「トロイの木馬」という名前を聞いたことがあるでしょうか?

ギリシャ神話に登場する「トロイの木馬」は、巨大な木馬の中に兵士が潜み、敵の城に侵入するために使われたとされています。

サイバーセキュリティの世界でも、これと同じ手口で私たちのパソコンを狙うマルウェアが存在します。

それが、名前の由来となった「トロイの木馬」です。

私の知人も、無料の便利なソフトだと思ってインストールしたところ、実はトロイの木馬だったという経験があり、そのソフトを通じて個人情報を盗まれる被害に遭いました。

一見すると無害なプログラムに偽装して侵入するため、気づかずに使ってしまうケースが非常に多いのが特徴です。

今回の記事では、パソコン初心者の方でもトロイの木馬の脅威を正しく理解し、適切な対策を講じられるように、その仕組みから最新の手口、そして万が一感染してしまった際の対処法まで、分かりやすく解説します。

ぜひこの記事を読んで、大切なデータや個人情報を守るための知識を身につけ、安心してパソコンを使えるように備えましょう。

トロイの木馬とは?その仕組みと特徴

トロイの木馬は、無害なプログラムやファイルに偽装してパソコンに侵入するマルウェアの一種です。

ユーザーが自らダウンロードやインストールを行うことでシステム内部に潜伏し、様々な不正な活動を開始します。

マルウェアとは?初心者向けに種類から感染経路、効果的な対策まで徹底解説

トロイの木馬の仕組み

トロイの木馬は、自己複製機能を持たない点でウイルスと異なります。

単体では増殖しませんが、一度システムに侵入すると、攻撃者の指示に従って様々な悪事を働きます。

主な手口としては、以下のものが挙げられます。

バックドアの作成

攻撃者が後から自由にアクセスできるよう、「裏口」をシステムに作ります。

情報窃取

キーロガーなどの機能を使い、ユーザーのパスワードや個人情報を盗み出します。

他のマルウェアのダウンロード

攻撃者のサーバーに接続し、ランサムウェアやウイルスなど、別のマルウェアをダウンロードして実行します。

トロイの木馬の名前の由来

トロイの木馬という名前は、古代ギリシャのトロイア戦争に由来します。

ギリシャ軍は、巨大な木馬をトロイア軍に贈り物として送り、その木馬の内部に兵士が潜んでいました。

トロイア軍が木馬を城内に運び入れると、夜になって木馬から出てきた兵士たちが城門を開け、ギリシャ軍の侵入を許してしまったという話です。

この「無害な贈り物に見せかける」という手口が、トロイの木馬というマルウェアの特徴と非常に似ていることから、その名前が付けられました。

トロイの木馬の主な感染経路

トロイの木馬に感染する経路は、その「偽装」という特徴から、ユーザーが意図せず自ら実行してしまうケースがほとんどです。

主な感染経路を知り、日頃から注意を払いましょう。

無料ソフトウェアやアプリからのダウンロード

手口

攻撃者は、一見便利そうな無料のソフトやアプリを偽装して公開します。

ユーザーが「このソフトは便利そう」と思ってダウンロードし、インストールすることで、トロイの木馬がパソコンに侵入します。

対策

ソフトウェアやアプリは、信頼できる公式サイトや正規のストアからのみダウンロードしましょう。

電子メールの添付ファイル

手口

ウイルスと同様に、トロイの木馬も電子メールの添付ファイルを介して感染します。

攻撃者は、請求書や配送状況を装ったメールを送り、ユーザーに添付ファイルを開かせることでトロイの木馬を実行させます。

対策

身に覚えのないメールや、内容に不審な点があるメールの添付ファイルは、絶対に開かないようにしましょう。

不正なWebサイト

手口

悪意のあるWebサイトにアクセスした際、偽の警告メッセージを表示させます。

「あなたのパソコンは感染しています。このソフトをダウンロードしてください」

と誘導する手口も存在します。

対策

信頼できないサイトにはアクセスしないこと、また、偽の警告に惑わされずに画面を閉じるようにしましょう。

トロイの木馬に感染するとどうなる?

トロイの木馬は、その種類によって様々な被害をもたらします。

ここでは、感染後にどのような症状や被害が発生するのかを解説します。

主な被害の種類

情報漏洩

ユーザーがキーボードで入力した内容を記録するキーロガー型のトロイの木馬により、パスワードやクレジットカード番号などの個人情報が盗まれる可能性があります。

遠隔操作

攻撃者がトロイの木馬を使ってパソコンを遠隔操作します。

不正なプログラムをインストールしたり、DDoS攻撃の踏み台にしたりすることがあります。

システムの破壊

システムファイルを削除したり、設定を変更したりして、パソコンを正常に使用できなくさせるトロイの木馬も存在します。

他のマルウェアの感染

トロイの木馬は、バックドアを作成し、ランサムウェアやウイルスなど、別のマルウェアをダウンロードする「ダウンローダー」として悪用されることもあります。

これらの被害は、ユーザーが気づかないうちに進行していることが多いため、非常に危険です。

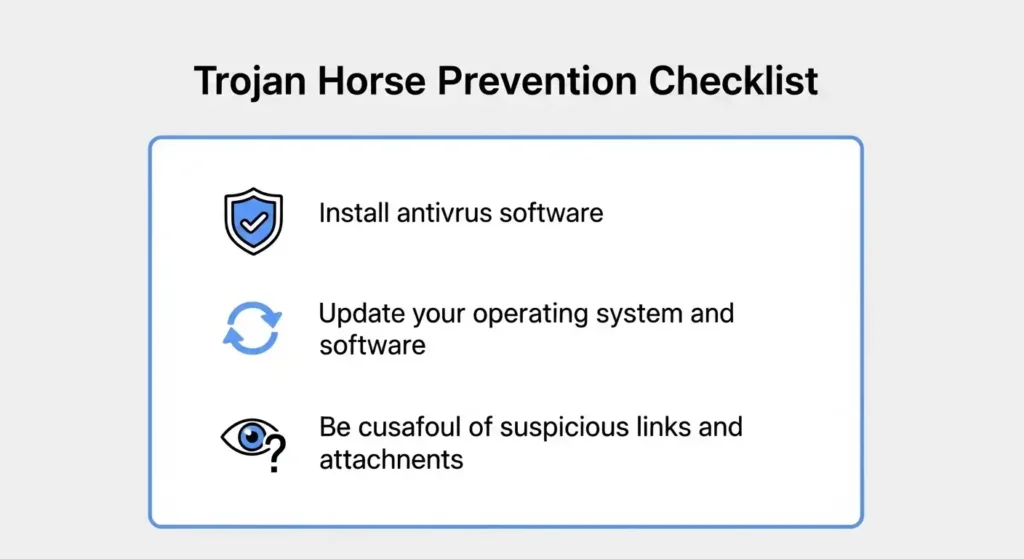

トロイの木馬感染を防ぐための対策

トロイの木馬からパソコンを守るためには、日頃からの予防策が最も効果的です。

ここでは、今すぐできる対策を具体的に紹介します。

信頼できるセキュリティソフトの導入

トロイの木馬は、一般的なウイルス対策ソフトで検知・駆除することが可能です。

常に最新の定義ファイルに更新し、リアルタイムでの保護を有効にしておきましょう。

これにより、悪意のあるプログラムが実行される前にブロックすることができます。

Windows ウイルススキャン完全ガイド:Defenderから外部ソフトまで徹底解説

OSとソフトウェアを最新に保つ

OSやアプリケーションの脆弱性は、トロイの木馬が侵入する経路となる可能性があります。

アップデートを怠ると、既知の脆弱性を悪用した攻撃を受けるリスクが高まります。

通知が来たら速やかに適用しましょう。

不審なファイルやサイトへの注意

ダウンロード元を確認

無料のソフトやアプリをダウンロードする際は、そのソフトの公式サイトや信頼できるストアからのみ行うように徹底しましょう。

メールの添付ファイルに注意

不審なメールの添付ファイルは開かず、URLリンクも安易にクリックしないようにしましょう。

パスワードの適切な管理

トロイの木馬がキーロガー機能を持つ場合、パスワードが盗まれる可能性があります。

サービスごとに異なる、複雑なパスワードを設定し、可能であれば二段階認証を活用しましょう。

Windowsパスワード管理の決定版!安全に保存・活用する完全ガイド

Windows 11 Helloでパスワード不要!設定方法と対応デバイス

2025年最新のトロイの木馬の動向

近年、トロイの木馬はさらに巧妙化し、新たな手口が登場しています。

最新の動向を把握し、対策をアップデートすることが重要です。

ここでは、特に2025年において注目すべきトレンドと、その具体的な事例を詳しく解説します。

AIを活用したトロイの木馬の進化

近年のAI技術の発展は、サイバー攻撃の手口にも大きな変化をもたらしています。

トロイの木馬も例外ではありません。

攻撃者はAIを悪用し、従来の検知方法では見破られにくい、より巧妙な手口でユーザーを騙そうとしています。

AIが生成する高度なフィッシングメール

従来のフィッシングメールは、不自然な日本語や文法の間違いで発見できることが多くありました。

しかし、AIはユーザーの言語や文化に合わせて、非常に自然で信憑性の高い文章を作成することが可能です。

これにより、攻撃者は銀行や大手企業を装った偽メールを大量に送信します。

ユーザーに偽サイトへのアクセスを促したり、悪意のある添付ファイルを開かせたりする成功率を高めています。

正規プログラムに酷似した偽装

AIは、アイコンのデザインやソフトウェアの動作パターンを学習し、正規のアプリケーションに酷似した偽装プログラムを生成できます。

ユーザーは「新しいバージョンだ」と信じ込んでダウンロードし、インストールしてしまう可能性があります。

特に、有名なツールやアプリの無料版を謳うケースが多く、注意が必要です。

ユーザーの行動分析に基づく攻撃

AIは、ユーザーの過去の検索履歴やSNSの活動などを分析し、そのユーザーが関心を持つであろう内容の偽装ファイルや広告を表示させることができます。

例えば、特定の趣味を持つユーザーには、その趣味に関する情報を装ったトロイの木馬を送りつけるといった、標的型攻撃に活用されています。

モバイル端末を狙うトロイの木馬の増加

パソコンだけでなく、スマートフォンやタブレットといったモバイル端末も、トロイの木馬の主要な攻撃対象となっています。

現代では、多くの人がモバイル端末で金融取引やSNSでのやり取りを行うため、攻撃者にとって格好の標的となっています。

アプリストア外からの不正なアプリ

Android端末では、公式のアプリストア(Google Play Store)以外からもアプリをダウンロードしてインストールすることが可能です。

攻撃者は、SNSやWebサイト上の広告を通じて、ユーザーに不正なアプリをダウンロードさせようとします。

これらのアプリは、一見すると便利な機能を提供しているように見えます。

しかし、内部にはトロイの木馬が潜んでおり、個人情報やパスワードを盗み出します。

銀行アプリを偽装したトロイの木馬

金融機関のアプリに偽装したトロイの木馬も登場しています。

ユーザーが偽アプリを起動し、ログイン情報を入力すると、その情報がそのまま攻撃者の元に送信されてしまいます。

これにより、不正にアカウントにアクセスされ、金銭的な被害が発生する事例が多数報告されています。

SMSやSNSを悪用した感染経路

攻撃者は、友人や家族を装って、SMSやSNSのメッセージで悪意のあるURLリンクを送ってきます。

ユーザーがリンクをクリックすると、不正なサイトに誘導され、トロイの木馬が自動的にインストールされることがあります。

2025年版の対策として必要なこと

こうした最新の脅威に備えるためには、従来の対策に加え、さらに一歩進んだ対策が必要です。

ゼロトラストセキュリティの導入

企業や組織では、ゼロトラスト(何も信頼しない)という考え方に基づいたセキュリティ対策が注目されています。

これは、ネットワーク内外からのアクセスをすべて疑い、厳密な認証と検証を行いながら管理する方法です。

これにより、トロイの木馬がシステム内部に侵入しても、その後の不正な活動を最小限に抑えることが可能となります。

ゼロトラストセキュリティ実践ガイド|すぐにできる導入のポイント

AIを活用した脅威検知ソリューション

AIの進化は、防御側でも活用されています。

AI搭載のセキュリティソフトは、プログラムの動作や通信内容をリアルタイムで分析し、未知のトロイの木馬であってもその悪意のある活動を予測して検知する機能を持っています。

個人向けの製品でも、AIベースの検知機能を持つものが多くなってきています。

情報収集と従業員教育の徹底

最新のサイバー攻撃の手口や動向について、IPA(情報処理推進機構)などの信頼できる情報源から常に情報を収集し、知識を更新することが重要です。

また、企業では、従業員へのセキュリティ教育を継続的に実施し、不審なメールやサイトの見分け方を徹底して指導することが、被害防止につながります。

これらの動向を踏まえ、個人も企業も、常に最新の脅威に備え、多層的なセキュリティ対策を講じることが求められます。

トロイの木馬に関するよくある質問

Q1: トロイの木馬とウイルスの違いは何ですか?

A1: 最も大きな違いは、自己複製機能の有無です。

ウイルスは、他のファイルに寄生し自己複製して増殖しますが、トロイの木馬は、自力では増殖しません。

ユーザーが自ら実行することでシステムに侵入します。

トロイの木馬は「偽装」が最大の特徴

この記事では、トロイの木馬の仕組みから最新の対策までを解説しました。

トロイの木馬の最大の特徴は、無害なプログラムに偽装して私たちのパソコンに侵入することです。

そのため、「怪しいものは触らない」という基本的なセキュリティ意識が非常に重要になります。

この記事で得た知識を活かし、日頃から不審なファイルやサイトに注意することで、大切なパソコンと個人情報を守りましょう。

外部参考リンク