「社内ネットワークは安全」

「社内からのアクセスは信頼できる」

このように考えていませんか?

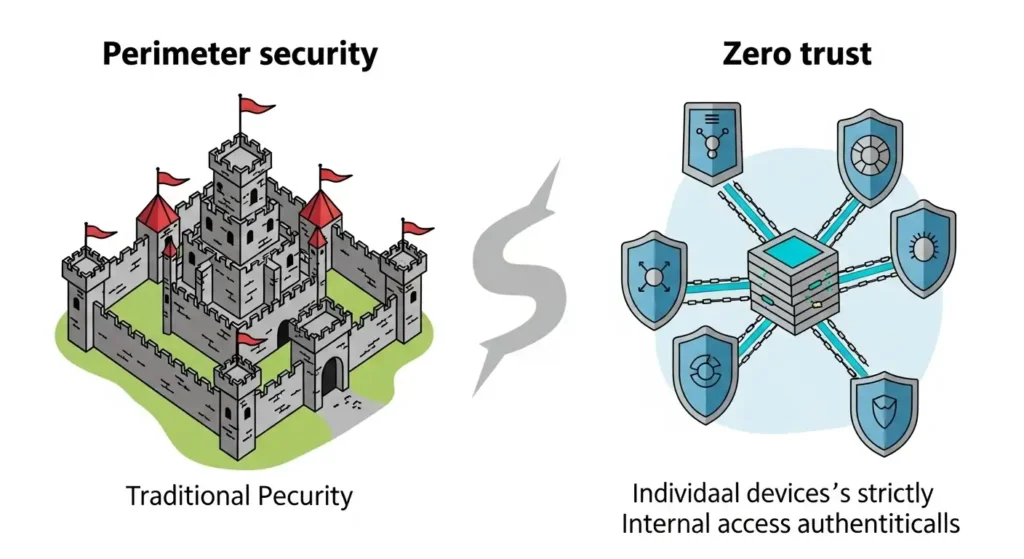

従来のセキュリティ対策では、ネットワークの内部は安全な領域だと信頼し、外部からの侵入を防ぐ「境界型セキュリティ」が主でした。

しかし、近年のサイバー攻撃の増加と巧妙化、そしてテレワークの普及によって、この考え方は通用しなくなってきています。

私の知人の会社でも、社員が社外で利用していたPCがマルウェアに感染し、それが原因で社内ネットワークに侵入された事例がありました。

この被害は、「ゼロトラスト」という考え方を導入していれば防げた可能性が高いと評価されています。

今回の記事では、「何も信頼しない」を前提とする新しいセキュリティモデル「ゼロトラストセキュリティ」について、パソコン初心者の方でも理解できるよう、その概要から導入のポイント、おすすめのソリューションまで、網羅的に解説します。

ぜひこの記事を読んで、安全な情報セキュリティ環境を実現するための知識を身につけましょう。

ゼロトラストとは?その概要と背景

ゼロトラストは、組織の内外を問わず、すべてのアクセスを信頼せず、常に検証することを前提としたセキュリティモデルです。

従来の「境界型セキュリティ」の限界

従来のセキュリティ対策は、ファイアウォールなどを使用し、社内ネットワークと外部インターネットの間に境界を設ける方法が一般的でした。

しかし、以下の背景からその限界が指摘されています。

テレワークの普及

社員が社外からネットワークにアクセスする機会が増加し、信頼できる境界が曖昧になりました。

クラウドの活用

業務でクラウドサービスを利用することが多くなり、情報の保存場所が社内だけではなくなりました。

シャドーIT

社員が会社に無許可で個人サービスを使用し、セキュリティリスクを発生させるケースも増えています。

ゼロトラストの基本的な考え方

ゼロトラストは、こうした課題を解決するために提唱された考え方です。

ネットワークに接続するあらゆるデバイスやユーザー、アプリケーションを「信頼できない存在」と見なし、常に認証・検証を行います。

この考え方はセキュリティの強化に有効で、情報漏えいなどの被害を防止する上で重要です。

ゼロトラストを実現する主要な要素

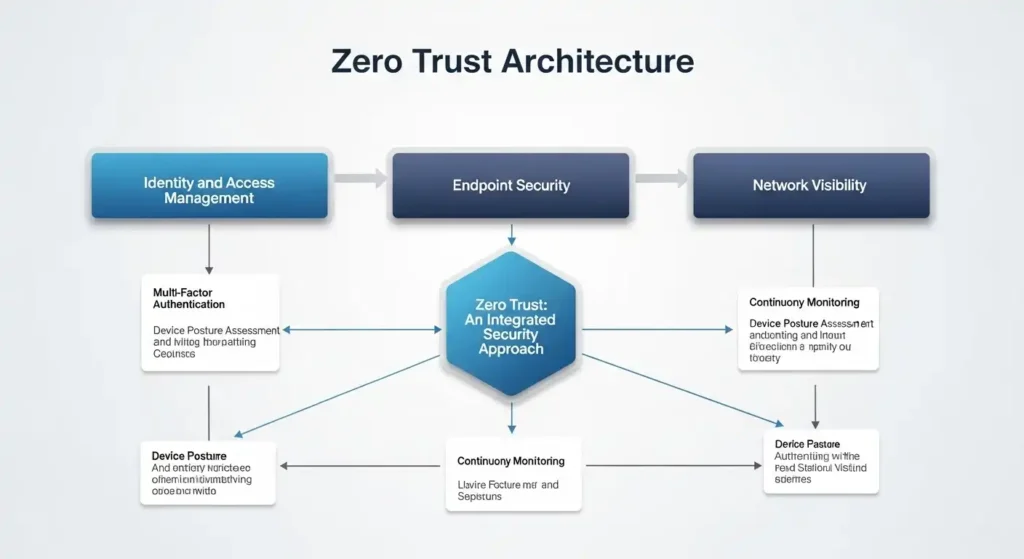

ゼロトラストセキュリティは、単一の製品やサービスで実現できるものではありません。

複数の技術やソリューションを統合し、多層的な防御体制を構築することが必要です。

IDとアクセスの厳格な管理

ゼロトラストの根幹となるのが、ユーザーやデバイスのIDを厳格に管理することです。

多要素認証(MFA)

パスワードだけでなく、スマートフォンのアプリなど、複数の要素を利用して認証を行い、不正なログインを防ぎます。

多要素認証(MFA)の導入ガイド|初心者でもわかる設定方法と仕組み

Windows 11 Helloでパスワード不要!設定方法と対応デバイス

Windowsパスワード管理の決定版!安全に保存・活用する完全ガイド

アクセス制御

ユーザーの役割や状況(デバイス、場所など)に応じて、情報へのアクセス許可レベルを適切に制御します。

エンドポイントのセキュリティ強化

ゼロトラストでは、PCやスマートフォン、サーバーなどネットワークに接続するあらゆる端末(エンドポイント)を厳重に保護します。

EDR(Endpoint Detection and Response)

端末の挙動を監視し、マルウェアの存在や不正な振る舞いを検知し、自動的に対処するソリューションです。

これにより、感染の拡大を防止できます。

ネットワークの可視化と制御

ゼロトラストでは、ネットワーク上の通信を常に監視し、不正な通信を特定してブロックします。

CASB(Cloud Access Security Broker)

クラウドサービスへのアクセスを制御し、情報の漏えいを防ぐ機能を提供します。

ゼロトラストを導入するメリットと課題

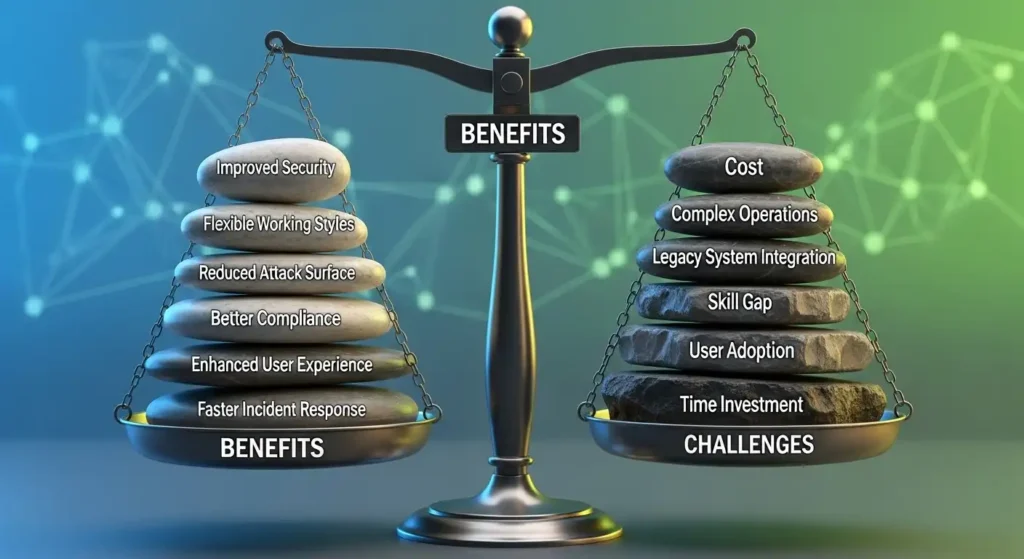

ゼロトラストセキュリティには多くのメリットがあります。

導入する際には考慮すべき課題も存在します。

ゼロトラスト導入のメリット

セキュリティレベルの向上

外部脅威だけでなく、内部からの不正アクセスも防止できるため、セキュリティレベルが大幅に向上します。

柔軟な働き方の実現

テレワークや社外からのアクセスも安全に行える環境が整うため、DX(デジタルトランスフォーメーション)の推進にも貢献します。

情報漏えいリスクの低減

万が一、マルウェアに感染した端末が存在しても、通信が制御されるため、被害の拡大を最小限に抑えられます。

ゼロトラスト導入の課題

コストと複雑さ

複数の製品を組み合わせる必要があるため、導入や運用にコストと手間がかかります。

既存システムとの連携

ゼロトラストモデルを構築する際、既存のシステムとの連携や設定変更が必要となります。

対応に時間を要する可能性があります。

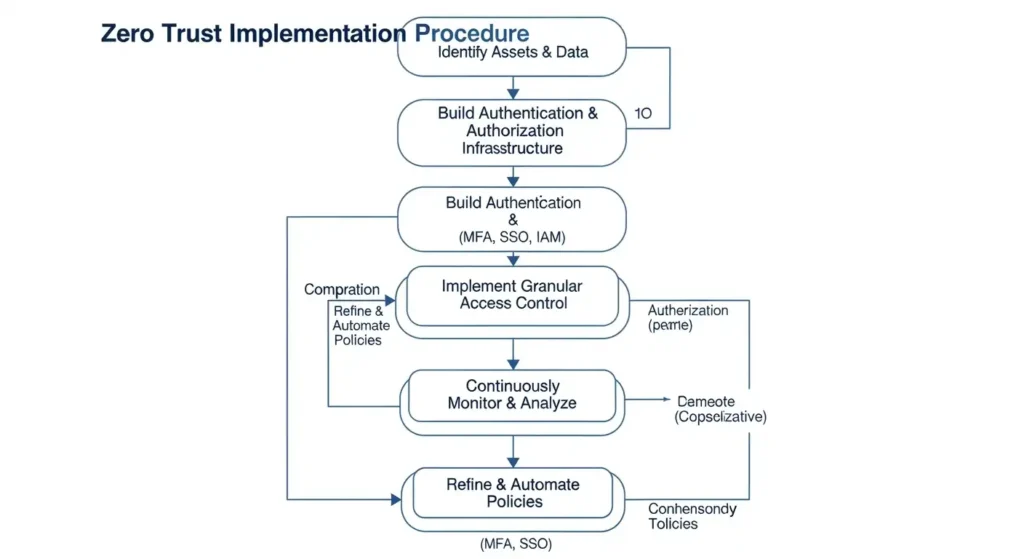

ゼロトラスト導入の具体的な手順

ゼロトラストの導入は、いきなりすべてを変更するのではなく、段階的に進めることが推奨されます。

セキュリティの現状分析

まず、自社のIT資産(PC、サーバー、データなど)や利用状況を把握し、セキュリティ上のリスクを洗い出します。

これにより、どの部分から対策を始めるべきか判断できます。

認証基盤の構築

ゼロトラストの要となる多要素認証やアクセス制御を実装するための基盤を構築します。

IDaaS(Identity as a Service)などのサービスを活用することで、効率的な導入が可能です。

段階的な適用と監視

まずは一部の部門やシステムからゼロトラストを適用し、運用状況を監視しながら全体に拡大していきます。

EDRなどのソリューションを導入してログを収集し、不正な挙動がないかチェックすることが重要です。

ゼロトラストセキュリティ実践ガイド|すぐにできる導入のポイント

ゼロトラストセキュリティに関する質問

Q1. ゼロトラストは中小企業でも導入できますか?

A1. はい、導入可能です。

ゼロトラストは大企業だけでなく、中小企業向けの製品やサービスも提供されています。

クラウドサービスを活用することで、コストを抑えながら段階的な導入を行い、セキュリティレベルを向上させることが可能です。

Q2. ゼロトラストとVPNの違いは何ですか?

A2. VPNは信頼できるネットワークへの接続を許可しますが、ゼロトラストは接続後も常に認証と検証を行います。

VPNは境界型セキュリティの一部であり、ゼロトラストは境界の概念をなくす新しい考え方です。

【2025年最新】無料VPNは危険?安全なおすすめサービス比較

おすすめのソリューションとサービス

ゼロトラストの導入を検討する際に、役立ちそうなサービスをいくつかご紹介します。

Zscaler(ゼットスケーラー)

クラウドセキュリティの分野で業界をリードする存在です。

ユーザーとアプリケーションの間にプラットフォームを構築し、安全な通信を提供します。

CrowdStrike(クラウドストライク)

EDRの分野で高い評価を得ているソリューションです。

AIを活用して端末の挙動を監視し、マルウェアの脅威を検知・対処します。

Okta(オクタ)

ID管理と認証に特化したサービスです。

多要素認証やアクセス制御を簡単に実装でき、ゼロトラストの基盤構築に役立ちます。

まとめ:ゼロトラストは時代の必然

この記事では、ゼロトラストセキュリティの概要から導入方法、おすすめのサービスまでを解説しました。

従来のセキュリティモデルでは防ぎきれない脅威が増加している現在、ゼロトラストは企業が安全なビジネス環境を構築するために不可欠な考え方です。

コストや運用の課題は存在しますが、テレワークやクラウド活用が拡大する時代において、ゼロトラストへの移行は必須となります。

この記事を参考に、自社のセキュリティ体制を見直し、ゼロトラストセキュリティの導入を検討してみてはいかがでしょうか。

外部参考リンク