2026年のセキュリティがビジネスの質を変える

要点:2026年、サイバー攻撃の手口はaiの登場により劇的に変化しております。

従来の防御手法だけでは不十分な状況にあります。

- 「自社の情報は大丈夫だろうか?」

- 「取引先からセキュリティの対応状況を確認されたが、何から手をつければいいのか」

と悩みを抱えていませんか?

2026年のビジネス環境において、ネットセキュリティ対策の基本を押さえることは、単なるリスク回避ではありません。

企業が継続して利益を上げ、新規受注を獲得するための「パスポート」となりました。

現在、経済産業省やipaを中心に、サプライチェーン全体でのサイバーセキュリティ強化が加速しています。

特に中小企業をターゲットにした標的型攻撃やランサムウェアの被害が拡大する中、2026年度からは新たなセキュリティ対策制度の運用も開始されます。

本コラムでは、最新の技術トレンドを踏まえ、個人・企業が今すぐ実践すべき具体的な対策の方向性を提示します。

適切な知識を得て、安心してデジタル化のメリットを享受できる体制を整えましょう。

ネットセキュリティ対策2026:個人の現状

要点:2026年現在、個人を狙うサイバー攻撃はaiによって「人の手を介さず大量かつ正確」に実行されるフェーズに進化しております。

これまでの「怪しい日本語を見分ける」といった基本的な注意だけでは防御が困難になっています。

AIが悪用されるフィッシング詐欺の巧妙化

2026年のフィッシング詐欺(※1)は、生成型aiが標的のsnsや過去のニュースから好みや行動パターンを解析します。

文脈に完全に合うメッセージを自動生成します。

- パーソナライズ: あなたが今注目しているトピックや、実際に利用しているサービスの更新通知を装い、クリックを促す手法が主流です。

- ディープフェイクの悪用: 2025年から2026年にかけて、親族や上司の音声や動画を偽装するディープフェイク(※6)を用いた詐欺も急増しております。オンラインでの対話そのものの信頼性が揺らいでいます。

AIエージェントとSaaS連携の新たな脆弱性

便利なaiエージェントを自作したり活用したりする際に生じる、2026年特有のリスクです。

- エージェントの乗っ取り: 外部から悪意あるプロンプトを送り込み、あなたのエージェントを操って機密情報を抽出させる「プロンプトインジェクション」が一般化しています。

- 過剰な権限付与: 便利だからとエージェントにメールや銀行口座、クラウドストレージへの全アクセス権限を与えることは、一箇所が突破された際の被害を最大化させます。

OSやブラウザの「AI標準搭載」による死角

Windows 11の後継や最新のブラウザには、aiが標準で組み込まれています。

- シャドウAIのリスク: 会社のpcや個人の端末で、管理者の把握していないAI機能がデータを収集し、意図しない場所へ送信される可能性が懸念されています。

- 脆弱性の自動探索: 攻撃者側もAIを使い、osやアプリの微細な脆弱性を24時間自動で探し続けているため、アップデートの遅れは即被害につながる時代です。

(※1)フィッシング詐欺:偽の連絡でパスワード等を盗む行為。

(※6)ディープフェイク:AIを用いて本物そっくりに作成された偽の音声や動画。

企業のネットセキュリティ対策:最新トレンド

要点:2026年度、企業は自律型aiによる高度なサイバー攻撃に直面しております。

従来の境界防御を超えたゼロトラスト(※7)の徹底と、取引先を含めた包括的なリスク管理が求められています。

サプライチェーン全体を網羅する新たな評価制度

2026年、大企業だけでなく中小企業も含めたサプライチェーン全体でのセキュリティ強化が加速しています。

- 経済産業省の指針: 取引先のセキュリティレベルを確認するための評価基準が明確化され、受注の条件として一定の水準を満たしていることが必須となるケースが増加しています。

- 可視化の推進: 自社の対策状況を自己評価します。第三者へ提供する仕組みが整備されました。これにより、企業間取引における機密情報の安全な共有が実現しています。

自律型AIによる脅威検知と自動復旧(SOAR)

サイバー攻撃のスピードが速まり、人の手による対応だけでは間に合わない事態を想定したソリューションが普及しています。

- 自動検知と遮断: ネットワーク内の不審な挙動をaiが24時間監視。侵入を検知した瞬間に、影響のある範囲を論理的に隔離します。被害の拡大を防ぎます。

- サイバーレジリエンスの向上: システム障害が発生した際も、最新のバックアップから自動で復旧プロセスを実行。業務停止の期間を最小に抑えます。事業継続(bcp)を強力に支援します。

シャドウAIとデータガバナンスの確立

従業員が会社の許可を得ずに生成aiやaiエージェントを業務に活用するシャドウAIが、新たな情報漏洩の経路となっています。

- 利用ルールの策定: どのサービスにどのデータを入力して良いかを明確に定義します。技術的な制限と教育を組み合わせて管理します。

- ログの徹底管理: AIとの対話内容や送信データをすべて記録します。後から監査できる体制を整えることが、2026年のガバナンス(※8)における基本です。

(※7)ゼロトラスト:ネットワークの「内側は安全」という前提を捨て、全てのアクセスを検証する考え方。

(※8)ガバナンス:健全な企業運営を行うための管理体制や統治の仕組み。

経済産業省の新制度:セキュリティ対策格付けの全容

要点:2026年より、政府は中小企業を含めたサプライチェーンの脆弱性を克服するため、情報セキュリティの実施状況を客観的に評価し、可視化する新制度を導入しました。

2026年度開始のセキュリティ評価基準

経済産業省が発表した新制度では、企業が取り組むべき対策を段階的に整理しています。

- 自己評価の義務化: 発注側が受注先の状況を把握しやすくするため、共通の評価指標に基づいた報告が求められます。

- ランク別認定: セキュリティの到達レベルに応じ、基本(Basic)から標準(Standard)、高度(Advanced)といった区分で格付けが行われます。

- 有効期限と更新: 認定の有効期間は原則1年とされており、日々進化する脅威への対処として定期的な見直しと改善が義務付けられています。

サプライチェーン全体での義務とメリット

この新制度は、単なる規制ではなく、適切な投資を行っている企業を優遇するためのものです。

- 競争力の向上: 認定を取得している会社は、信頼性が高いと見なされ、新規調達の際に優先的な位置付けを得られます。

- 補助金との連動: 2026年度の予算では、この制度に基づいた強化を行う中小企業に向け、システム導入費用の一部を支援する施策も準備されています。

- コストとリスクのバランス: 対策の実装には一定のコストと時間がかかりますが、情報漏えいによる事業停止や社会的損失の大きなリスクを考えれば、有効な投資と言えます。

委託先管理と個人情報の適切な取り扱い

外部へ業務を委託する場合、委託先が基準を達成しているか、事前の調査が不可欠です。

- マネジメントの徹底: 契約書にセキュリティ条項を含め、万が一の不正アクセスや紛失時の報告体制を明確に決定しておかなければなりません。

- 個人情報の保護: お客様の大切なデータを扱う観点から、接続権限の最小化やログの維持など、ベストプラクティスに則った運用が強く推奨されます。

制度開始に伴う具体的な準備

今企業が行うべきアクションは、現時点での自社の立ち位置を客観的に知ることです。

- ガイドラインの確認: 経済産業省のサイトから最新のガイドをダウンロードし、要求事項を一覧でチェックします。

- 体制の整備: 担当者を指定し、インシデント(※15)発生時の連絡ルートや、取引先への情報共有プロセスを策定しておくことが重要です。

(※15)インシデント:コンピュータのセキュリティを脅かす事象(ウイルス感染や不正アクセスなど)。

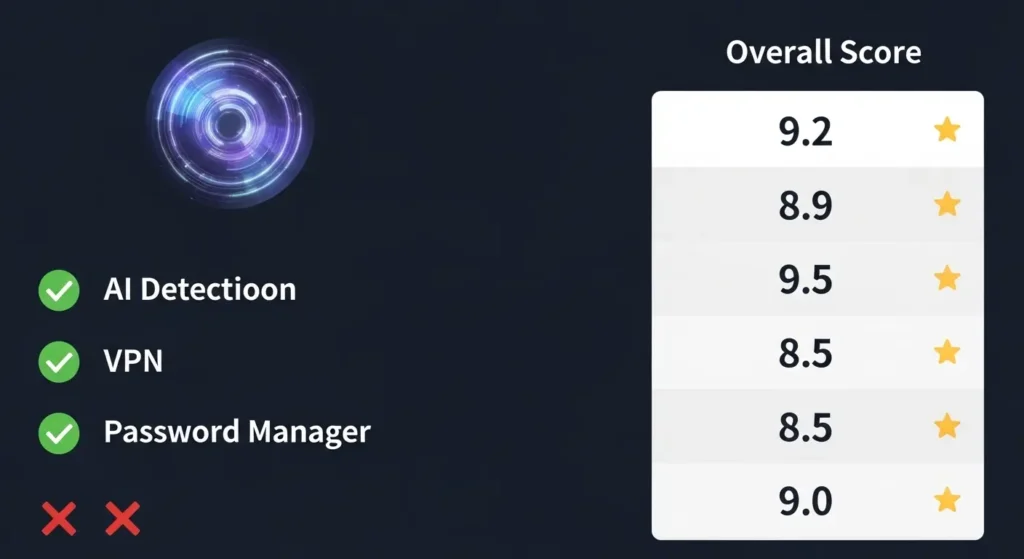

セキュリティソフト おすすめ 2026:最新トレンド比較

要点:2026年のセキュリティソフトは、単なるウイルス除去から、aiによる自律型監視とプライバシー保護が統合された包括的サービスへと進化しています。

個人・小規模拠点向けのおすすめ

2026年のトレンドは、pcだけでなくスマートフォンやスマートホーム機器まで一括で守るマルチデバイス対応です。

- AI振る舞い検知: 最新の脅威は日々変化するため、未知の挙動をAIが検出して遮断する機能が必須です。

- vpnの標準搭載: 公共のwi-fiを利用する際に通信を暗号化します。情報流出を防ぐツールが多くの製品で標準化されました。

ビジネス・DX推進担当者が注目すべき機能

企業での運用においては、一元管理と可視化が鍵となります。

- ダッシュボード機能: 全従業員の端末の更新状況やリスクレベルを、ブラウザ上で一目で確認できる仕組みが重要です。

- クラウド連携: saas(※16)の利用を監視します。機密情報が不適切にアップロードされていないかを自動でチェックする機能が高い評価を得ています。

(※16)SaaS:インターネット経由で利用するソフトウェア提供形態のこと。

導入フェーズと設定の注意点

ソフトを導入しただけで安心せず、適切な設定と運用が伴って初めて安全性が確保されます。

- 段階的な導入: いきなり全システムに適用するのではなく、まずは重要性の高い部門から進め、動作への影響を確認しながら拡大させていくのが次のステップです。

- 教育と周知: ソフトの役割を従業員に正しく理解させ、警告が出た際の対処方法を事前に共有しておくことで、インシデントの拡大を未然に防止できます。

(※15)国際規格:ISO/IEC 27001など、世界共通で認められている情報セキュリティマネジメントの基準。

サイバー攻撃対策2026:防ぐための具体策

要点:2026年に発生するサイバー攻撃から自社の資産を守るためには、侵入を前提とした多層防御と、インシデント発生時の迅速な復旧プロセスを構築することが、ビジネスの継続を支援する重要なポイントとなります。

情報漏洩対策 基本の5つのステップ

2026年度の情報漏洩対策として、組織が今すぐ取り組むべき項目を以下に整理します。

- アクセス制御の厳格化: id(※9)とパスワードのみの認証を廃止し、パスキーや生体認証を用いた多要素認証(mfa)を全ての業務アプリに適用します。

- エンドポイント保護(EDR)の導入: pcやスマートフォンなどの端末(エンドポイント)内での不審な挙動をリアルタイムで監視・検知するedr(※10)を活用します。未知のマルウェアの実行を防ぎます。

- シャドウITの可視化: 従業員が個人で契約しているクラウドサービスやaiツールの利用状況を、casb(※11)などのツールで把握し、適切な制限をかけます。

- データの暗号化と細分化: 重要な機密情報は保存時および通信時に必ず暗号化します。攻撃者が侵入しても内容を解読させない仕組みを整備します。

- 定期的なバックアップと復旧訓練: ランサムウェア攻撃を受けた際に身代金を支払わず、自力で復旧できるよう、外部の隔離された環境へ定期的にバックアップを取り、復旧の訓練を実施します。

標的型攻撃とフィッシングへの実践的対処法

2026年の標的型攻撃は、snsの公開情報からターゲットの人間関係を分析します。

取引先になりすましたメールを送信してきます。

- メールの検証体制: 送信元のドメイン(※12)が正確か、dmarc(※13)などの送信ドメイン認証を利用して、なりすましを自動遮断する設定を行いましょう。

- 従業員教育のアップデート: 最新の詐欺手口を紹介するセミナーを開催します。偽のサイトへの誘導や添付ファイルの開封に対し、社内全体の意識を高めます。

脆弱性管理の自動化とパッチの即時適用

サイバー攻撃の多くは、既知の脆弱性を狙ったものです。

2026年の運用では、人の判断を待たずに修正プログラムを適用するスピードが求められます。

- 脆弱性スキャンの自動化: システム全体の弱点をaiが日々診断します。優先順位の高い項目から順にアップデートを促す仕組みを導入します。

- パッチ適用の自動化: windows update(※14)をはじめとするソフトウェアの更新を、情報システム担当者が一元管理します。全端末へ強制的に適用する体制を整えます。

(※9)ID:個人を識別するための符号。

(※10)EDR:Endpoint Detection and Response。端末の挙動を監視し、感染後の対応を支援するツール。

(※11)CASB:Cloud Access Security Broker。クラウドサービスの利用を可視化・制御するセキュリティポイント。

(※12)ドメイン:インターネット上の住所にあたるもの(例:https://www.google.com/search?q=google.com)。

(※13)DMARC:なりすましメールを検知・拒否するための送信ドメイン認証技術。

(※14)Windows Update:OSの不具合や脆弱性を修正するための自動更新機能。

フィッシング詐欺 対策 2026:最新の手口と回避策

要点:2026年に急増しているフィッシング詐欺は、aiを使用した複雑な偽サイトの設計により、人間の目では不正を見抜きにくい段階にあります。

具体的な防御策を持つことが、個人情報の漏えいを防ぐ唯一の手段です。

近年におけるフィッシング詐欺の背景

2025年から2026年にかけて、サイバー攻撃者の手口はより巧妙に変更されました。

ターゲットとなる者の属性ごとに分類された、精度の高い偽メールが大量に送信されています。

- 正規サイトのコピー: ロゴやフォントまで完全に再現された偽のログイン画面が設けられ、顧客が疑いを持たずに入力してしまうケースが後を絶ちません。

- snsとのつながり: 個人のアカウントから収集した情報を含むメッセージにより、信頼を得ようとする手法が一般的です。

実践的な対処と防止のポイント

被害を最小限に抑え、サービスの停止を避けるために、以下の点を徹底してください。

- 多要素認証の選定: 単なるパスワードだけではありません。生体認証や物理的なセキュリティキーの使用を検討しましょう。

- urlの確認: メールのリンクを直接クリックせず、ブラウザのブックマークや公式アプリからアクセスする習慣を整えることが、最低限のルールです。

多要素認証(MFA)の導入ガイド|初心者でもわかる設定方法と仕組み

セキュリティ対策 2026 個人:自分を守るための基本方針

要点:2026年の個人向けセキュリティは、pcやスマートフォン単体ではなく、スマート家電(IoT)を含む家庭内ネットワーク全体の保護へと範囲が拡大しています。

家庭内デバイスのセキュリティ管理

近年、認知が広まっているiot(※16)機器への攻撃に対し、個人が取るべき具体的な行動は複数あります。

- 初期設定の変更: 購入後、各デバイスの管理者パスワードを必ず独自の強固なものへ変更してください。

- ルータのアップデート: インターネットの入り口となるルータのファームウェアを常に最新に保つことが、防御の基盤となります。

個人でできる情報漏洩対策の基本

自分の個人情報がどこで使用されているかを把握し、適切に管理することが求められます。

- 不要なサービスの削除: 長期間利用していないアカウントを削除し、攻撃対象となる接点を減らしましょう。

- 専門家への相談: 不安な事象が発生した際は、総務省や警察庁の相談窓口、あるいは株式会社が提供するサポートを受けることが解決への近道です。

(※16)IoT:Internet of Things。あらゆる物がインターネットにつながる仕組み。

よくある質問:2026年のセキュリティ対策

要点:2026年のネットセキュリティに関して、一般社員や経営者が抱きやすい悩みに回答します。

Q1:中小企業でも多額の投資が必要ですか?

A. いいえ。 まずはipaが公表している「5か条」などの基礎的な取り組みからで構いません。

無料でダウンロードできるガイドラインを参考に、最小リソースで最大効果を目指すのが2026年流の進め方です。

Q2:aiエージェントを使えば対策は自動化できますか?

A. 一部は可能です。 2026年のエージェントは脆弱性(※5)の診断やパッチの適用を自動で実行する能力を持ちますが、最終的な判断と責任は組織のリーダーにあります。

(※5)脆弱性:プログラムの不具合や設計ミスによる、セキュリティ上の弱点。

まとめ:2026年に向けたセキュリティの第一歩

要点:2026年の時代に適合したネットセキュリティ対策は、日々変化する手口を知ることから始まります。

本記事では、2026年のネットセキュリティ対策 基本について解説してきました。

個人はフィッシング詐欺への意識を高めましょう。

企業はサプライチェーン攻撃を防ぐための新制度への対応を進めることが、インシデントを未然に防ぐ唯一の方法です。

今すぐ、自社の現状を確認し、目標に向けたアクションを開始しましょう。