要点:2026年の企業経営において、サイバー攻撃や内部不正によるインシデントは避けて通れないリスクです。

有事の際、目に見えないデジタルデータから客観的な事実を導き出します。

法的証拠として成立させるデジタルフォレンジックの重要性は、かつてないほど高まっています。

デジタル社会の「鑑識」が企業を守る

- 「社内で情報漏えいの疑いがあるが、誰が関与したか特定できない」

- 「サイバー攻撃を受けたが、どのファイルが盗まれたのか把握しきれない」

といった課題に直面していませんか。

現代のビジネスはネットワークと切り離せません。しかし、その利便性の裏側で、

- 巧妙な不正アクセス

- 改ざん

- データの削除による証拠隠滅

といった犯罪も巧妙化しています。

2026年現在、単なるITの知識だけでは、これらの複雑なインシデント(※2)の真相を突き止めることは非常に困難です。

そこで注目されているのが、デジタルフォレンジック(デジタル・フォレンジック)です。

これは、コンピューターやスマートフォンに残された履歴やログを科学的に収集・分析します。

法的に有効な証拠を確保するための専門技術を指します。

本記事では、情報システム部門や法務担当者、企業のセキュリティ責任者の皆様に向けて、

- デジタルフォレンジックの基礎

- 証拠保全の具体的な手順

そして2026年の最新トレンドまでを網羅的に解説します。

インシデントレスポンスの質を高めます。

自社の資産と信頼を守り抜くためのガイドとして、ぜひ最後まで活用してください。

デジタルフォレンジックの基礎知識と2026年の重要性

要点:デジタルフォレンジックは、IT機器に残されたデジタルデータを法的な証拠として成立させるための高度な解析技術を指します。

現代の企業活動において、情報のデジタル化は避けて通れません。

それと同時に、サイバー攻撃や内部不正、情報漏えいといったリスクも増加しています。

デジタルフォレンジックとは、これらのインシデント(※2)が発生した際に、サーバー、PC、スマートフォンなどのデバイスからデータを抽出します。

- 誰が

- いつ

- どのような操作を行ったのか

を特定する科学的な調査手法です。

2026年現在、AI(人工知能)を用いた巧妙な攻撃が増え、痕跡を消去されるケースも少なくありません。

そのため、単にファイルを見るだけではありません。

- 消された履歴の復元

- メモリ上に残った一時的なデータの解析

といった、プロフェッショナルな技術が求められています。

(※1)デジタルフォレンジック:デジタル鑑識。法的証拠性を保ったままデジタル記録を収集・分析・報告する技術。

(※2)インシデント:セキュリティ上の問題や事故。

デジタルフォレンジックの本質:見えない痕跡の可視化

デジタルフォレンジックとは、コンピューターやスマートフォン、さらにはクラウドやネットワーク機器内に残された電子データを、法的な証拠能力(※5)を維持したまま抽出・分析する手法を指します。

2026年のビジネス環境では、不正アクセスや改ざんの手口が極めて巧妙化しております。

アンチウイルスをすり抜ける「ファイルレス攻撃」も珍しくありません。

このような事態において、メモリ上の揮発的な情報やレジストリ(※16)の書き換え履歴を特定します。

犯行のシナリオを解明できるのは、デジタルフォレンジックの専門知識のみです。

2026年における重要性の高まり:法規制とサプライチェーン

2026年、なぜこの技術がこれほどまで注目されているのか。

そこには3つの大きな理由があります。

- サプライチェーン攻撃の激化:自社のセキュリティ対策が万全でも、関連する取引先(サプライチェーン)を経路とした侵入が増加傾向にあります。被害状況を迅速に把握し、取引先への報告と再発防止策を提示するためには、客観的な調査結果が欠かせません。

- 改正個人情報保護法と法的責任:情報漏洩が発生した際、当局への報告や本人への通知が義務化されています。漏えいした範囲を正確に特定できない場合、最大級のペナルティを受けるリスクがあるため、詳細な解析が必須となっています。

- 内部不正の高度化:退職者による機密情報の持ち出しや資産の横領など、社内の人間による不適切な操作を解明するための社内調査ツールとして、一般的な監査を超える精度が求められています。

IT犯罪と「真正性」の証明

デジタルデータは容易にコピーや消去が可能なため、裁判や法廷において、その証拠が「本物であること」を証明するのが難しくなっています。

2026年のデジタル・フォレンジックでは、ハッシュ値(※3)やタイムスタンプを活用した厳密な保全プロセスを実施し、証拠の完全性を保証します。

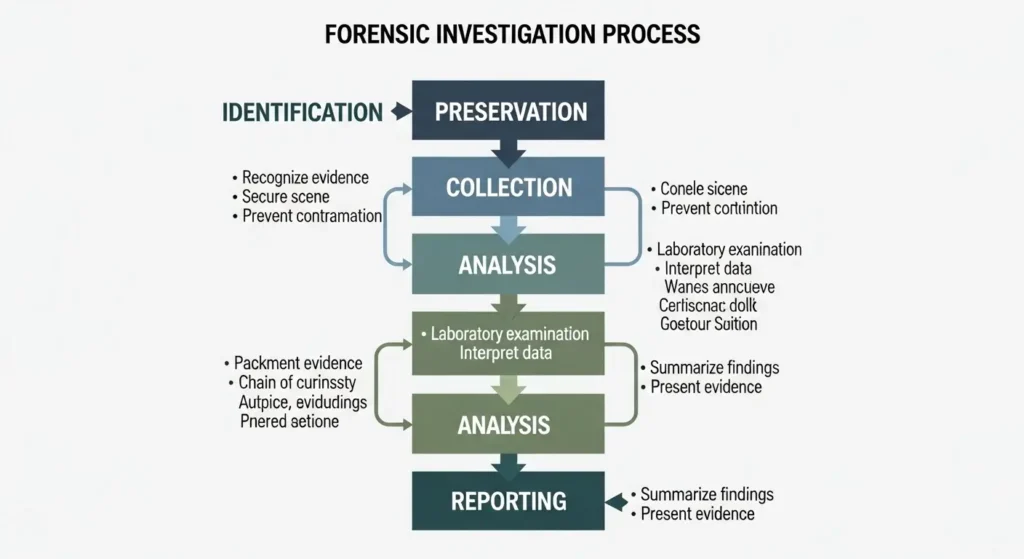

画像10/18:証拠の保管連鎖(Chain of Custody)を証明する最新フロー。

(注釈 ※19)完全性:データが改ざんや破壊をされず、正確で一貫した状態にあること。

インシデントレスポンスにおける調査の具体的な手順

要点:2026年の標準的な調査手順は、従来のステップをベースにしつつ、AIによる自動解析とクラウドの非物理的な証拠収集が統合されています。

ステップ1:初動対応と現状の「識別」

インシデントが発生または発覚した際、最も避けるべきは

- 「焦って再起動する」

- 「安易にファイルを閲覧する」

といった操作です。

- 状況の把握:誰が第一発見者か、どの機器(PC、サーバー、スマートフォン)に異常があるか、ネットワーク上でどのようなアラートが出ているかを確認します。

- 証拠隠滅の防止:2026年のサイバー攻撃は、検知されると自動でログを削除するプログラムが含まれている可能性が高いです。ネットワークからの論理的な隔離を優先しつつ、電源は維持(※20)します。

ステップ2:厳密な「証拠保全」の実施

法的証拠としての価値を確保するため、データの「オリジナル」を直接触らずに解析するための準備を行います。

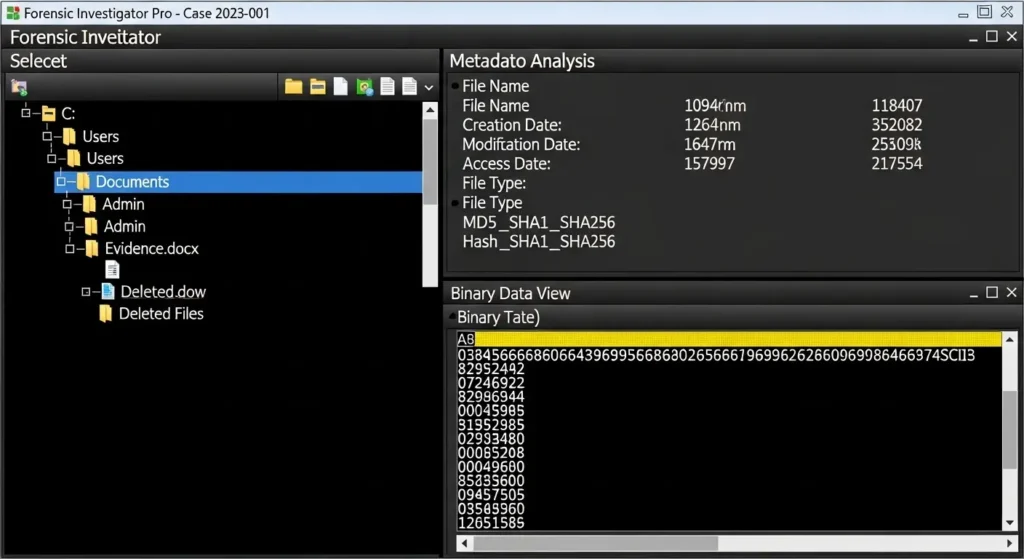

- イメージ取得:専用のデジタルフォレンジックツール(EnCaseやFTK Imagerなど)を用いて、ストレージの物理コピー(複製)を作成します。

- ハッシュ値の記録:コピーの完了後、即座にハッシュ値(※3)を計算します。時系列に沿って記録します。これにより、後に裁判等で「データが改ざんされていないこと」を証明できます。

ステップ3:AI駆動による「データ解析」

2026年の技術では、数テラバイトに及ぶ膨大なログやファイルをaiが自動でスキャンします。

異常なイベントを抽出します。

- ログ解析:OS、ブラウザの閲覧履歴、メールの送受信記録、ネットワーク機器の通信ログを突合させ、侵入経路を特定します。

- キーワード検索:機密情報に関連する特定の単語や、攻撃者が好むコマンド、削除されたファイルの痕跡を一括検索します。

ステップ4:タイムライン分析と復元処理

解明された断片的な事実を、一本の線に繋ぎ合わせる作業です。

- ストーリーの構築:攻撃が「いつ始まり」「どのプロセスを経て」「何が流出したか」を秒単位のタイムラインで整理します。

- 削除データの復旧:証拠隠滅のために削除されたゴミ箱の中身や、意図的に消去されたレジストリ(※16)情報を、データ復旧の専門手法で復元します。

ステップ5:調査報告書の作成と対策提案

最後に、専門家の経験に基づいた客観的な報告書を作成し、解決へと導きます。

- 法的証拠の提出:法廷や警察に提出可能な形式で、調査結果をドキュメント化します。

- 再発防止策の提示:今回のインシデントの原因となった脆弱性(※21)を塞ぎます。セキュリティ対策を強化するための具体的なガイドラインを策定します。

(注釈 ※20)電源の維持:現在の攻撃はメモリ(RAM)上だけで動くものも多いため、電源を切ると証拠が消えてしまうリスクがあります。

(注釈 ※21)脆弱性:OSやソフトウェアにある安全上の「穴」や欠陥。

サイバー犯罪捜査を支える最新フォレンジックツール

要点:2026年のサイバー犯罪捜査では、AIによる「自動解析」と「クラウドネイティブ(※22)」な証拠収集が標準となりました。

特に、AIエージェントを活用した未知の脅威への即時対応や、ディープフェイク(※23)などの高度なメディア改ざんを検知する最新ツールが、捜査の成否を分けています。

AI搭載型解析エージェントの台頭

2026年の主要なツール(Magnet ForensicsやCellebriteの最新版など)には、自律的に証拠を探索するAIエージェントが搭載されています。

- 異常検知の自動化:AIが数百万件のログから、通常業務とは異なる「横移動(※24)」の痕跡を数分で特定。解析者の作業時間を従来の90%短縮しています。

- 自然言語による検索:プログラミング知識がなくても、「先週の月曜日に機密フォルダにアクセスした外部IPの一覧を出して」といった対話形式での調査が可能です。

クラウドネイティブ・フォレンジックの普及

企業のシステムがクラウドへ完全移行した際、従来のディスクイメージング(※25)は通用しません。

- APIベースの収集:AWSやGoogle Cloud、Microsoft 365などのプラットフォームと直接連携し、仮想サーバーのメモリ情報や操作ログを、真正性を保ったまま迅速に取得します。

- マルチテナント対応:複雑なクラウド環境下でも、特定のユーザーやプロジェクトに関連するデータだけを正確に抽出する技術が確立されました。

ディープフェイクとメディア改ざんの検知

2026年に急増しているAI生成による犯罪(フェイク動画を用いた詐欺など)に対応するため、マルチメディア解析機能が大幅に強化されています。

- ニューラル検出アルゴリズム:動画や音声の微細なノイズを分析します。aiによって生成・加工されたものかどうかを90%以上の精度で判定します。

- ブロックチェーンによる原本証明:法的証拠としての信頼性を高めるため、取得した証拠のメタデータをブロックチェーン(※26)に記録します。その後の改変がないことを保証する仕組みも導入されています。

(注釈 ※22)クラウドネイティブ:クラウド環境で動くことを前提に設計された技術やサービス。

(注釈 ※23)ディープフェイク:AI技術を用いて作られた、本物と見分けがつかない偽の動画や音声。

(注釈 ※24)横移動:攻撃者がネットワーク内に侵入した後、権限を拡大しながら他の端末へ感染を広げる行動。

(注釈 ※25)ディスクイメージング:ストレージの内容を丸ごとコピーする従来の手法。

(注釈 ※26)ブロックチェーン:データの改ざんが極めて困難な、分散型の記録管理技術。

要点:2026年のデジタル証拠は、改正民事訴訟法の全面施行(※27)により「完全電子化」が前提となります。

法廷での評価は、AI技術の介在を考慮した「真正性」の立証と、企業のコンプライアンス(法令遵守)姿勢に直結する「保管連鎖(Chain of Custody)」の透明性に集約されます。

デジタル証拠の法的証拠能力とコンプライアンス

要点:2026年、裁判のIT化が完了したことで、デジタル証拠は補助的な存在から「主たる証拠」へと格上げされました。

それに伴い、証拠が本物であることを証明する真正性のハードルも高まっています。

デジタル証拠の「真正性」とAI時代の課題

2026年の裁判実務において、デジタルデータを証拠として提出する際、最も争点となるのが「真正性(※28)」です。

- AI生成・加工リスクへの対応:ディープフェイク(※23)等の技術普及により、提出されたメールや動画が「AIによって偽造されたものではないこと」の証明が求められます。

- デジタル署名とタイムスタンプ:2026年の法廷では、ブロックチェーン(※26)技術を用いたタイムスタンプや、信頼できる機関によるデジタル署名が付与されていることが、真正性を認める有力な判断材料となります。

コンプライアンスとしての「保管連鎖」の徹底

企業が内部監査や不正調査を行う際、調査プロセス自体が不適切であれば、せっかくの証拠も法廷で却下される恐れがあります。

- Chain of Custody(保管連鎖):誰が、いつ、どのようなツールでデータを取得し、どこに保存したのかを完全に記録(※29)しなければなりません。

- 改正公益通報者保護法(2026年施行)への対応:2026年に施行された最新の公益通報者保護法改正により、通報者情報の秘匿と調査プロセスの透明性がより厳格化されました。デジタルフォレンジックによるログの適正な管理は、企業の防御力を高めるコンプライアンスの要です。

2026年:民事訴訟法改正による影響

2026年5月21日の改正民事訴訟法施行により、日本の裁判はe訴訟へと移行しました。

- オンライン提出の義務化:弁護士等による書面提出は原則オンラインとなります。証拠物としての電子データの取り扱いが標準化されました。

- 証拠収集のデジタル化:裁判所外で行われる証拠調べもオンライン実施が拡大します。デジタルフォレンジック専門家による遠隔での証言や解析結果の提示がスムーズに行われるようになっています。

(注釈 ※27)改正民事訴訟法:裁判のIT化を進める法律。2026年5月までにオンラインでの訴状提出や電子判決が全面施行。

(注釈 ※28)真正性:証拠が作成者によって意図された通りに作成され、その後一切の改ざんがないこと。

(注釈 ※29)保管連鎖(Chain of Custody):証拠の取得から法廷提出までの全てのプロセスを追跡可能にすること。

高度な解析技術:レジストリとメモリの深層調査

要点:2026年のサイバー犯罪では、ハードディスクに痕跡を残さない「ファイルレス攻撃」が主流となっております。

レジストリ(※16)やメモリの解析が必須の工程です。

画像7/8:揮発性データ(メモリ)から攻撃者の活動を特定するプロセス。

レジストリ解析による設定変更の追跡

デジタル・フォレンジックの実務において、WindowsなどのOS(オペレーティングシステム)の設定情報を保持するレジストリは、宝の山と言えます。

- 攻撃者が起動時に自作のプログラムを自動実行させるように設定を書き換えた事実

- usbメモリを接続した履歴

- 特定の実行ファイルを最後に動かした日時

などが克明に記録されています。

これらの情報を抽出し、タイムラインに統合することで、犯人の動向を可視化することが可能です。

メモリフォレンジックとアンチウイルス回避

最新のマルウェアは、アンチウイルスソフトの検知を逃れるため、ディスク上に実体を置かず、直接メモリ(RAM)上で活動します。

2026年の調査手法では、システムをシャットダウンする前にメモリの内容をダンプ(一括保存)します。

- 実行中の不正なプロセス

- 暗号化に使用されたパスワード

- ipアドレス

といったライブな情報を取得します。

これは、事故発生時の初期段階において、被害を最小限に抑えるための意思決定に直結する極めて重要な作業です。

モバイル・フォレンジック:スマホに隠された証拠の復元

要点:2026年度の実態調査によると、不適切な情報持ち出しやハラスメント事案の8割において、スマートフォン内の電子データが決定的な証拠となっています。

iOSとAndroidの解析と削除データの復元

スマホの解析は、PC以上に高度なセキュリティ(暗号化)との戦いです。

2026年の最新技術では、物理的なチップオフ(基板からのチップ取り外し)を行わずとも、専用のハードウェアを介して削除されたチャット履歴や位置情報を抽出できる場面が増えています。

特に、facebookやチャットアプリなどのメッセージアプリ内に残る送信済みの写真や、ブラウザの閲覧履歴は、個人の意図や関与を証明する有用な材料となります。

MDMとプライバシーへの配慮

企業が貸与している端末の場合、mdm(※17)のログとフォレンジック結果を照らし合わせることで、勤務実態の可視化が容易になります。

ただし、2026年の改正個人情報保護法や倫理的な観点から、プライバシーに配慮した慎重な取り扱いが厳密に遵守される必要があります。

調査を開始する前に、許可の範囲を明確にし、弁護士等の専門家と連携して方針を固めることが、将来の係争リスクを避けるための基準となります。

(注釈 ※14)アンチウイルス:ウイルス対策ソフト。2026年にはAIによる振る舞い検知が標準。

(注釈 ※15)法科学:科学的知見を法律上の問題解決に利用する学問。デジタルフォレンジックはその一分野。

(注釈 ※16)レジストリ:Windowsの設定情報が格納されたデータベース。

(注釈 ※17)MDM:モバイルデバイス管理。企業が社員のスマホを一括管理するシステム。

2026年:デジタル証拠の真正性と裁判所での評価

要点:デジタル証拠は容易に複製や改変ができるため、裁判所においてその真正性(※18)を担保するためのアルゴリズムによる証明が不可欠です。

ハッシュ値による完全性の保証

デジタル・フォレンジックにおいて、最初のコピーから分析、納品に至るまで、データが1ビットも誤って変更されていないことを証明するのがハッシュ値です。

2026年には、アルゴリズムの進化に伴い、より強力な暗号化技術が導入されています。

報告書には必ずこの値を記載します。

客観的な信頼性を維持することが、法執行機関や当局へ提出する際の最低条件となります。

専門家による「意見」と調査報告書の品質

単にデータを集めるだけでなく、そのデータが何を意味するのかを洞察(インサイト)し、具体的な文脈で解説するのがアナリストの役割です。

2026年のマーケットでは、aiによる自動化と人の経験を組み合わせた、多角的なレビューが評価されています。

専門業者や会社では、東京・大阪の拠点を中心に、豊富な実績を持つエンジニアが、お客様のトラブルに対して包括的な解決を提案します。

(注釈 ※18)真正性:そのデータが作成者本人によって作られ、改ざんされていないこと。

よくある質問(FAQ):フォレンジック調査の疑問を解決

要点:導入を検討する際に多くの方が抱く疑問を、2026年の最新状況を踏まえて回答します。

Q1. 調査にはどのくらいの費用と時間がかかりますか?

A. 対象となるデバイスの種類やデータ量に応じて異なりますが、一般的なPCの調査であれば、数日から1週間程度、費用は数十万円からが目安です。

緊急を要するインシデントレスポンスの場合は、迅速な対応プランを提供している会社への相談をおすすめします。

Q2. 消去されたメールやチャット履歴も復元できますか?

A. 技術的には可能なケースが多いです。ただし、削除された後に新しいデータが上書きされると、回復が困難になります。

発見次第、早急に機器の電源を切り、専門家に連絡することが成功のポイントです。

まとめ:デジタルフォレンジックで守る企業の未来

要点:サイバーセキュリティの強化は、もはやIT部門だけの課題ではなく、経営戦略の柱です。

デジタルフォレンジックは、万が一の事故が起きた後の「鑑識」だけではありません。

定期的な監査やログ解析を行うことで、不正の兆候を早期に検知する予防的な効果も持っています。

2026年、さらに複雑化するIT社会において、正しい知識と最新の技術を活用し、大切な資産と情報を守り抜きましょう。