- 脅威のマルウェア「Emotet」感染経路と対策の完全ガイド

- Emotet 侵入経路の基礎知識と巧妙な手口

- Emotet対策最新版:今すぐ実行すべき防御策

- Emotet 対策 最新:情報漏洩対策とランサムウェア 対策

- マルウェア感染経路の一覧とEmotetの特徴

- Emotetの被害事例と最新の活動情報

- セキュリティ対策の知識深化:EDR、ZTNA、SASEの役割

- Emotet対策最新:組織的対応の手順と継続的改善

- Emotetの技術的詳細と駆除の方法

- セキュリティ対策ランキング:Emotetに強い製品とサービス

- マルウェア 感染経路を断つ:具体的な設定と操作の手順

- Emotet 対策と情報漏洩対策の最新トレンド:AI/機械学習

- Emotetに関するよくある質問

- まとめ:Emotetの脅威を断ち切る 「三つの連携」

- サイト外リンク(公式情報源)

脅威のマルウェア「Emotet」感染経路と対策の完全ガイド

「Emotet(エモテット)」というマルウェアをご存知でしょうか?

これは、過去のメールのやり取りを悪用して巧妙に「なりすましメール」を送りつけます。

組織や個人に甚大な被害をもたらす非常に悪質なウイルスです。

特に2024年から2025年にかけて、その活動が再開・拡大する度に、警察庁や情報処理推進機構(IPA)から注意喚起が出されています。

- 「まさか自分のところに届くはずがない」

- 「メールのセキュリティ対策はしているから大丈夫」

そう思っていても、Emotetの巧妙な手口は、セキュリティ担当者や企業の経営者、そして私たち一般のPC初心者の方でも見抜くことが非常に難しいレベルに達しています。

実際に、取引先や知人を装ったメールから感染が拡大し、情報漏洩やランサムウェア攻撃の被害につながるケースが急増しています。

あなたがこの記事を検索されたのは、

- Emotetの正確な感染経路を知りたい

- 自社や個人のセキュリティ対策が最新のEmotet 対策として有効か確認したい

- 万が一の情報漏洩リスクから大切なデータを防ぐための具体的な解決策を求めている

といった、非常に切実な課題解決への目的をお持ちだからでしょう。

今回の記事は、Emotet 感染経路 対策というキーワードを徹底的に深掘りします。

PC初心者の方でもわかりやすい言葉で知識を深め、行動につながる完璧なコンテンツを目指して作成しています。

- Emotet 侵入経路の最新の手口

- マルウェア 感染経路の一覧

そして2025年のセキュリティ対策のトレンドであるEDRやゼロトラストまで、鮮度の高い情報を網羅して解説します。

読み進めることで、あなたの組織や端末が安全な状態を保つための完璧な手順を把握できるでしょう。

Emotet 侵入経路の基礎知識と巧妙な手口

要点: Emotetの侵入経路は、ほとんどが「なりすましメール」によるものです。

添付ファイル(Word、Excel)やURLリンクを通じて感染します。過去のやり取りを悪用する「返信型」の手口が最も巧妙で危険です。

Emotetとは?その正体と機能の知識

Emotetは、単なるウイルスではなく、他のマルウェアをダウンロードします。

実行させるための機能を持つ悪質なプログラム(ボットネットのモジュール)です。

その主な目的は、感染した端末のメールアドレス帳やパスワード、機密情報を窃取します。

情報漏洩を引き起こすことです。

- トロイの木馬:一見無害なプログラムに見せかけ、端末に侵入して悪意のある機能を実行します。(注釈: トロイの木馬とは、ギリシャ神話の木馬のように、役立つプログラムに見せかけて中に悪意のあるプログラムを仕込ませ、実行させるマルウェアの一種です。)

- ワーム:自己増殖する機能を持ち、感染した端末から社内のネットワーク全体に拡散し、感染拡大を引き起こすことができます。

最も警戒すべきEmotet 侵入経路:「なりすましメール」

Emotet 感染経路の中心は、メールを介した攻撃、すなわち標的型攻撃の一種である「なりすましメール」です。

攻撃者は、正規の取引先や知人、社内の人間を装ってメールを送信してきます。

返信型メール(過去のやり取りを悪用)

- 巧妙な手口: Emotetが端末に侵入します。過去のメールのやり取りの履歴(件名、本文、署名)を盗み出すことで実現されます。

- 特徴: 実際にやり取りしたメールの本文に返信する形で悪意のある添付ファイルやリンクが加わって送られてきます。そのため、受信した者は疑いを持ちにくく、開いてしまう可能性が高いです。

偽装型メール(新規のなりすまし)

- 手口: 請求書や注文書、宅配便の不在通知など、業務や生活に関連する内容を装います。緊急性や重要性を示唆して開封を促します。メールアドレスの表示は偽装されています。一見すると正規のアドレスに見せかけます。

悪質なファイルの形式と感染拡大の仕組み

Emotetの攻撃で使用される添付ファイルには特徴があります。

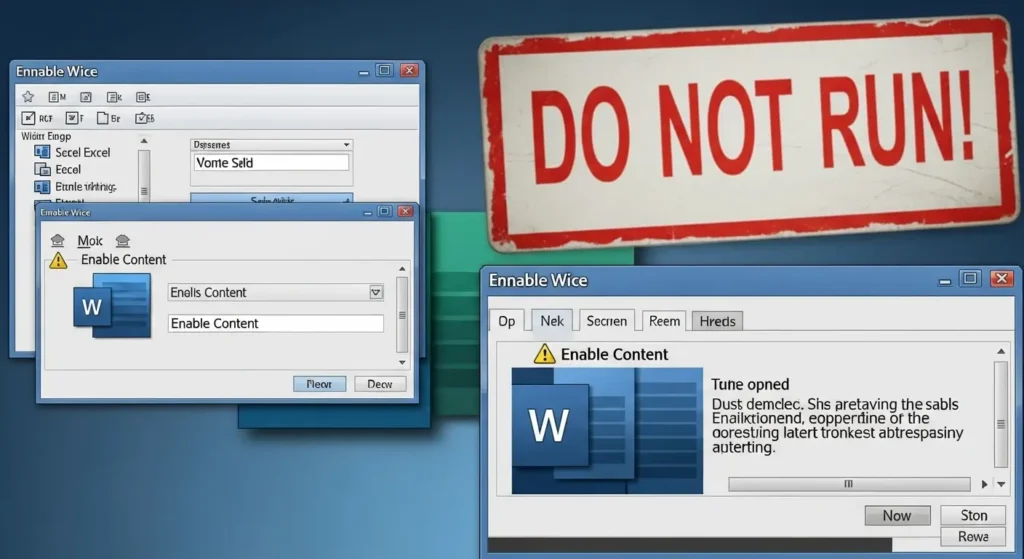

マクロ付きOfficeファイル(Word/Excel)の悪用

- 感染の主な形式: Microsoft Word(.doc, .docx)やExcel(.xls, .xlsx)のファイル形式が使用されます。ファイルを開くと、「コンテンツの有効化」を促す警告が表示されます。

- 仕組み: ユーザーがうっかりこのボタンをクリックすると、ファイルに埋め込んだマクロが自動的に実行され、裏側でEmotetのプログラムがダウンロードされて端末にインストールされます。

圧縮ファイル(Zip)とパスワードの悪用

- 手口: セキュリティ対策を回避する目的で、添付ファイルをパスワードを付けたZip形式などの圧縮ファイルに格納して送信されるケースがあります(PPAPと呼ばれる形式)。パスワードは別のメールで送られてくるため、受信者は信頼してファイルを開いてしまいます。

Emotet対策最新版:今すぐ実行すべき防御策

要点: Emotet 対策 最新のポイントは、

- 「入口対策(メールの防御)」

- 「出口対策(通信の遮断)」

- 「内部対策(感染拡大の抑制)」

の3つの多層防御です。

EDRや多要素認証(MFA)の導入が特に重要です。

侵入を防ぐ:メールセキュリティの抜本的対策

Emotet 対策の最前線は、メールの段階で不正なファイルやリンクをブロックすることです。

送信ドメイン認証(なりすましメールの対策)

- 解決策: SPF、DKIM、DMARCといった送信ドメイン認証技術を導入し、なりすましのメールアドレスから送信されたメールを受信側のサーバーで拒否(ブロック)します。

- 効果: 攻撃者が正規の企業や組織を装ってメールを送ること自体を難しくし、Emotetの感染経路を大幅に抑えます。

サンドボックス機能とウイルス対策ソフト

- サンドボックス(注釈: サンドボックスとは、メールの添付ファイルなどを隔離された安全な仮想環境(砂場のような場所)で実行させ、悪意のある動作がないか調査する機能です。): メールセキュリティサービスやファイアウォール製品に搭載されており、添付ファイルを開かずに動的に分析し、悪意の有無を判定します。

- ウイルスソフト: 定義ファイルに基づくパターンマッチングだけでなく、Emotet特有の挙動を検知する振る舞い検知機能を持つ次世代ウイルス対策ソフトの使用を推奨します。

Windowsのウイルス対策はこれで完璧!PCを脅威から守る方法

感染拡大を防ぐ:EDRとネットワークセキュリティの強化

Emotetが端末に侵入した後、社内ネットワークで拡散するのを防ぐことが二次被害の抑制につながります。

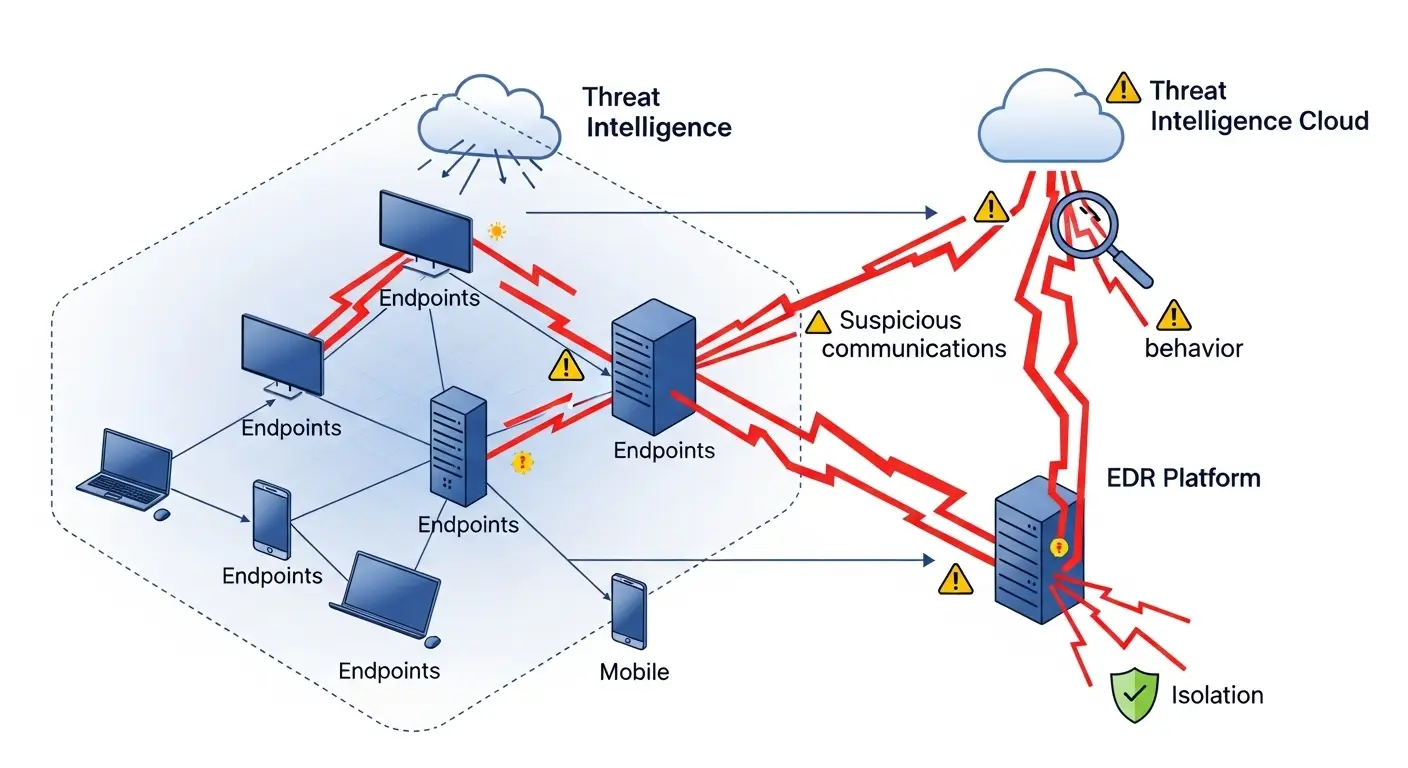

EDR(エンドポイント検出と対応)の導入

- EDR(注釈: EDRとは、端末(エンドポイント)の監視を行います。異常な動作(Emotetの実行やファイル暗号化など)をリアルタイムに検出します。迅速に対処(隔離やプロセスの停止)するソリューションです。):ウイルス対策ソフトでは見つからない未知のマルウェアや、Emotetの初期動作を発見する機能を持ちます。

- 2025年のトレンド: EDRを専門のベンダーが24時間監視・運用を代行するMDR(マネージドEDR)サービスの利用が中堅・中小企業を中心に拡大しています。

ネットワークの監視と通信の制御

- プロキシサーバーやファイアウォール:Emotetが感染後、外部の攻撃者のサーバー(C&Cサーバー)と通信を行い、追加のマルウェアをダウンロードしたり、情報を送信したりする動きを遮断します。

- ネットワークの分割(セグメンテーション):感染した端末からの拡散を最小限に抑えるため、社内ネットワークを部署や役割ごとに論理的に分割します。

Emotet 対策 最新:情報漏洩対策とランサムウェア 対策

要点: Emotetは情報漏洩の主犯です。

ランサムウェアの媒介となるケースも多い。

よって、セキュリティ対策を統合的に実施する必要があります。

バックアップの徹底も欠かせません。

盗まれた情報の悪用と情報漏洩対策

Emotetの主な目的の一つは情報の窃取です。

流出した情報はサイバー攻撃に再利用されたり、ダークウェブで売買されたりします。

パスワードと認証情報の管理

- 影響: 盗まれたメールアドレスとパスワードは、他のサービス(クラウド、銀行口座、SNSなど)への不正アクセスに利用される可能性が高いです。

- 対策の徹底:サービスごとに異なる複雑なパスワードを使用し、パスワード管理ツールを活用します。

多要素認証(MFA)の導入

- MFA(注釈: MFAとは、パスワード認証に加え、スマートフォンで生成されるコードや指紋認証など、別の要素を加えることで、セキュリティを高める認証手法です。): アカウントの乗っ取りを防ぐ有効な手段です。特に、Microsoft 365やGoogle Workspaceなどのクラウドサービスのログインには必須です。

多要素認証(MFA)の導入ガイド|初心者でもわかる設定方法と仕組み

Emotetとランサムウェアの繋がりと対策

Emotetは、端末に侵入した後、組織のネットワーク内を探す役割(媒介)を果たします。

最終的にランサムウェア(身代金を要求するマルウェア)をダウンロードして実行させるケースが多く報告されています。

ランサムウェア 対策としてのバックアップ

- 重要性: ランサムウェアによってファイルが暗号化されても、安全な場所に保存されたバックアップデータがあれば、身代金の要求に応じることなく復旧が可能です。

- 対策: バックアップデータは、感染の影響を受けないようオフラインやクラウドストレージに隔離して保存します(3-2-1ルール)。(内部リンク例: ランサムウェア感染経路を知り、被害を未然に防ぐための対策を徹底解説)

情報漏洩対策とセキュリティソフトの併用

- DLP(Data Loss Prevention):機密情報の持ち出しや外部への送信を監視し、情報漏洩の兆候を検出iします。

- ウイルスソフト:Emotetの駆除だけでなく、ランサムウェアやその他のマルウェアの感染も防ぐ機能を持つ総合セキュリティソフトを導入します。

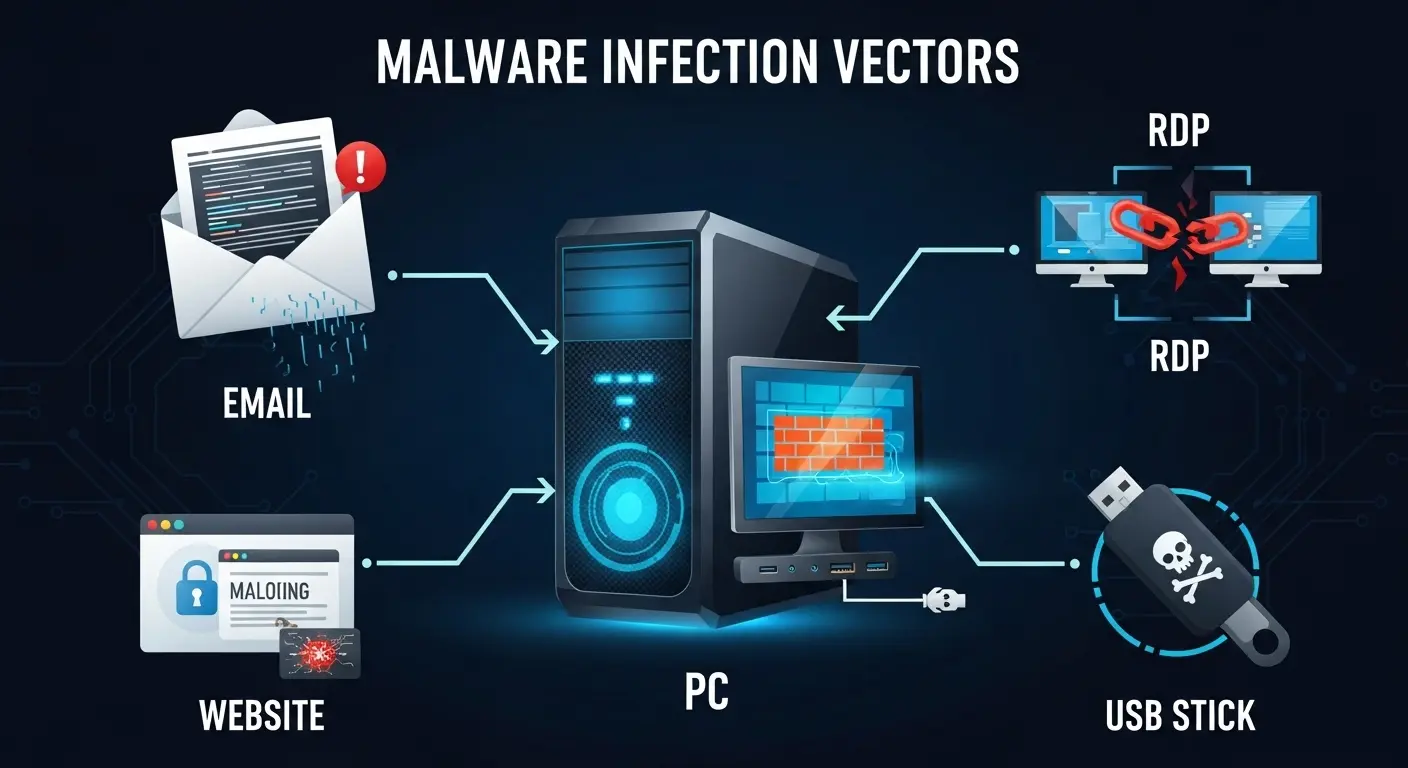

マルウェア感染経路の一覧とEmotetの特徴

要点: Emotetはメール経由が主ですが、マルウェア全体の感染経路はWebサイトの脆弱性や不正ダウンロードなどさまざまです。

感染経路を一覧で把握し、総合的な防御を講じる必要があります。

Emotet以外のマルウェア感染経路一覧

Emotetはメール経由の攻撃で特異ですが、他のマルウェア(ランサムウェア、スパイウェアなど)は以下の経路からも侵入してきます。

ネットワークの脆弱性を悪用

- RDP(リモートデスクトップ)の悪用: テレワークで使用されるRDP接続のパスワードが簡単だったり、脆弱性が放置されていたりする場合、外部からの不正アクセスの経路となります。

- OSやアプリケーションの更新不足: OS(Windowsなど)やWebブラウザ、アプリケーションに見つかった脆弱性を突いて侵入します。

Webサイトからの不正ダウンロード

- ドライブバイダウンロード: 悪意のあるWebサイトを閲覧しただけで、ユーザーが気づかないうちにマルウェアが自動的にダウンロードされ、実行されてしまう手口です。ブラウザの脆弱性が悪用されます。

- 不正広告: 正規のWebサイトに掲載された広告にマルウェアが仕込まれており、クリックすると不正なサイトへ誘導されます。

Emotetの感染経路の特徴と対策

Emotetはメール経由の攻撃に特化することで、効率的に情報を窃取します。ランサムウェアへの繋がりを作っています。

- 特徴1: 組織の内部情報(アドレス帳、メール履歴)を利用することで、人間の信用を悪用する点が他のマルウェアと大きく異なります。

- 特徴2: 感染後、外部のC&Cサーバーと通信し、次々と新しいモジュールやランサムウェアをダウンロードする機能を持ちます。これにより、対策が遅れると被害が深刻になります。

Emotetの被害事例と最新の活動情報

要点: Emotetの被害は業種や規模を問わず発生しております。

組織の信頼低下や活動停止を引き起こします。

2025年も継続的に活動が確認されています。

最新情報のチェックが不可欠です。

甚大な被害をもたらすEmotetの事例

Emotetの被害事例から、その脅威の深刻さを理解し、対策の重要性を再認識します。

企業の業務停止と信頼損失

- 事例: Emotetに感染した企業のメールシステムが悪用され、取引先や顧客に不正なメールを大量送信した結果、業務が停止し、信頼が大きく低下しました。

- 影響: 情報漏洩の可能性から、顧客へのお詫びや問い合わせ対応、システム復旧の費用など、多額のコストが発生します。

個人情報の窃取と不正利用

- 事例: 個人のPCがEmotetに感染し、保存されていたクレジットカード情報やネットバンキングのログイン情報が盗まれ、金銭的な被害に遭うケースも報告されています。

2025年のEmotet活動情報と注意喚起

Emotetの活動は断続的です。

対策を緩めると再び感染が拡大する危険性が常にあります。

IPAやJPCERT/CCからの最新情報

- 情報の鮮度: 情報処理推進機構(IPA)やJPCERTコーディネーションセンター(JPCERT/CC)は、Emotetの活動が確認されるたびに注意喚起や対策情報を公開しています。これらの公式情報を常にチェックし、最新の手口を把握する必要があります。

- 特徴: 攻撃者は、新しいファイル形式やマクロを回避する技術を用いるなど、手口を進化させています。

亜種と連携するマルウェアの動向

- 亜種: Emotetには複数の亜種が存在し、それぞれ異なる機能や感染経路を持っています。対策ソフトが対応しきれていない新種の亜種にも注意が必要です。

- 連携: Emotetが感染後にダウンロードさせるマルウェアも、ランサムウェアの新タイプ(二重脅迫型など)に変化しています。

セキュリティ対策の知識深化:EDR、ZTNA、SASEの役割

要点: 2025年のセキュリティ対策は、従来の防御から「ゼロトラスト」へと移行しています。

EDRやSASEといった統合型のソリューションが主流となります。

従来型対策の限界とEDRの必要性

Emotetやランサムウェアといった高度な攻撃は、従来の境界型防御(ファイアウォールやアンチウイルス)だけでは対応が難しくなっています。

ウイルス対策ソフトの課題

- パターンマッチングの限界: 従来のウイルス対策ソフトは、既知のパターン情報を基にマルウェアを検出iします。しかし、Emotetの亜種や「ファイルレス攻撃」などの新手法には対応が遅れる可能性があります。

EDRによる「侵入後」の対処

- 機能: EDRは「侵入されることは前提」として、不審な動作を常に監視します。迅速な対処(感染端末の隔離や復旧)を可能にします。セキュリティ対策の重要な一環として位置づけられています。

ゼロトラストとSASEの導入

Emotetやランサムウェアの内部拡散を防ぐため、「すべてを信用しない」ゼロトラストモデルの考え方が不可欠です。

ZTNA(ゼロトラスト・ネットワーク・アクセス)

- 仕組み: ZTNAは、ユーザーや端末が「本当に信頼できるか」を常時チェックし、必要最小限のアクセス権限を与えます。Emotetが社内ネットワーク内を自由に移動することを防ぐ効果が高いです。

SASE(セキュア・アクセス・サービス・エッジ)

- 統合: SASEは、ネットワーク機能(SD-WANなど)とセキュリティ機能(CASB、ZTNAなど)をクラウド上で統合提供するソリューションです。テレワークやクラウド利用が拡大した環境下で、Emotetの感染経路を包括的に防御する最新の手段となります。

Emotet対策最新:組織的対応の手順と継続的改善

要点: Emotet 対策は技術的な導入だけでなく、「人」の意識と「組織」のルールづくりが欠かせません。

社員教育とインシデント対応計画の策定が極めて重要です。

従業員のリテラシー向上と教育の徹底

Emotetの感染経路の大半は「メールの開封」という人の操作ミスから始まります。

そのため、教育的な対策が最も重要です。

標的型攻撃メール訓練の実施

- 解決策: 実際に不審なメールを模倣した「訓練メール」を従業員に送信し、開封率や対応状況を調査する訓練を定期的に実施します。

- 効果: 従業員のセキュリティ意識を高めるとともに、組織全体の弱点を把握し、教育内容の改善につなげます。

Emotetメールの見分け方の周知

- 見分け方のポイント: メールの「件名や本文の不自然な点」、「添付ファイルの形式(.lnkや.zip)」、「返信先のメールアドレスのドメイン」など、具体的なチェックリストを作成し、全従業員に周知徹底します。

感染発覚時の初動対応と連絡体制

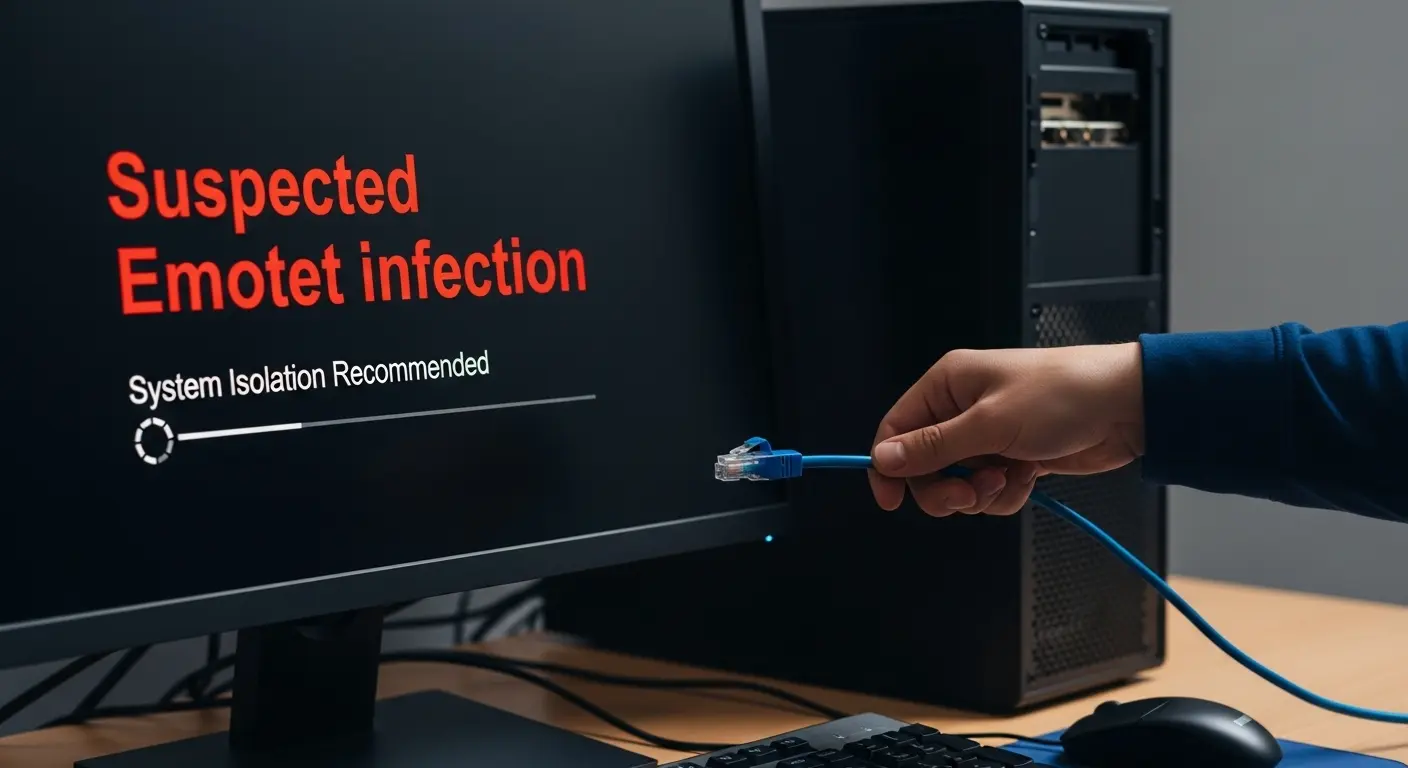

万が一、Emotetに感染した場合、初動対応の迅速さが被害の規模を左右します。

感染端末の迅速な隔離

- 手順: 感染が疑わしい端末を発見した際は、直ちにネットワーク(LANケーブルやWi-Fi)から切り離し(隔離)、Emotetの社内ネットワーク内での拡散を防ぎます。

- 注意: 電源を切ると、調査に必要な情報(メモリ内の情報など)が消去されてしまう可能性があるため、原則として隔離後の電源操作は管理者の指示を待って行います。

専門機関への報告と連携

- 報告先: 警察やIPA、契約するセキュリティベンダーに速やかに連絡し、被害状況を報告します。特に、Emotetは攻撃活動全体の把握が重要なため、専門家の調査が不可欠です。

Emotetの技術的詳細と駆除の方法

要点: Emotetの駆除は非常に難しいです。

- 感染経路の特定

- マルウェア本体の削除

- 認証情報の変更

が必要です。

専用ツールや専門家の支援を受けることを推奨します。

Emotet駆除が難しい理由と動作の特徴

Emotetは、感染後にOSの深い部分に潜伏します。

再起動後も活動を継続するように設計されています。

常駐機能と多重感染

- 特徴: Emotetは、Windowsの正規の機能(Powershellなど)を悪用して実行されるケースがあります。ウイルス対策ソフトで検出されにくい挙動を示します。また、複数のプロセスとして動作します。片方を停止させても他方が再起動させる機能を持ちます。

通信先(C&Cサーバー)の頻繁な変更

- 特徴: Emotetが外部と通信する攻撃者のサーバー(C&Cサーバー)は、数日ごとに変更されます。そのため、ファイアウォールで通信先をブロックしても、すぐに新しい通信経路を探す機能を備えています。

Emotet駆除の具体的な手順とツール

Emotetの駆除には、専用のツールと慎重な手順が必要です。

Emocheck(エモチェック)と公式ツールの活用

- IPAが推奨するツール: IPAやJPCERT/CCが提供する無償の検査/駆除ツール(Emocheckなど)を使用して、端末の感染の有無をチェックしましょう。駆除を行います。

- 駆除の基本:安全な環境(ネットワークから隔離)で、セキュリティソフトの最新版でフルスキャンを実施しましょう。検出されたEmotet関連ファイルを削除します。

最悪の場合は初期化

- 選択肢: 駆除が困難な場合や、情報漏洩の可能性が非常に高い場合は、端末を工場出荷時の状態に初期化することも検討します。この際、事前に取得したバックアップから安全なデータのみを復元します。

セキュリティ対策ランキング:Emotetに強い製品とサービス

要点: Emotetに対抗できるセキュリティ対策製品は、

- 「振る舞い検知」

- 「MDR」

- 「メール無害化」

の機能が鍵です。

クラウド連携が強化された製品を選ぶことを推奨します。

EDR/XDR部門ランキング(Emotet感染拡大阻止)

- Emotetの内部拡散

- ランサムウェアへの連携を阻止する機能を持つEDR/XDRソリューション

を中心に解説します。

1位: CrowdStrike Falcon Platform

- 特徴: 機械学習とAIを活用した振る舞い検知に優れ、ファイルレス攻撃や、Emotetのような未知の脅威を高精度で検出iします。業界トップクラスのインシデント対応チーム(IR)のノウハウも組み込まれています。

2位: Microsoft Defender for Endpoint

- 特徴: Windows OSに標準搭載されているため、導入が容易で、Microsoft 365との連携が非常に強力です。Emotetが悪用するOfficeファイルの挙動を監視し、迅速に対処できます。

3位: Fortinet FortiEDR

- 特徴: ランサムウェアやEmotetなどのマルウェアの実行をリアルタイムで検知/ブロックします。万が一暗号化が始まってもロールバック(復元)機能で被害を抑えます。同社のFortiGate(ファイアウォール)との連携(統合セキュリティ)も強力です。

メールセキュリティ部門ランキング(Emotet侵入阻止)

Emotetの主要な感染経路であるメールの入口を防御するソリューションを比較/紹介します。

1位: Cloud/オンプレミス対応 メールセキュリティサービス

- 特徴: 送信ドメイン認証(DMARC)やサンドボックス機能を搭載しています。不正ななりすましメールや添付ファイルを高精度で検出i/隔離します。特に、過去のやり取りを悪用したEmotetの返信型攻撃に特化した対策が強化されています。

2位: Microsoft Defender for Office 365

- 特徴: Microsoft 365を利用している場合、追加することで、添付ファイルやURLリンクの安全性をチェックします。悪意のあるコンテンツを自動的に無害化(安全な形式に変換)する機能を提供します。

マルウェア 感染経路を断つ:具体的な設定と操作の手順

要点: Emotetの侵入経路を断つため、日常の業務で行える具体的な設定変更と操作手順を知ることが重要です。

Officeのマクロ無効化とファイルの拡張子表示が基本的な「行動」対策です。

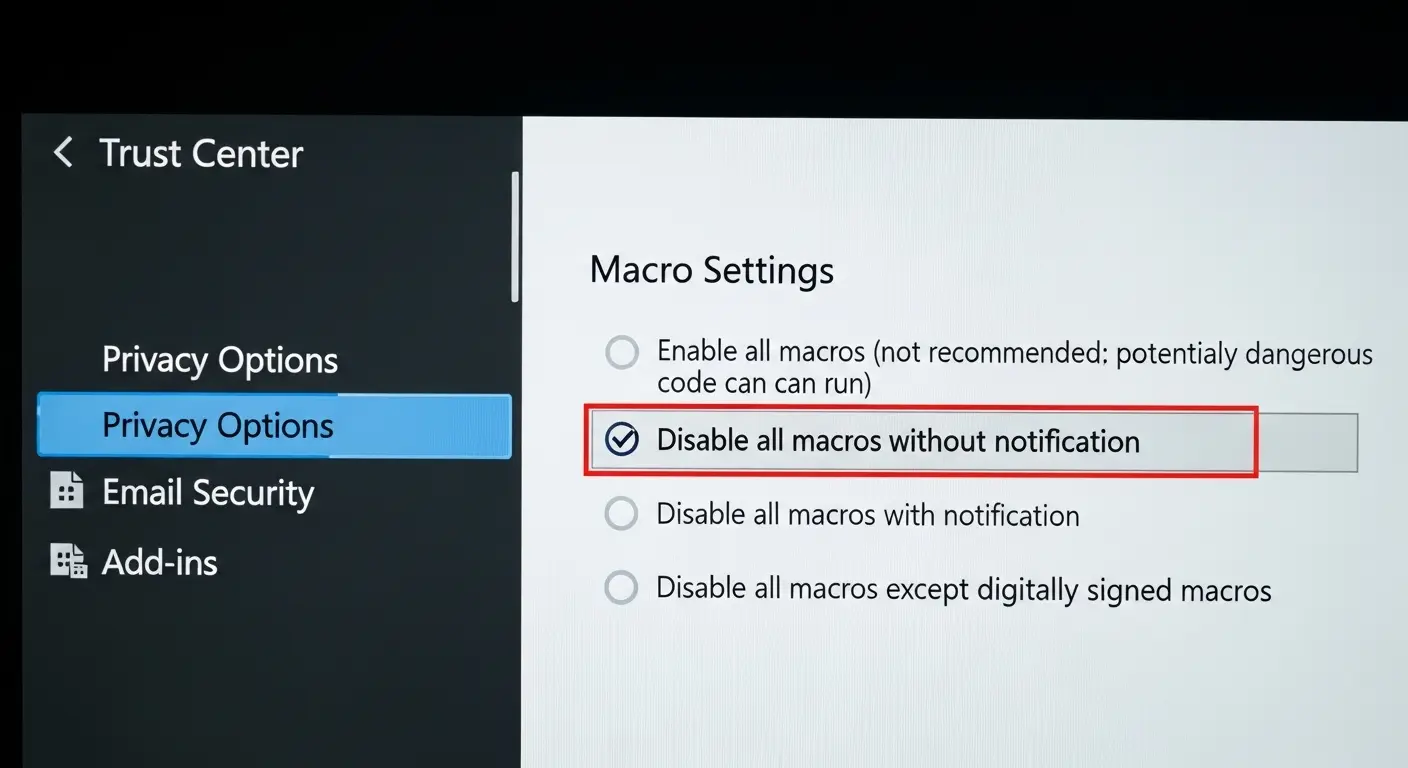

Officeマクロの無効化とセキュリティ強化

Emotetが主に悪用するOfficeファイルのマクロ機能を標準で無効にすることは、最も簡単で有効な対策です。

Word/Excelの設定変更手順

- 「ファイル」メニューから「オプション」を選択。「トラストセンター」を開いて「トラストセンターの設定」をクリックします。

- 「マクロの設定」を選択。「VBA マクロを無効にする。ただし、発行元が信頼できる場合は有効にする」、または、「警告を表示してマクロを無効にする」を選択します。(推奨)

- 信頼できる場所以外から取得したファイルのマクロは、原則として実行しないように徹底します。

ファイルの拡張子表示を有効にする

- 理由: Emotetは、.pdf.exe や .doc.lnk など、複数の拡張子を付けて偽装します。標準では隠されている拡張子を表示する設定に変更し、不審なファイルの正体を見破ることが可能になります。

パスワードとアカウントのセキュリティ対策

Emotetによる認証情報の窃取から守るため、すべてのアカウントに対し、以下を適用します。

パスワードの使い回し禁止と定期的な変更

- 手順: 企業で利用するすべてのサービス、特にメールとクラウドサービスのパスワードを、他で使用していない複雑なものに変更し、定期的に見直すルールを設定します。

不要なアカウント/サービスの削除

- 対策: 利用していない古いアカウントや、不要になった社員のアカウントは、情報漏洩のリスクを低減するため、直ちに削除/無効化します。

Emotet 対策と情報漏洩対策の最新トレンド:AI/機械学習

要点: 2025年は、攻撃者側がAI/生成AIを利用して攻撃を巧妙化させる一方、防御側もAI/機械学習を搭載したセキュリティ製品の導入が進みます。

Emotetの文面の不自然さをAIで検出iする機能が強化されています。

AIによるフィッシング/なりすましメールの検出

Emotetのメールは年々巧妙になっていますが、人間には判別が難しくなった不審な点をAIが代わりに見つけます。

メールの「文面の不自然さ」を見抜くAI

- 機能: 送信者の過去のメールとの文体の差異、不自然な言い回し、添付ファイルの要求の有無など、人間が無意識に感じる「違和感」をAIが定量的に分析し、Emotetが含まれる可能性の高いメールに警告を表示します。

URLの動的分析と無害化

- 機能: メール内に含まれるURLリンクを、クリックする前に仮想環境(サンドボックス)でアクセスさせ、悪意のあるプログラムがダウンロードされないかどうかを確認します。危険なサイトへの誘導を未然に防ぎます。

脅威インテリジェンスと連携したセキュリティ対策

最新のEmotet対策は、単体の製品で完結せず、世界中の脅威情報を収集/分析する「脅威インテリジェンス」と連携することが不可欠です。

脅威インテリジェンスの活用

- メリット: セキュリティベンダーは、Emotetの新しいC&C サーバーの情報、新しい亜種の挙動などをリアルタイムで収集し、その情報を製品に反映します。これにより、ユーザーは自動的に最新の防御を受けることが可能になります。

次世代ファイアウォールの進化

- 特徴: 次世代ファイアウォールは、単にポートやIPアドレスで通信を制御するだけでなく、アプリケーションレベルで通信を監視し、Emotetが利用する不正なプロトコルを検出i/遮断する機能を搭載しています。

Emotetに関するよくある質問

要点: Emotetの感染/対策に関し、多くの方が抱く疑問を解消し、実践的な行動を促します。

Emotetに関する基本的な質問をご紹介します。

Q1: Emotetは一度駆除すれば安心ですか?

A: いいえ、安心はできません。

Emotetの攻撃者は、一度情報を窃取したアドレスを「有効な標的」として、再び攻撃メールを送信する傾向があります。

駆除後も、

- メールアドレスを変更

- パスワードを複雑なもの

にしておきましょう。

常時EDRなどで監視するなど、継続的な対策が必要です。

Q2: 個人のパソコンも対策は必要ですか?

A: はい、絶対に必要です。

Emotetは個人も標的にし、バンキング情報や個人の機密情報を窃取します。

また、個人の端末が感染すると、そこから職場の取引先/知人に不正メールを送信します。

加害者となってしまうリスクもあります。

高性能なセキュリティソフトの導入と、Office マクロの無効化を行いましょう。

実践的な対策に関する質問をご紹介します。

Q3: Emotet感染が確認された場合、まず何をすべきですか?

A: 何よりもまず、感染端末をネットワーク(LANケーブル/Wi-Fi)から切り離し(隔離)てください。

感染拡大を阻止します。

その後、管理者/専門家に報告します。

連携して調査/駆除/情報漏洩対策/パスワード変更を実施します。

Q4: 「過去のやり取りを悪用したメール」は、どう見分けたら良いですか?

A: 見分けることは難しく、「違和感を感じること」が重要です。

- 添付ファイルの種類: 業務で通常は使用しない.zip/.lnk/.exe などが添付されていないか確認。

- ファイルの開封を急かす文言: 「すぐに確認を」など、不自然に操作を促していないかチェック。

- パスワードの有無: Zip ファイルにパスワードが付いている場合、安易にパスワードを入力しない。

まとめ:Emotetの脅威を断ち切る 「三つの連携」

要点: Emotetの脅威から組織/個人を守るため、「技術/人/情報」の「三つの連携」を強化しておきましょう。

継続的なセキュリティ体制の構築を目指しましょう。

この記事では、Emotetの巧妙な感染経路(なりすましメール、Office マクロの悪用)を徹底的に深掘りしました。

最新の防御/対処方法を解説しました。

Emotetの攻撃を阻止しましょう。

情報漏洩対策/ランサムウェア 対策を含む総合的なセキュリティを実現するために、以下の「三つの連携」を強固にしましょう。

- 技術の連携:(EDR/SASE/MFA) 最新のEDR/XDRを導入し、ゼロトラストの考え方に基づくMFAやSASEで、Emotetの侵入/内部拡散/情報漏洩を多層的に防ぎます。

- 「人」の連携:(社員教育/報告体制) 定期的な標的型攻撃メール訓練を実施し、不審なメールを見分けるリテラシーと、感染時に迅速に報告/隔離する組織的な体制を構築します。

- 情報の連携:(公式情報/最新動向) IPA/JPCERT/CCなどの公式機関や、信頼できるセキュリティベンダーからの最新のEmotet 対策情報/注意喚起/亜種の動向を常に収集/共有し、対策を継続的に更新します。

Emotetの脅威は今後も続いていくと想定されます。

この記事が、あなたの組織/個人の安全を守るための、実践的な行動へのきっかけ/解決策となることを心より願っております。

サイト外リンク(公式情報源)

- 情報処理推進機構(IPA)Emotet 関連情報 一覧: https://www.ipa.go.jp/security/

- JPCERTコーディネーションセンター(JPCERT/CC)Emotet の活動状況について: https://www.jpcert.or.jp/

- 警察庁 サイバーセキュリティ対策情報: https://www.npa.go.jp/bureau/cyber/index.html

- Microsoft Defender セキュリティ製品情報: https://www.microsoft.com/ja-jp/security/

- Fortinet セキュリティ製品/脅威情報: https://www.fortinet.com/jp