今回の記事では、ランサムウェアの最も一般的な感染経路の一つである「メール」を通じた攻撃の全体像を、情報システム担当者(IT担当者)の皆様向けに、専門的かつ分かりやすく解説することを目的としています。

ランサムウェアの脅威は年々巧妙化しています。

特に企業を狙った標的型攻撃メールは深刻な被害をもたらしています。

今回の記事では、

- 最新の感染経路

- 悪質な添付ファイルの手口

そしてEmotet(エモテット)のようなマルウェアの事例を取り上げ、PC初心者の方でも理解できるよう、基本的な知識から解決策としての具体的な対策を紹介します。

また、

- 2025年最新のセキュリティ対策製品やサービス

- 組織としての対応方法

についても触れています。

ランサムウェアの基本知識と脅威

要点:ランサムウェアは「身代金要求型ウイルス」で、企業の情報やデータを暗号化します。

復旧と引き換えに金銭(身代金)を要求するサイバー脅威です。

ランサムウェア(Ransomware)は、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。

その名の通り、感染したコンピューターやネットワーク上のファイルを勝手に暗号化します。

アクセス不能な状態にしてしまう悪質なマルウェアです。

攻撃者は、企業や組織に対し、データの復号を可能にする「鍵」と引き換えに、多額の金銭を要求します。

ランサムウェアがもたらす深刻な被害

ランサムウェア感染は、単にデータを失うだけでなく、企業に甚大な被害をもたらします。

- 経済的な損失: 身代金の支払い、復旧作業のコスト、そして業務停止による機会損失です。特に近年では、攻撃者は暗号化したデータを窃取し、公開すると脅迫する「二重脅迫」の手口が主流であり、企業情報の漏洩という深刻なリスクも伴います。

- 社会的な信用の低下: 情報漏洩やサービスの停止は、顧客情報保護の観点から企業の信頼を大きく損ない、回復が難しくなります。

- 業務の停止: システム全体がロックされ、業務が完全に停止する状況は、特に製造業や医療機関、自治体など、24時間稼働が必要な業種にとって極めて深刻な課題です。

2025年最新のランサムウェア動向

2025年においても、ランサムウェアの脅威は進化し続けています。

- 標的型・多層的な攻撃: 不特定多数を狙う「ばらまき型」から、特定の企業や組織を狙う「標的型攻撃」が増加しています。また、単一の脆弱性だけでなく、リモートアクセス環境やネットワークの構成上の隙を突く、複数の経路を組み合わせた攻撃が巧妙化しています。

- RaaS(Ransomware as a Service)の拡大: 攻撃の実行に必要なソフトウェアやインフラを提供するサービスが存在し、専門知識のない者でも攻撃を行うことが可能になり、サイバー犯罪の敷居が低くなっています。

ランサムウェア感染経路「メール」の手口 (17文字)

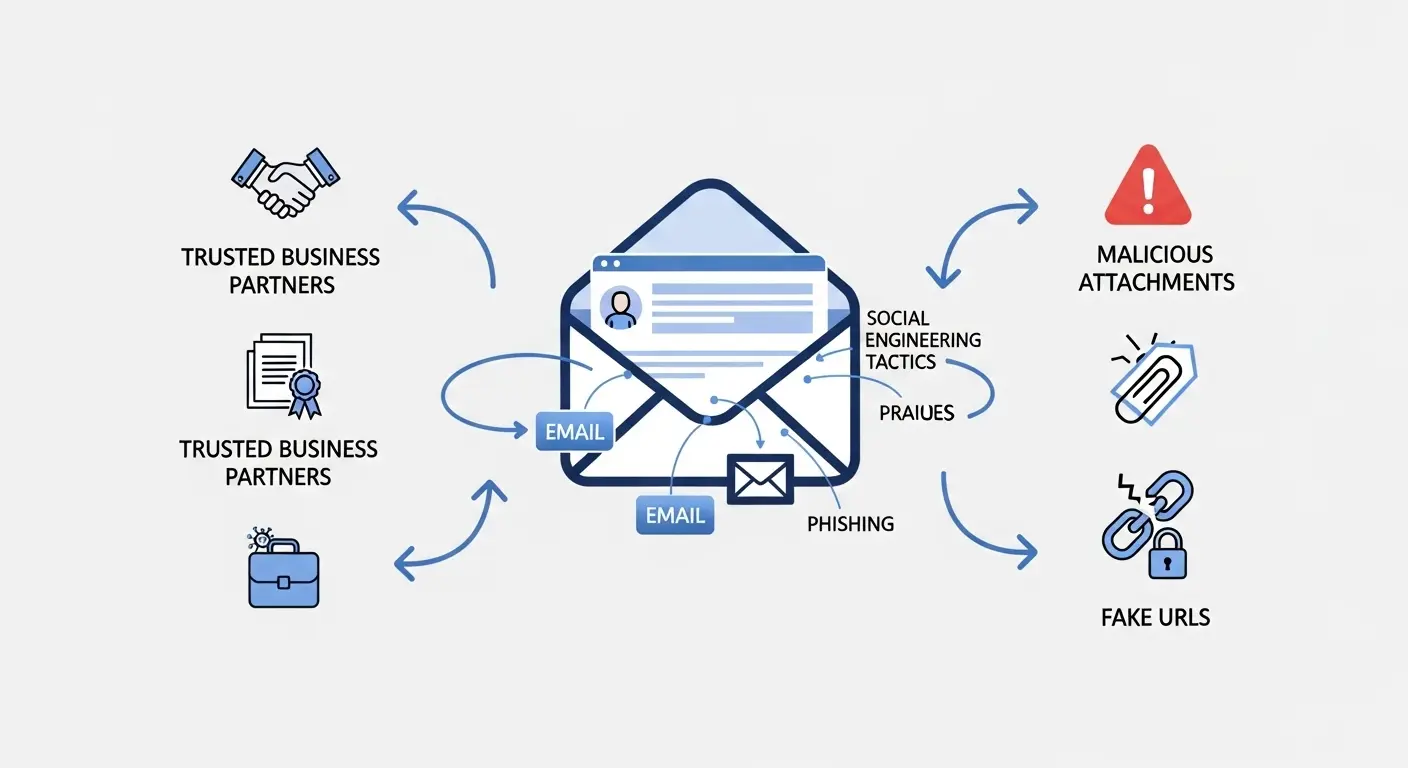

要点:ランサムウェアの感染経路としてメールが主となるのは、添付ファイルやURLを通じてマルウェアを実行させるという、人の心理的な隙を突く手法が有効だからです。

ランサムウェアメール添付ファイル:悪意のある実行

ランサムウェアの感染経路として最も古典的かつ今なお有効なのが、メールに添付されたファイルを開くことによる実行です。

- 偽装された添付ファイル: 攻撃者は、受信者が信頼している人物や組織(取引先、銀行、運送会社、社内の上司など)を装い、「請求書」「注文書」「重要な資料」「給与明細」といった業務で必要な内容の件名や本文で送信します。

- 危険性の高い拡張子: 添付ファイルには、実行ファイルの拡張子(.exe, .js, .vbs)や、マクロを仕込んだファイル(.docm, .xlsm)、あるいは二重拡張子で偽装されたファイルが使われます。PC初心者の方は、拡張子が表示されていない場合もあるため、注意が必要です。

注釈:実行ファイル(.exeなど): コンピューターに特定の動作を行わせるためのプログラムファイル。安易に開くと、意図しないプログラムが実行されてしまう危険性があります。

- ZIPファイルとパスワードの組み合わせ(PPAP):パスワード付きのZIPファイルで添付ファイルを送る方法は、ウイルス対策ソフトの検知を回避する目的で悪用されてきました。その後、パスワードが記載された別メールが届くという手法は、現在では推奨されず、むしろ危険性が高いと認識されています。

Emotet感染経路:巧妙ななりすまし手法

ランサムウェアの感染経路を語る上で、マルウェアである「Emotet(エモテット)」の脅威は無視できません。

Emotetは、感染したコンピューターからメールの履歴や連絡先を窃取します。

それらを利用して第三者への攻撃メールを送る機能を持っています。

- 会話の途中に紛れ込む: Emotetの特徴は、実際に過去に送受信されたメールのやり取りに返信する形で、悪意のある添付ファイルやURLが含まれたメールを送ることです。

- 信頼できる相手からの送信: 受信者から見ると、普段から取引のある会社の担当者からの、過去の案件と関連した内容のメールであるため、警戒心が低くなり、感染リスクが極めて高くなります。

- 二次感染の媒介: Emotetは自身が直接ランサムウェアではない場合もありますが、感染後に他のマルウェア(ランサムウェアなど)をダウンロードさせる機能(ダウンローダー)を持っています。これにより、Emotetがランサムウェアの侵入経路となるケースが非常に多いです。

悪意のあるURLへの誘導とドライブバイダウンロード

メール本文に記載されたURLへの誘導も重要な感染経路です。

- 偽サイトへの誘導: 銀行や有名なECサイト、公式サービスを装った偽サイト(フィッシングサイト)に誘導し、個人情報やパスワードを入力させたり、悪意のあるソフトウェアをダウンロードさせたりする手口です。

- ドライブバイダウンロード: 悪意のあるウェブサイトを閲覧しただけで、自動的にマルウェアがダウンロードされ、実行されてしまう手法です。OSやブラウザの脆弱性を悪用するため、ユーザーが気付かないうちに感染が成立してしまう可能性があります。

注釈:脆弱性(ぜいじゃくせい): ソフトウェアやシステムの設計上、プログラム上の欠陥や弱点のことで、攻撃者に悪用されると不正アクセスやマルウェア感染の原因となります。常に最新版にアップデートすることが大切です。

PC初心者でもわかる見分け方

要点:不審なメールを見分けるには、差出人、件名、本文の違和感、そして添付ファイルの種類を確認することが重要です。

ランサムウェア感染の最初の防衛線は、従業員一人ひとりの警戒意識です。

特にPC初心者の方でも、不審なメールには共通する特徴があります。

標的型攻撃メール 見分け方:5つのチェックポイント

標的型攻撃メールは、一見正規のメールと区別が難しいですが、注意深く確認すれば違和感を発見できます。

差出人のメールアドレスの確認:

要点: 表示名は本物と同じでも、実際のメールアドレス(@domain.comの部分)が取引先と異なる、あるいはフリーメールアドレスなどの不自然な文字列ではないか確認します。

解決: 本物のアドレスを知っていれば、簡単に見分けられます。日頃から連絡先の管理を徹底しましょう。

件名や本文の緊急性・不自然さ:

要点: 「至急対応必要」「開かないと問題発生」など、ユーザーの不安や焦りを煽る内容は要注意です。日本語の表現が不自然な場合も多く、翻訳ソフトを使った形跡がないか確認します。

解決: 心当たりのない緊急依頼は、メール以外の方法(電話など)で相手に問い合わせを行い、真偽を確認することが大切です。

添付ファイルの拡張子の確認:

要点: 通常、取引先とのやり取りで使わない.exe, .js, .vbsといった実行ファイルの拡張子や、マクロ付きの.docm, .xlsmファイルには、特に警戒が必要です。PDFや画像でも悪意のあるスクリプトが仕込まれているケースもあります。

解決: Windowsの設定で拡張子が表示されるように変更しましょう。不自然な拡張子のファイルは絶対に開かないルールを徹底します。

リンク(URL)の確認:

要点: 本文のリンクにマウスカーソルを合わせた際に表示されるURLと、本文に記載されているURLが異なる、あるいは有名企業の名前と似た文字列が含まれている場合(例: https://www.google.com/search?q=google.com%E3%81%8Cg0ogle.comなど)、偽サイトへの誘導の可能性が高いです。

解決: 不審なリンクはクリックせず、公式サイトのURLを別途、検索してアクセスし直すことが安全です。

送信履歴との関連性:

要点: Emotetの事例のように、過去のメール履歴に紛れ込む形で送られてくる場合、内容が過去のやり取りと全く無関係ではないか、添付ファイルの送信に心当たりがあるかどうかを慎重に確認します。

解決: 少しでも違和感を感じたら、安易に開かず、社内のセキュリティ担当者または情報システム部門に相談します。

ランサムウェアメール添付ファイルの危険性

要点:添付ファイルを開く行為は、ランサムウェアが実行される直接的な引き金となります。

特にマクロ付きのファイルは要注意であり、無効化の設定が大切です。

マクロ付きファイルの仕組みと脅威

Microsoft Office製品(WordやExcel)のファイルには、複雑な処理を自動で行うための機能として「マクロ」が備わっています。

- マクロの悪用: 攻撃者は、このマクロにランサムウェアをダウンロードさせる悪意のあるプログラム(スクリプト)を仕込みます。

- 「コンテンツの有効化」の罠: ファイルを開くと、「セキュリティの警告: マクロが無効にされました」といった表示が出ます。ユーザーが不用意に「コンテンツの有効化」をクリックしてしまうと、マクロが実行され、自動的にランサムウェアのダウンロードと実行が行われてしまいます。

ファイル形式による潜伏方法の違い

ランサムウェアは添付ファイルの形式によって潜伏方法を変えます。

- PDFファイル: 通常、PDFは安全だと思われがちですが、ファイル内に悪意のあるURLを埋め込まれたり、JavaScriptなどのスクリプトを利用してマルウェアを実行させたりする細工が可能です。

- 圧縮ファイル(ZIP、RAR):パスワードを付けた圧縮ファイルは、セキュリティソフトのスキャンをすり抜けるために用いられます。開封し、中の実行ファイルをクリックすると感染します。

- 二重拡張子による偽装: 「invoice.pdf.exe」のように、一見安全な.pdfが最後に付いているように見せかけ、実際は.exeファイルとして実行されるように偽装する手口です。

ランサムウェア 感染事例 メールの教訓

要点:最新の感染事例を学ぶことは、自社の対策の弱点を把握します。

行動を変えるための重要な教育要素です。

攻撃は業種や規模を問わず発生しています。

巧妙化するなりすまし:取引先企業の名を使った攻撃

標的型攻撃メールの最大の特徴は、実在する企業や人物になりすまして送られてくる点です。

- 事例の概要: 攻撃者は、侵害した取引先のメールアカウントや、社外公開されている情報を利用し、正規の業務連絡を装って悪意のあるファイルを送付します。

- 教訓: メールの内容が過去の取引と関連している場合でも、添付ファイルの形式や送付依頼の不自然さに違和感を感じたら、必ず電話などで別経路から送信者に確認を取るというルールを徹底する必要があります。

サプライチェーン攻撃:関連企業を経由した侵入

自社のセキュリティ対策が万全でも、取引先やパートナー企業の脆弱性を突かれて感染する事例が急増しています。

これをサプライチェーン攻撃と呼びます。

- 事例の概要: セキュリティレベルが比較的低い関連企業をまず侵害し、その企業のメールアカウントを利用して、本命の大企業を狙う手口です。信頼関係がある企業からのメールは、警戒されにくく、侵入経路として高い確率で成功します。

- 教訓: 自社の対策だけでなく、取引先との間で情報セキュリティに関する契約やガイドラインを策定し、協力して防御を強化していく必要があります。

Emotetの脅威再拡大と注意喚起

Emotetは、一度活動を停止した後も、再度活発に活動を拡大させるケースが多発しています。

IPA(情報処理推進機構)や警察庁からも定期的に注意喚起が行われています。

教訓: 最新のセキュリティ情報(ニュース、ベンダーの報告、IPAの情報など)を常にチェックしましょう。組織内で共有することが大切です。特にEmotetの感染経路は、ユーザー自身の操作に依存するため、継続的な従業員教育が最も重要な対策の一つです。

ランサムウェア メール 対策の全体像

要点:メールによるランサムウェア感染を防ぐには、

- 「技術的対策」

- 「組織的対策」

- 「物理的対策」

の3つの視点から多層防御を構築することが解決の鍵となります。

技術的対策:入口を守るセキュリティ機能

メールがユーザーの手元に届く前、そして開いた後の段階で脅威を検知します。

遮断するためのソリューション導入が必要です。

メールセキュリティ製品の導入:

機能: 悪意のある添付ファイルを自動的に隔離するサンドボックス機能、不審なURLへのアクセスを拒否する機能、差出人認証(SPF、DKIMなど)によるなりすまし対策が重要です。

2025年最新トレンド: AIを活用し、文面や過去のやり取りの履歴から攻撃メールの特徴を学習し、従来のパターンマッチングでは検知困難だった標的型メールも見つける機能が進化しています。

エンドポイントセキュリティの強化(EDR):

EDR(Endpoint Detection and Response)は、PCやサーバーなどの端末(エンドポイント)の動作を常に監視します。

万が一マルウェアが侵入した際も、異常な挙動を検知して実行を停止させます。

感染拡大を最小限に抑える機能を提供します。

OS・ソフトウェアの最新版へのアップデート:

脆弱性を悪用される隙を与えないために、

- Windows

- Office

- ブラウザ

- セキュリティソフト

など、使用しているすべてのソフトウェアを定期的にアップデートしましょう。

修正プログラムを適用することが基本中の基本です。

組織的対策:人を守るルールと教育

技術的対策を突破する攻撃に対抗するためには、従業員の意識を高める組織的な取り組みが不可欠です。

従業員教育と訓練:

解決: 標的型攻撃メールの訓練を実施し、実際に不審メールが届く体験を通じて、見分け方や報告手順を習得させます。年に複数回、継続的に行うことが大切です。

インシデント対応体制の構築:

解決: 感染が発生した際の緊急時対応計画(BCPやCSIRTの構築)を策定し、感染端末のネットワークからの切り離し、被害範囲の調査、復旧手順を明確にしておく必要があります。

パスワードポリシーと多要素認証の導入:

解決: メールアカウントなどの重要システムへの不正アクセスを防ぐために、複雑なパスワードルールを策定し、可能な限り「多要素認証」を導入します。

物理的対策とバックアップの徹底

万が一の感染に備える「最後の砦」となるのが、データの保護です。

- バックアップの重要性: データを暗号化されても復旧が可能な状態にしておく必要があります。重要なデータは定期的にバックアップを取ります。特にネットワークから隔離された場所(オフライン、外部メディア、別クラウド環境)に保管する「3-2-1ルール」などを徹底します。

注釈:3-2-1ルール: データを3つコピーし、2種類以上の媒体に保存し、1つ以上をオフサイト(外部、遠隔地)に保管する方法論。

SSDのバックアップ方法を徹底解説!初心者で簡単にできる安全なデータ管理

最新セキュリティソリューション一覧

要点:2025年最新トレンドとして、AI搭載のメールセキュリティサービスやEDR製品は、標的型攻撃への防御力を高めるために導入が急務です。

AI搭載のメールセキュリティ製品

従来のウイルス対策ソフトが持つ既知のパターン検出機能だけでは、巧妙に偽装された標的型攻撃メールには対応できなくなっています。

機能: 自然言語処理(NLP)を用いてメールの文面や文脈を解析し、緊急性や不自然な表現、送信者のなりすましをリアルタイムで検知します。

メリット: 従業員が開く前に脅威を隔離できるため、感染リスクを大幅に低減させることが可能です。

EDR(Endpoint Detection and Response)の進化

PCなどの端末側で不審な動作を検知します。

即座に対応するためのEDR製品は、ランサムウェア対策の中核となっています。

- 機能: ファイルの暗号化動作など、ランサムウェアの特徴的な挙動を自動で検出 し、該当端末をネットワークから自動的に隔離する機能が備わっています。

- 最新トレンド: EDRとXDR(Extended Detection and Response)の連携が進んでおり、メール、ネットワーク、クラウド環境などの複数のセキュリティ層をまたいだ脅威の分析と対応を一元管理できるようになっています。

クラウドサービスのセキュリティ強化

Microsoft 365やGoogle Workspaceといったクラウドサービスの利用が拡大する中で、各サービス提供元が提供するセキュリティ機能も重要です。

機能: メールフィルタリング、添付ファイルの無害化、多要素認証、不正アクセス監視などの機能を最大限に活用し、安全な環境を構築することが大切です。特に多要素認証は、メールアカウントの乗っ取り対策として必須の機能です。

万が一感染した際の対処法

要点:感染が判明した際は、冷静に行動し、被害拡大を防ぐための手順を迅速に実行することが最も重要です。事後の復旧と再発防止にも役立ちます。

被害を最小限に抑える初期対応手順

ランサムウェアの警告画面が表示された場合、パニックにならず、事前に策定した対応計画に従います。

- ネットワークから切り離す: 感染した端末をすぐにネットワーク(有線LAN、無線LAN、Wi-Fi)から物理的に切断します。これにより、ランサムウェアが社内ネットワーク内の他のPCやサーバーに感染を広げるのを防ぎます。

- 電源は切らない: 電源を落とすと、マルウェアの動作履歴(ログ)が失われ、後の調査や復旧が難しくなる可能性があります。可能な限り、専門家の指示を待って操作します。

- 情報システム部門へ報告: 速やかに社内の担当者(情報システム部門、セキュリティ担当)に報告し、インシデント対応チームを立ち上げます。

- 外部機関への相談: 警察庁のサイバー警察局や、セキュリティベンダーに相談し、調査や復旧の支援を依頼します。

復旧と再発防止に向けた行動

初期対応の後、事業の継続を図るための復旧作業と、今後の防御強化を行います。

- 身代金は支払うべきか?: 警察や専門家は身代金の支払いに応じることを推奨していません。支払ってもデータが戻る保証はなく、攻撃者を利することになるためです。バックアップからの復元が主な解決策となります。

- 安全な復旧手順: ネットワークから隔離された状態で、感染端末を初期化し、ウイルス検査を実行した安全なバックアップデータから復元します。システムの脆弱性を調査し、原因を特定した後に修正プログラムを適用することが大切です。

- 再発防止策の策定: 今回の事例を教訓とし、従業員教育の強化や、最新のセキュリティ製品(EDR、メールフィルタリング)の導入など、恒久的な対策を講じます。

企業の情報セキュリティ強化の要点

要点:情報システム担当者は、技術対策だけでなく、従業員のリテラシー向上と、インシデント発生時の対応計画(BCP)を含む組織体制の整備が重要です。

情報システム担当者が今すぐ実施すべきこと

ランサムウェアの脅威に対抗するため、情報システム担当者として優先的に取り組むべき項目を確認します。

- セキュリティ監査と脆弱性診断: 社内システムやネットワーク、利用中のソフトウェアの脆弱性を定期的に調査し、未修正の弱点を潰します。

- アクセス権限の最小限化: 社員一人ひとりの業務に必要な最小限のアクセス権限のみを付与し、万が一感染した場合でも被害の範囲が広がらないように管理します。

- ログ監視とSOC(Security Operation Center): EDRやメールセキュリティ製品が出力するログを一元管理し、不審な動きを常に監視できる体制を構築します。自社での運用が難しい場合は、外部のSOCサービスの利用を検討します。

BCP(事業継続計画)と復旧のシミュレーション

ランサムウェア攻撃は業務停止という最大のリスクを伴います。

- 復旧計画の具体化: 重要なシステムやデータから優先的に復旧させる手順と時間を明確に記載したBCPを策定します。

- 定期的な訓練: BCPの実効性を高めるために、感染発生を想定した机上訓練やシステム復旧のシミュレーションを実施します。復旧に要する時間や課題を発見し、改善を継続します。

リモートワーク環境のセキュリティ確保

テレワークが普及した現在、自宅や社外からのアクセス経路の保護も重要です。

- VPN(Virtual Private Network)の利用徹底: 外部からの社内ネットワークへの接続は、暗号化されたVPNを介して行うことを必須とします。

- リモートデスクトップの対策: リモートデスクトップの認証に多要素認証を導入し、ブルートフォース攻撃や総当たり攻撃による不正アクセスを防ぎます。

【2025年最新版】Windows11でVPN接続ができない!原因と簡単対処法を徹底解説

Chromeリモートデスクトップの使い方を徹底解説!PC初心者でもわかる設定から接続まで

よくある質問と回答

要点:ランサムウェアやメール感染に関し一般的に抱かれる疑問に対し、初心者にも分かりやすい回答を提供し、理解を深めます。

Q. ランサムウェアの支払いを行った場合、データは復旧できるのか?

A. 支払いは推奨されません。支払いを行ったとしても、攻撃者が復号用の鍵を渡す保証は一切なく、データが完全に戻る可能性は低いです。

支払いはサイバー犯罪組織の資金源となります。

さらなる攻撃を助長する行為でもあります。

復旧の最良の方法は、安全なバックアップからデータを復元することです。

Q. 個人のパソコンが感染した場合、どのように対処すべきか?

A. 企業と同様、まずはネットワーク(LANケーブルを抜く、Wi-Fiを切断する)から切り離します。

次に、信頼できるセキュリティソフトでスキャンします。

駆除を試みます。

- 駆除が難しい場合

- データが暗号化されてしまった場合

上記の場合は、専門の復旧サービスや警察に相談することをおすすめします。

Q. メールの添付ファイルは開かない限り安全か?

A. 原則として、メールの添付ファイルを開かない限り、ランサムウェアが実行されるリスクは大幅に低減されます。

しかし、

- 本文に記載のURLをクリックした場合

- OSやブラウザの脆弱性を悪用する「ドライブバイダウンロード」の手口の場合

こんな時には、ファイルを開かなくても感染する可能性がゼロではありません。

常に最新のアップデートを適用し、警戒意識を保つことが大切です。

Q. Emotetとランサムウェアの違いは何か?

A. Emotetは「マルウェア」の一種で、主に感染拡大と情報窃取を目的とします。

他のマルウェア(ランサムウェアなど)をダウンロードさせる「ダウンローダー」の役割も果たすことが多いです。

一方、ランサムウェアは「身代金要求」を目的とする悪意のあるプログラムです。

データの暗号化が主な機能です。

Emotetはランサムウェアを企業ネットワークに引き入れる侵入経路の役割を果たすことが多いため、両者は密接に関連しています。

回遊率を高める関連知識

要点:ランサムウェア対策はメール以外の経路への対策も必要です。

関連記事を参照し、総合的なセキュリティ知識を深めることで、自社の防御を完全なものにします。

VPNの脆弱性を狙う脅威への対策

メール以外にランサムウェアの侵入経路となるのが、リモートアクセスに利用されるVPN機器の脆弱性です。

解決: VPN機器の最新ファームウェアへの更新を欠かさず行い、設定を見直し、不要なポートを閉じることが大切です。VPNとは?初心者向けに仕組みと使い方を徹底解説

Webサイトの脆弱性とドライブバイダウンロード

Webサイトを通じた感染経路も増えています。

不正に改ざんされたWebサイトを閲覧しただけで感染する危険性があります。

解決: OSやブラウザのアップデートに加え、組織内で信頼できないサイトへのアクセスを制限するルールを策定することも有効です。

まとめ:防御と備えの重要性

要点:ランサムウェアのメール感染対策は、「知識」「技術」「人」の三位一体で取り組むことが成功の鍵です。

常に最新の脅威情報を把握し、備えを怠らない姿勢が大切です。

ランサムウェアは、メールという最も身近な通信手段を悪用します。

企業に甚大な被害を与えるサイバー脅威です。

特に、巧妙ななりすましやEmotetのような媒介型マルウェアの存在は、技術的な対策だけでは防ぎきれない領域を生み出しています。

情報システム担当者の皆様にとって、今回紹介した

- 知識の更新(最新の攻撃手口、Emotetの特徴)

- 解決策の実行(EDR、AIメールセキュリティ、多要素認証)

- 組織の意識向上(標的型攻撃メール訓練、BCP)

の3つの柱に沿った継続的な取り組みが必要となります。

- 自社の資産

- 顧客情報

企業の信用を守るために、今すぐ行動を開始しましょう。

セキュリティ体制を盤石なものにしていきましょう。

この記事が、皆様のランサムウェア対策強化の一助となれば幸いです。

サイト外公式情報リンク(参考)

ランサムウェアやセキュリティ対策に関する最新かつ信頼性の高い情報は、以下の公式機関のサイトで確認できます。

情報処理推進機構 (IPA) 公式サイト: セキュリティ情報、注意喚起、技術資料を提供しています。(サイト外リンク1/3)

警察庁 サイバー対策のページ: ランサムウェアを含むサイバー犯罪への対策や注意喚起が掲載されています。(サイト外リンク2/3)

JPCERT/CC 公式サイト: 日本国内のコンピューターセキュリティインシデント対応を調整する組織で、技術的なレポートを公開しています。