- ランサムウェア感染経路の知識と対策が組織の将来を守る

- ランサムウェアの主要な感染経路と巧妙な手口の深掘り

- Emotetとマルウェア感染経路の深掘り比較と総合防御

- ランサムウェアの脅威と被害事例の深掘り:二重脅迫と社会的損失

- ランサムウェア対策:感染予防と多層防御の具体的なステップ

- ランサムウェア対策の要:完璧なバックアップ戦略と復旧手順

- ランサムウェア最新情報と2025年のトレンド

- セキュリティソフトの選び方と導入事例:EDRとUTMの役割

- ランサムウェア感染後の初動と復旧手順:被害の最小化戦略

- ランサムウェアと関連用語に関する疑問

- ランサムウェア感染予防策の実践:日常業務と継続的改善

- 2025年最新トレンドを網羅:ランサムウェア対策の最前線

- まとめ: ランサムウェアの感染経路を断ち、安全を確保

ランサムウェア感染経路の知識と対策が組織の将来を守る

「ランサムウェアに感染して、重要なファイルが暗号化されてしまった…」という被害事例が、近年、個人だけでなく企業や団体で拡大しています。

特に中小企業のIT担当者や個人事業主の方にとって、この脅威は無視できない重大なリスクです。

ランサムウェアとは、「身代金(Ransom)」を要求するマルウェア(悪意のあるソフトウェア)の一種です。

感染するとパソコンやサーバー内のデータを勝手に暗号化して利用できなくするプログラムです。

攻撃者は暗号化を解除する「鍵」と引換えに金銭を要求してきます。

検索されたあなたは、ランサムウェアの脅威を理解し、具体的な対策を講じるための情報を求めていることでしょう。

しかし、その手口は非常に巧妙であり、どこから侵入してくるのか、その感染経路を特定することが対策の第一歩となります。

今回の記事では、ランサムウェアが侵入してくる感染経路を徹底的に分析します。

最新の手口

被害事例から学べる教訓

そしてPC初心者の方でも簡単に実施できる予防策までを網羅しています。

あなたの組織のセキュリティ体制を強化し、将来の被害を防ぐための行動につながるよう、具体的かつ丁寧に解説します。

2025年のサイバーセキュリティ情勢を踏まえた最新情報も掲載します。

今すぐ実行できる実用的な対策方法を提供します。

さあ、ランサムウェアの脅威から私たちの大切なデータと業務を守るための第一歩を踏み出しましょう。

ランサムウェアの主要な感染経路と巧妙な手口の深掘り

要点: ランサムウェアが侵入する主要な経路は、

- メール

- ネットワークの脆弱性

- そしてWebサイト

の3つです。

特にメールとリモートデスクトップの悪用は、企業を標的とした攻撃で多用されています。

メールを介した感染経路: 添付ファイルとリンクの危険性

ランサムウェアの感染経路として最も一般的で件数が多いのが、メールを利用した手口です。

攻撃者は巧妙に偽装したメールを不特定多数に送信します。

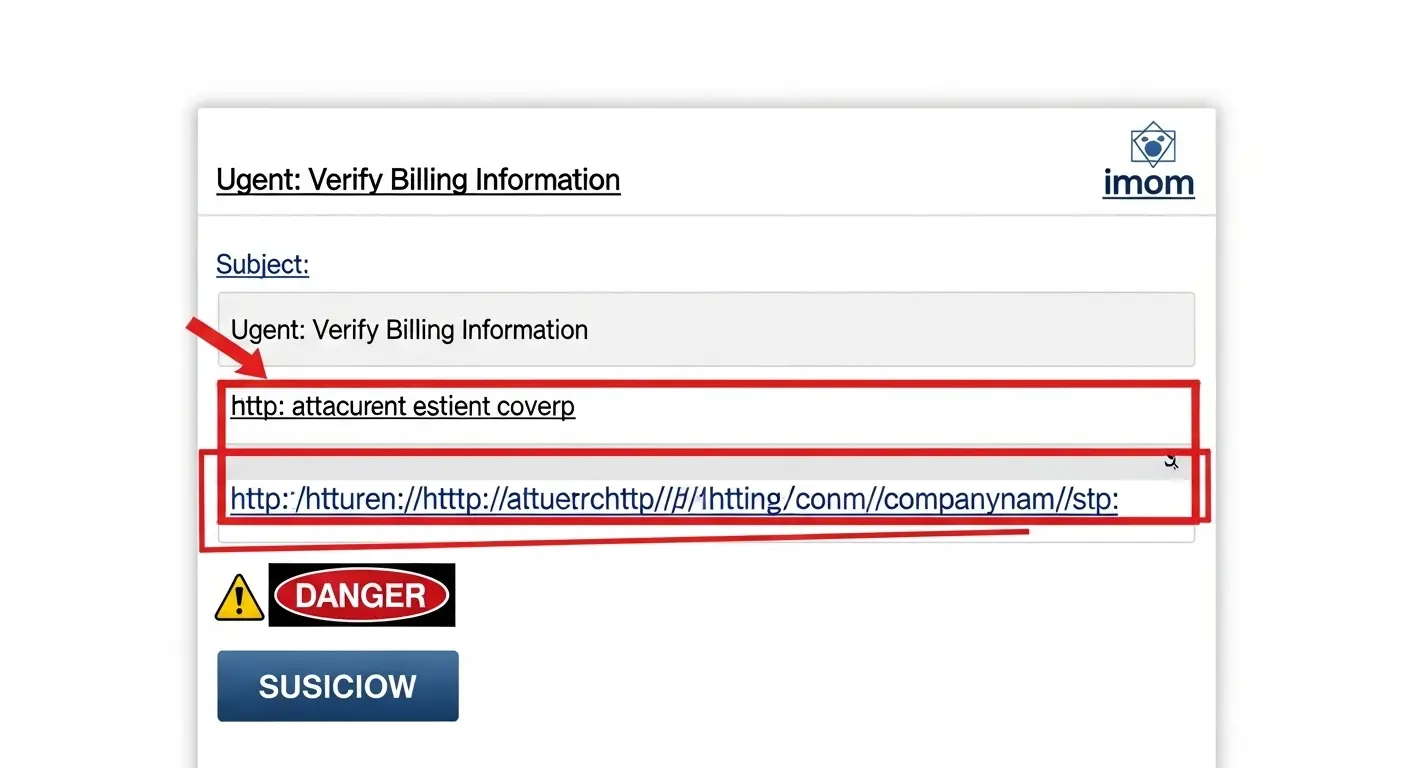

この手口は「フィッシングメール」や「標的型攻撃メール」に分類されます。

不審なメールをクリックしてしまったら?【2025年最新】パソコン・スマホ別の対処法を解説

不審な添付ファイルを実行してしまうケースの深掘り

メールに添付されているファイル(PDF、Excel、Wordなど)に、マルウェア(ファイル暗号化ウイルス)が仕込まれている場合があります。

- 偽装の手口の具体例:

- 取引先からの請求書や注文情報を装う:業務上開封せざるを得ない内容で偽装します。

- 配送業者からの不在通知や再配達の依頼を装う:個人のスマートフォンやPCを狙うケースで多いです。

- 自社の担当者や役員を騙る業務依頼: Emotetに代表される手口で、過去のメール履歴を利用するため、最も見分けが難しいです。

- 技術的な仕組み: 添付ファイルとして送られるWordやExcelには、マクロ機能に悪意のあるプログラムが埋め込まれています。ユーザーが「コンテンツの有効化」をクリックすると、裏側でランサムウェアのプログラムが自動的にダウンロードされ、実行されてしまいます。

- 解決策:

- 送信者のメールアドレスを確認し、少しでも不審だと感じたら開封を控え、相手に電話などで問い合わせて確認する習慣を付けましょう。

- マクロの自動的な実行を無効にする設定を徹底する。

悪意のあるWebサイトへのリンクをクリックするケースの深掘り

メール本文に記載されたURLをクリックすると、マルウェアをダウンロードさせるWebサイトに誘導される感染経路です。

- 手口の具体例:

- フィッシングメール:金融機関や大手Webサービスを装い、「アカウント情報の更新を要求します」「不正ログインの可能性」といった緊急性を煽る内容でリンクを踏ませます。リンク先は本物とそっくりな偽のログイン画面で、パスワードを窃取されます。

- ダウンロードサイトへの誘導: 「重要な資料はこちらからダウンロード」と称するリンクで、直接ランサムウェアの実行ファイルをダウンロードさせます。

- 解決策: 安易にリンクをクリックせず、マウスをリンク上に乗せて実際のURLが正しいか確認する習慣を徹底することが大切です。特に、HTTPSで始まっていないサイトや、見慣れないドメイン名にはアクセスを控えましょう。

ネットワークの脆弱性を突いた侵入経路の深掘り

- ネットワーク機器

- システムの設定不備

- ソフトウェアの欠陥(脆弱性)

を悪用する手口は、企業を標的とした攻撃で多く利用されます。

攻撃者は外部から侵入できる穴を常に探しています。

リモートデスクトップ(RDP)の悪用と防御策

テレワークの普及で利用が拡大したリモートデスクトップ接続(RDP)は、攻撃者の主要な侵入経路の一つとなっています。RDPは外部に公開されている場合、常に攻撃のリスクに晒されます。

- 手口:

- 総当たり攻撃(ブルートフォース攻撃): 簡単なパスワードを設定しているRDPポートに、ツールを使って大量のパスワードを自動的に入力し、認証を突破します。

- 脆弱性の悪用: RDP機能のOSやプログラムに存在する既知の脆弱性を突いて、認証を経由せず不正アクセスを行います。

- 侵入後の行動: 侵入後、社内ネットワーク内を移動(ラテラルムーブメント)して重要なサーバーやデータの場所を特定し、ランサムウェアを実行します。

- 対策:

- 多要素認証(MFA)の導入: パスワード入力に加え、別の認証要素(スマートフォンのコードなど)を要求することで、パスワードが漏洩しても不正ログインを防ぎます。

- アクセス制限: RDP接続が必要なIPアドレスを制限し、不特定多数からのアクセスを遮断する設定を行います。

Windowsリモートデスクトップ徹底解説:初心者でも使いこなせる完全ガイド

VPN機器やサーバーソフトウェアの脆弱性の悪用

外部接続に使用されるVPN機器や社内サーバーで利用されているOSやアプリケーションに見つかった脆弱性が、攻撃の口となります。

- 手口: 公開された脆弱性情報を利用し、セキュリティパッチの適用が遅れている企業を狙い、遠隔で不正なコードを実行させて侵入します。特に、パッチが公開されてから数日以内に攻撃が始まるケースが増加しています。

- 解決策: 定期的なアップデートとセキュリティパッチの適用は欠かせません。脆弱性情報は常に確認し、迅速な対応を行う体制が重要です。

【2025年最新版】Windows11でVPN接続ができない!原因と簡単対処法を徹底解説

Webサイトからの感染: ドライブバイダウンロードと不正広告

Webサイトを閲覧しただけでマルウェアに感染してしまう手口です。これはユーザーが気付かないうちに実行されるため、防御が難しい感染経路です。

- ドライブバイダウンロード: 攻撃者が正規のWebサイトを改ざんしたり、悪意のある広告(不正広告)を設置したりすることで、ユーザーが気付かないうちにランサムウェアが自動的にダウンロードされ、実行されてしまいます。WebブラウザやOSの脆弱性が突かれるケースが多いです。

- 解決策: セキュリティソフトの導入やWebブラウザの更新、怪しげなサイトへのアクセスを避けることが重要です。特に、FlashやJavaなどのプラグインは脆弱性が見つかりやすいため、最新版に保つか、無効にすることを検討しましょう。

Emotetとマルウェア感染経路の深掘り比較と総合防御

要点: ランサムウェアの感染を助長する「運び屋」としてEmotetが猛威を振るっています。

Emotetの巧妙な感染経路と、他のマルウェアの経路を比較することで、総合的な防御策を理解します。

Emotetの巧妙な感染経路と対策の重要性

Emotet(エモテット)は、ランサムウェアの感染経路を作ったり、情報を窃取したりする機能を持つマルウェアで、猛威を振るっています。

Emotetの感染経路は「なりすましメール」の極み

Emotetの最大の特徴は、過去のメール履歴を盗み、そのやり取りの中で使用されていた件名や署名を使って偽のメールを送信する「なりすましメール」の手口です。

- 悪質性の深掘り: メールの本文が過去の業務内容と関連しているため、受信者は「やり取りを忘れていた内容かな」と錯覚しやすく、信頼性が高まっています。添付ファイルはWordやExcelで、開封すると「コンテンツを有効にして確認してください」と表示し、マクロを実行させます。

- 感染後の動作: 感染後、Emotetは他のマルウェア(ランサムウェアなど)を外部からダウンロードし、実行させる機能を持ちます。組織内の感染拡大も非常に迅速です。

- 解決策:

- 警察庁やJPCERTからの最新情報をチェックし、不審なファイルは開かないルールを徹底する。

- メールセキュリティ対策として、送信ドメイン認証(SPF、DKIM、DMARC)を導入し、なりすましメールの防御策を強化する。

マルウェアの共通感染経路と総合防御の必要性

ランサムウェアやEmotetだけでなく、あらゆるマルウェアが利用する共通の感染経路は、ユーザーの「ミス」や「脆弱性」を突くことです。

不正プログラムの実行と海賊版ソフトのリスク

ユーザーが意図せず悪意のある実行ファイル(.exeなど)をダウンロードし、起動させてしまうケースです。

- 海賊版ソフトウェアのリスク: 正規のルートではない海賊版ソフトウェアには、ランサムウェアやスパイウェアが組み込まれている可能性が高く、感染経路となることが多いです。不正利用は法に触れるだけでなく、重大なセキュリティリスクを伴います。

- USBメモリからの感染: 紛失したUSBメモリを拾い、好奇心から中のファイルを開いたところ感染したという事例もあります。USBメモリの使用は厳格に制限しましょう。

総合的な防御策としての多層防御の実現

ランサムウェア対策に特化するだけでなく、すべてのマルウェアの感染経路を考慮した多層防御の仕組みが重要です。

- 入口対策: ファイアウォール、メールセキュリティ、VPNの多要素認証

- エンドポイント対策: EDR(エンドポイント検出と対応)、アンチウイルスソフト

- 出口対策: 不正な外部通信を検知・遮断する NDR(ネットワーク検出と対応)

ランサムウェアの脅威と被害事例の深掘り:二重脅迫と社会的損失

要点: ランサムウェアの被害は単なるデータ暗号化にとどまりません。

二重脅迫による情報漏洩と、業務停止に伴う巨額な社会的損失が現代の主要な脅威です。

ランサムウェアが引き起こす多大な被害の構造

ランサムウェアの脅威は、被害の規模や影響が多岐にわたる点にあります。

データ暗号化による業務停止と金銭要求

ランサムウェアの直接的な被害は、パソコンやサーバー内の機密データ、顧客情報などのファイルが暗号化され、一切アクセスできなくなることです。

- 影響の深掘り:

- 企業では基幹システムが停止し、生産活動、物流、医療業務などに甚大な影響を与えます。復旧までに多大な時間とコストがかかります。

- 身代金を支払うことは犯罪者の資金源となり、推奨されませんが、業務継続のためにやむを得ず応じてしまうケースも存在します。しかし、支払っても必ず復号される保証はありません。

「二重脅迫」型攻撃の拡大と情報漏洩リスク

近年のランサムウェア攻撃は、単にデータを暗号化するだけではありません。

暗号化前に機密情報を窃取します。

身代金を支払わない場合はその情報をダークウェブで公開すると脅迫する「二重脅迫」型が主流となっています。

- 影響:

- 金銭的な損失に加え、個人情報保護法違反や社会的信用の失墜といった深刻な被害を被ります。窃取されたデータには、顧客情報、従業員情報、技術情報などが含まれます。

- 組織体制の見直しやインシデント対応の費用など、間接的なコストも多額に上ります。

ランサムウェアの最新被害事例とそこから学ぶ教訓

ランサムウェアの被害は業種を問わず発生しており、その事例から学ぶべきことは多いです。

医療機関の事例: 人命に関わる重大な影響

医療機関の電子カルテシステムがランサムウェアで暗号化され、通常診療が困難となった事例も発生しています。

- 教訓: 人命に関わるデータを扱う分野では、迅速な復旧と事業継続の計画(BCP: Business Continuity Plan)が極めて重要です。オフライン環境でのバックアップの徹底が求められます。

製造業の事例: サプライチェーン攻撃の脅威

大手製造業のシステムが感染し、工場の稼働が一時停止した事例です。

- 教訓: サプライチェーン(供給網)の一つの拠点やパートナー企業の脆弱性が狙われ、全体に被害が及ぶケースが増えています。自社だけでなく、取引先のセキュリティ対策状況を把握し、連携して強化する必要があります。

ランサムウェア対策:感染予防と多層防御の具体的なステップ

要点: ランサムウェア対策の基本は、

- 「侵入を防ぐ」

- 「感染しても拡大させない」

- 「復旧を可能にする」

の3ステップです。

特に、脆弱性対策と多要素認証による入口の防御が最も効果的です。

侵入を防ぐランサムウェア感染予防策の徹底

感染経路を徹底的に遮断する予防策を実施することが、被害を未然に防ぐ最善の方法です。

ソフトウェアの脆弱性をなくす「更新」対策

OSやアプリケーションの脆弱性を突かれるケースが多いため、セキュリティパッチの適用は必須です。

- OS(Windows、macOSなど)の自動更新を有効にする: 更新を怠ると、既知の脆弱性が放置され、攻撃者に侵入経路を与えてしまいます。

- 利用しているすべてのソフトウェアを最新版に更新: Webブラウザ、PDF閲覧ソフト、セキュリティソフトなど、インターネットに接続する可能性のあるすべてのプログラムを定期的にチェックし、脆弱な状態を解消します。

- VPN機器やルーターのファームウェアの更新: ネットワークの境界に位置する機器の脆弱性は、外部からの不正アクセスを直接招きます。

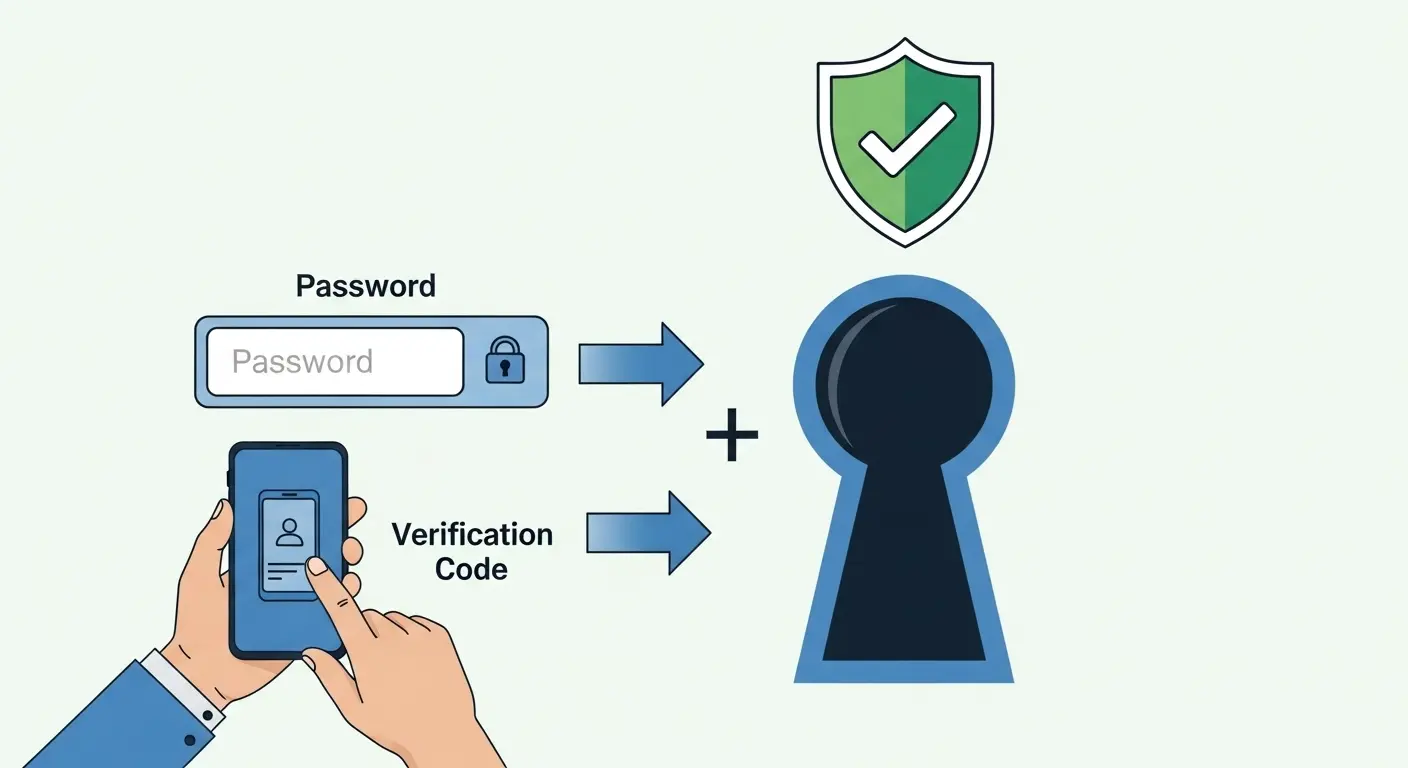

多要素認証(MFA)と複雑なパスワード管理の徹底

不正アクセスによる侵入を防ぐために、認証情報の強化が重要です。

- 多要素認証: ID/パスワード入力に加え、スマートフォンのアプリや生体認証など、別の要素を使って本人確認を行います。リモートデスクトップやVPN接続には必ず導入しましょう。

- 複雑なパスワード: 簡単に推測されないよう、大文字、小文字、数字、記号を組み合わせる複雑なパスワードを設定し、定期的に変更します。パスワードの使い回しは絶対に避けましょう。

多要素認証(MFA)の導入ガイド|初心者でもわかる設定方法と仕組み

感染拡大を防ぐためのネットワーク対策とEDRの導入

万が一、ランサムウェアが侵入した場合でも、被害の範囲を最小限に抑える防御策です。

ネットワークの「分割」と「最小権限」の原則

- ネットワーク分割(セグメンテーション): 業務内容や重要性に応じて、ネットワークを複数のセグメントに分割します。感染端末を早期に特定し、隔離する機能にもつながります。例えば、サーバー群と一般従業員のPC群を論理的に分けることが有効です。

- アクセス制御: 各ユーザーや端末のアクセス権限を、業務遂行に必要最小限に制限します(最小権限の原則)。ランサムウェアの拡散を防ぐ上で極めて重要です。

EDR(エンドポイント検出と対応)の導入

従来のアンチウイルスソフトでは検知が難しくなった未知の脅威に対応するため、EDRが注目されています。

- EDRとは: 端末(エンドポイント)の動作を常時監視し、異常を検知した場合、自動でネットワークから切り離したり、不正なプロセスを停止させたりする機能を持ちます。ランサムウェアの感染拡大を食い止める最先端の技術です。

- MDR(マネージドEDR)サービス: EDRを導入しても、その監視・運用を自社内で行うことが困難な場合は、専門のベンダーに運用を委託するMDRの利用を検討しましょう。

ランサムウェア対策の要:完璧なバックアップ戦略と復旧手順

要点: 万が一感染しても、データを復旧できる「バックアップ」が最終の防御策です。

正しいバックアップ方法と運用ルールを確立することが事業継続の鍵です。

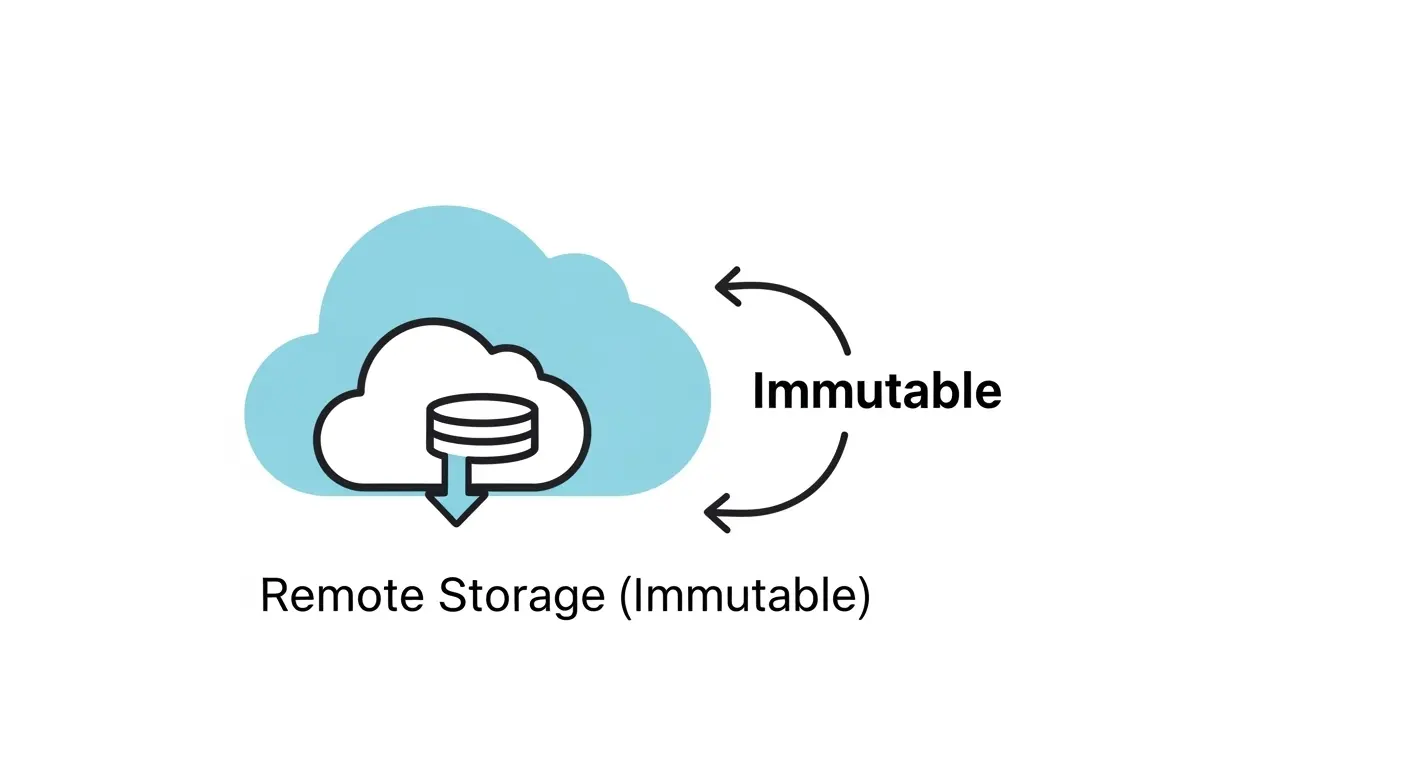

ランサムウェアに強い「3-2-1ルール」の徹底

ランサムウェアはネットワーク接続されているバックアップデータまで暗号化しようと試みるため、バックアップの場所と種類を分散させる必要があります。

- 3-2-1ルール:

- 3: データのコピーを3つ持つ(原本+2つのバックアップ)。

- 2: 2種類の異なるメディアに保存する(HDD、SSD、クラウドなど)。

- 1: 1つは遠隔地(オフサイト)に保管する。

- イミュータブル(不変)バックアップ: 一度保存されたデータは変更や削除ができない設定にする方法です。ランサムウェアがバックアップデータを改ざんすることを防ぎます。

復旧をスムーズにするための運用方法とBCP

バックアップは取るだけでなく、確実に復旧できる状態を維持することが大切です。

- 定期的なテスト: バックアップからデータを復元できるか、定期的にテストを行い、復旧手順の不備を修正します。テストを通じて復旧にかかる時間を把握し、BCP(事業継続計画)に反映させます。

- 世代管理: 過去のデータを複数世代保存することで、感染前の状態に確実に治すことが可能になります。ランサムウェアが潜伏期間を経て攻撃を開始するケースに対応できます。

ランサムウェア最新情報と2025年のトレンド

要点: ランサムウェアの攻撃手法は日々進化しています。

2025年は、AIを活用した攻撃の増加と、それに対抗するゼロトラストモデルの導入がトレンドです。

攻撃者の進化:RaaSとAI活用による巧妙化

ランサムウェアの世界では、より効率的に金銭を得るための仕組みが構築され、技術的なハードルが低下しています。

RaaS(サービス型ランサムウェア)の普及

RaaS(Ransomware as a Service)は、攻撃ツールやインフラを提供するグループと、それを利用して実行犯となるグループに分かれて攻撃を行うビジネスモデルです。

- 影響: 高度な技術を持たない犯罪者でも簡単にランサムウェア攻撃を開始できるため、被害の件数が大幅に増加しています。現在猛威を振るっているランサムウェアの多くがRaaS型です。

生成AIを活用したフィッシングメールの巧妙化

2025年に拡大が予測される脅威は、生成AIを活用したフィッシングメールの巧妙化です。

- 手口: AIは自然な日本語で文面を作成し、文法的な誤りや不自然さがほとんどない「なりすましメール」を大量に生成できます。これにより、人間が見分けることがさらに困難になります。

- 対策: 技術的な検知機能(メールフィルタリングなど)の強化と、社員教育の徹底が急務です。

2025年に注目すべき最新技術対策:ゼロトラストモデル

進化するランサムウェア攻撃に対抗するため、セキュリティ技術も進歩しています。

ゼロトラストモデルの導入(Zero Trust Architecture)

従来の「社内ネットワークは安全」という前提を見直します。

「すべてを信用しない」というゼロトラスト(Zero Trust)モデルが重要性を増しています。

- 仕組み: アクセス要求のたびにユーザー、デバイス、場所の正当性を認証し、必要最小限のアクセス権限を付与します。感染端末からの横展開を防ぐ効果的な方法です。特に、テレワークやクラウドサービスの利用が進む現代のビジネス環境において必須となりつつあります。

AIを活用した検知と防御(次世代セキュリティソフト)

セキュリティソフトやEDRでは、ランサムウェア特有のファイル暗号化動作をAIがリアルタイムで分析し、未知の脅威を検出する機能が強化されています。

- 特徴: AIは過去の攻撃パターンだけでなく、正常な動作からの逸脱(振る舞い)を学習できるため、新しい手口のランサムウェアにも対応できます。

セキュリティソフトの選び方と導入事例:EDRとUTMの役割

要点: ランサムウェア対策に特化したセキュリティソフトは、

- 「振る舞い検知機能」

- 「ロールバック機能」

を持つ製品を選ぶことが重要です。

企業規模に合わせたEDRやUTMの導入も検討しましょう。

ランサムウェアに強いセキュリティソフトの選定基準

従来のウイルス対策ソフト(アンチウイルス)と、最新のセキュリティソフト(EDR機能付きなど)には大きな違いがあります。

振る舞い検知機能の有無

ランサムウェアの実行を検知する機能が最も重要です。

- 振る舞い検知(ビヘイビア検知)とは: ファイルを暗号化しようとする異常な動作(プログラムの「振る舞い」)をAIで分析し、既知のウイルスパターンに頼らず未知の脅威を検出・遮断する機能です。ランサムウェア対策の要となります。

ロールバック機能の有無

万が一、暗号化が始まってしまった場合に有効な機能です。

- ロールバックとは: 暗号化される直前の状態にデータを巻き戻す(復元)ことで、被害を最小限に食い止める機能です。バックアップとは別に、直前の状態から復旧できるため、業務停止時間を短縮できます。

企業規模に応じたおすすめソリューションと導入事例

導入するセキュリティソリューションは、企業の規模や体制に合わせて検討する必要があります。

中小企業・個人事業主向け: UTMと高機能セキュリティソフト

- UTM(統合脅威管理): ファイアウォール、ウイルス対策、Webフィルタリングなどの複数のセキュリティ機能を1台に統合した機器です。IT担当者が少ない組織でも簡単に導入でき、外部からの侵入経路の多くを一元管理できます。

- おすすめセキュリティソフト: 個人利用の場合でも、振る舞い検知やEDR機能を搭載した製品を選ぶことを推奨します。

中堅企業以上向け: EDRとMDRサービスの活用

- EDR(エンドポイント検出と対応): 各端末の監視と迅速な対処を可能にします。大規模組織では必須のソリューションです。

- MDR(マネージドEDR)サービス: EDRが検出したログの分析や、インシデント発生時の初動対応を、専門家が代行してくれるサービスです。自社内で24時間監視体制を構築するのが難しい場合に最適です。

ランサムウェア感染後の初動と復旧手順:被害の最小化戦略

要点: 万が一ランサムウェアに感染してしまった場合の初動対応が被害の拡大を防ぎます。

冷静に、ネットワークからの隔離と専門家への相談を迅速に行うことが重要です。

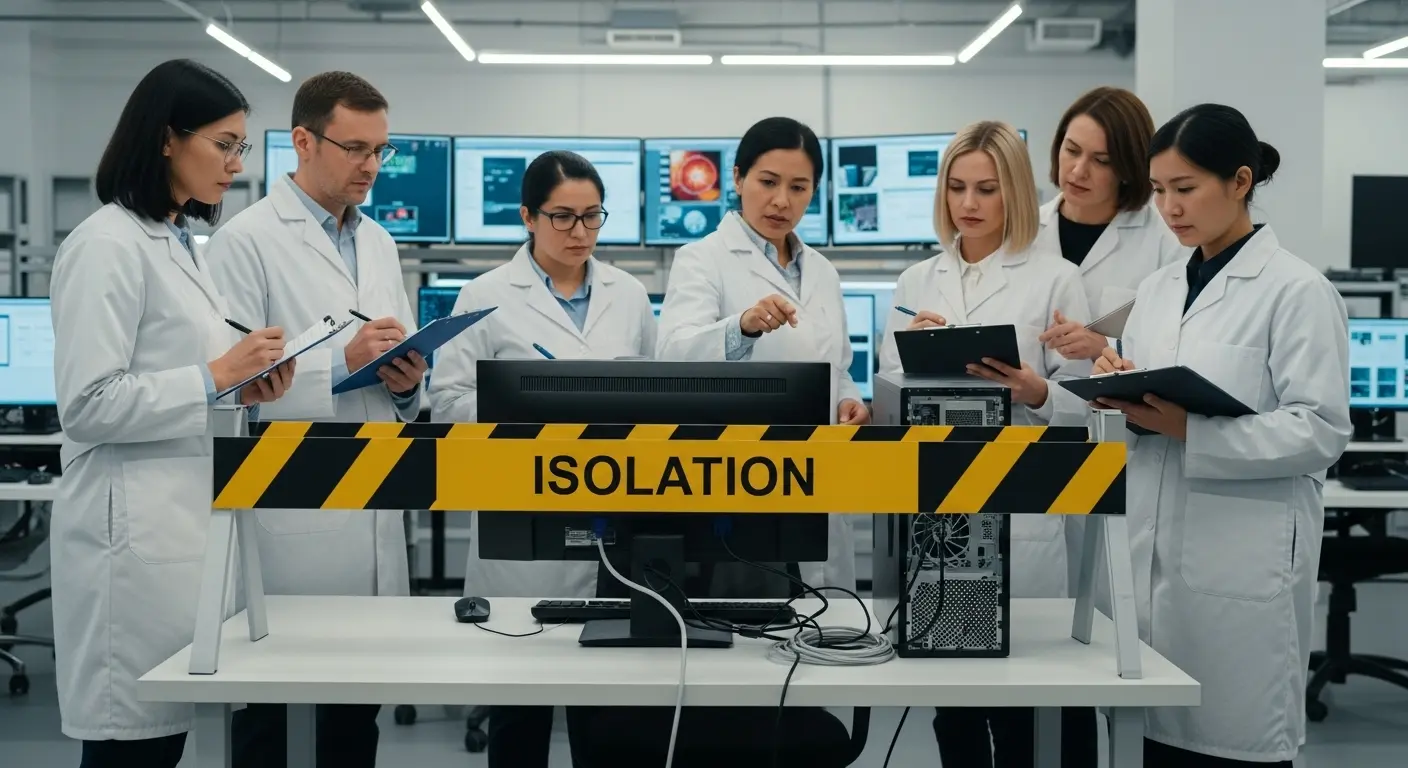

感染発覚時の初動対応3ステップ

焦りは禁物です。次の3ステップを迅速かつ正確に行います。

ステップ1: ネットワークからの切り離し

感染が疑われる端末を直ちにネットワークから隔離します。

- 手順: Wi-Fiをオフにするか、LANケーブルを抜くことで、ランサムウェアの拡散を防ぎます。電源を切ると証拠が失われる可能性があるため、原則として行いません。隔離後は社内の他の機器への影響を確認します。

ステップ2: 被害状況の把握と専門家への報告・相談

どのファイルが暗号化されたか、どこから感染したかなど、可能な範囲で状況を記録します。

- 手順: 社内の情報システム部門や経営層に速やかに報告し、外部の専門家(セキュリティベンダー、警察庁、IPAなど)に相談する準備を行います。個人の場合も警察や国民生活センターへの相談を検討しましょう。

ステップ3: バックアップからの復旧手段の検討と実行

攻撃者に身代金を支払うことは推奨されません。

- 手順: 事前に取得していた安全なバックアップデータから復旧を試みます。復旧前に、感染源を特定し、システムの脆弱性を修正することが再発防止のために不可欠です。

h3. 無償復号ツールと専門サポートの活用

身代金を支払わずに復号できる可能性もあります。

- 無償復号ツール: セキュリティベンダーや国際機関が公開している無償の復号ツールが存在します。「No More Ransom(ノー モア ランサム)」プロジェクトのサイトなどで、感染したランサムウェアの種類に対応するツールがあるか検索してみましょう。

- 専門サポートの活用: 復旧が自社内で困難な場合は、インシデント対応サービスを提供するセキュリティベンダーに依頼し、専門的な調査と復旧を行います。

ランサムウェアと関連用語に関する疑問

要点: ランサムウェアの定義や予防策に関する初心者からの疑問を解消し、さらなる行動につなげるための重要な知識を提供します。

Q1: ランサムウェアとファイル暗号化ウイルスは同じものですか?

A. 基本的に同じものを指します。ファイル暗号化ウイルスは、ランサムウェアの機能(ファイルを暗号化する機能)を指した一般的な呼称です。

正式には、「身代金」を要求する悪意のあるソフトウェア(マルウェア)全体をランサムウェアと呼びます。

Q2: ランサムウェアの予防策として最も重要なことは何ですか?

A. 最も重要な予防策は、「データバックアップの徹底」と「OS・ソフトウェアの最新状態の維持」の2点です。

前者は被害を受けても復旧を可能にし、後者は感染経路の穴を塞ぎます。

セキュリティ対策は「単一の強力な策」でなく、複数の防御策を組み合わせる(多層防御)ことが鍵です。

Q3: 個人がランサムウェアに感染した場合、誰に相談すれば良いですか?

A. 個人の場合、以下の窓口に相談できます。

- 警察庁サイバー警察局の相談窓口

- 情報処理推進機構(IPA)セキュリティセンター

- 国民生活センター 身代金の要求に応じる前に、必ず相談しましょう。

h3. 情報セキュリティ体制の整備へ

Q4: 従業員に対する教育はどの程度必要ですか?

A. 非常に高いレベルで必要です。

ランサムウェアの感染経路の大半は、「不審なメールを開く」や「不用意にリンクをクリックする」など、従業員のヒューマンエラーが原因です。

定期的なセキュリティ教育(標的型攻撃メール訓練など)を実施し、組織全体のセキュリティ意識を高める必要があります。

Q5: ランサムウェア対策のコストはどのくらいかかりますか?

A. 企業規模や導入する対策内容によって大きく異なります。

しかし、ランサムウェアに感染した場合の復旧コスト(業務停止による損失、復旧費用、賠償金など)は、予防策のコストを遥かに上回ることがほとんどです。

保険と同じで、必要経費と考えて適切な投資を行うべきです。

ランサムウェア感染予防策の実践:日常業務と継続的改善

要点: ランサムウェア対策は一度行って終了ではなく、日々の運用と継続的な改善が鍵です。

日常業務で実践すべき行動と、PDCAサイクルによる体制強化を解説します。

日常業務で実践すべき予防行動の徹底

システム担当者以外の従業員も、次の行動を徹底することが、ランサムウェア感染予防に直結します。

- 不審なメールは即座に隔離:差出人が不明な、あるいは業務に関連しない添付ファイルやリンクを含むメールは開かずに、上司やIT部門に報告するルールを徹底します。

- 重要なデータは個人PCに保存しない:機密情報をローカル環境に保存せず、アクセス制御された共有フォルダやクラウドサービスを利用する。

- USBメモリは原則禁止:私的なUSBメモリの使用を禁止し、必要な場合は事前にウイルススキャンを実施するルールを策定する。

- ブラウジング時の注意: 信頼できるサイト以外でのダウンロードや、個人情報の入力を控える。

継続的改善につなげるPDCAサイクル

ランサムウェア対策は一度の導入で終わるものではなく、PDCAサイクルを回して継続的に改善する必要があります。

- 計画(Plan):最新の脅威情報を把握し、セキュリティポリシーを見直します。特に、ランサムウェアの感染経路の変化に応じて対策を策定します。

- 実行(Do):セキュリティソフトの導入や社員教育を実施します。

- 評価(Check):定期的なセキュリティ診断や監査を行い、脆弱性を評価します。標的型攻撃メール訓練の結果も評価に含めます。

- 改善(Action):評価結果に応じて、対策を修正・強化します。例えば、訓練で開封率が高かった場合は、教育の内容を見直します。

2025年最新トレンドを網羅:ランサムウェア対策の最前線

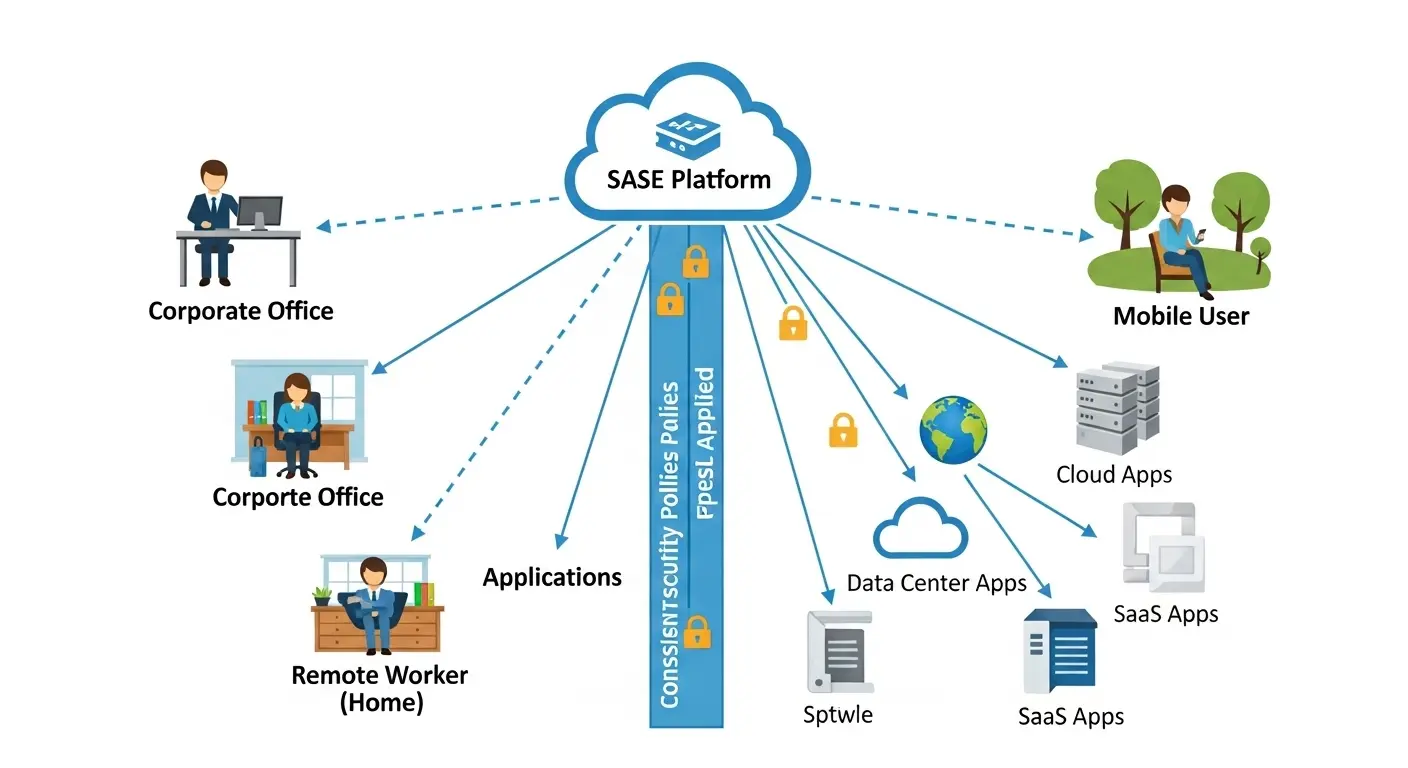

要点: 2025年はSASE、XDRといった統合的なセキュリティソリューションが主流となります。

最新の製品情報を含め、より強固な防御体制構築を目指します。

クラウド時代の新たな防御策:SASEとZTNA

テレワークやクラウド利用の拡大により、ネットワークの境界が曖昧になった結果、セキュリティの考え方も変化しています。

SASE(サッシ)とセキュリティの統合

SASE(Secure Access Service Edge)は、ネットワーク機能とセキュリティ機能をクラウド上で統合して提供するソリューションです。

- 機能: VPN、Webセキュリティ、クラウドアクセスセキュリティブローカー(CASB)などを統合し、ユーザーがどこから接続しても一貫したセキュリティポリシーを適用します。

- ランサムウェア対策への寄与: 不正なWebサイトへのアクセスやマルウェアのダウンロードをクラウド上で遮断し、感染経路を大幅に減らします。

ZTNA(ゼロトラスト・ネットワーク・アクセス)

ゼロトラストモデルを具体的に実現する技術がZTNAです。

- 機能: アクセス元が社内ネットワーク内か外かを問わず、すべての接続を検証し、特定のアプリケーションに対してのみアクセスを許可します。これにより、ランサムウェアが侵入後に社内ネットワーク全体をスキャンすることを防げます。

2025年最新のセキュリティソフト動向

市場で高まりを見せている最新商品や限定情報を網羅します。

- XDR(Extended Detection and Response): EDRをさらに進化させた概念で、エンドポイントに加え、メール、ネットワーク、クラウド環境全体からデータを収集・分析し、より広範囲で攻撃を検出・対応する統合プラットフォームです。ランサムウェアがメールから侵入し、RDPを悪用して拡大する一連の感染経路を追跡することが可能になります。

- 最新版セキュリティソフトの動向: 大手セキュリティベンダー(例:Fortinet、トレンドマイクロ、シマンテックなど)の2025年版製品は、AIによる振る舞い検知機能をさらに強化し、ランサムウェアのファイル暗号化動作をミリ秒単位で検知し、自動的にプロセスを停止させる機能を競って搭載しています。購入時はこの機能の有無を確認しましょう。

まとめ: ランサムウェアの感染経路を断ち、安全を確保

要点: ランサムウェア対策は「知る」「防ぐ」「備える」の3原則がすべてです。

今日から実践し、安全なビジネス環境を構築しましょう。

ランサムウェア対策の「三つの盾」の再確認

本記事で解説したランサムウェア感染経路と対策は、以下の「三つの盾」としてまとめられます。

- 侵入を防ぐ盾(予防):メールの警戒、脆弱性対策(更新)、多要素認証

- 拡大を防ぐ盾(防御):EDR/XDR、ネットワーク分割、最小権限の原則

- 被害から復旧する盾(備え):「3-2-1ルール」に基づく完璧なバックアップ

ランサムウェアの脅威は進化し続けますが、私たちの対策知識と行動も進化させる必要があります。

特に、Emotetなどの巧妙なマルウェア感染経路への警戒は欠かせません。

検索目的が「対策」であったあなた自身が、組織のセキュリティレベルを向上させるキーパーソンです。

本記事が提供した知識と解決策を活用し、安全なデジタル環境の実現につなげてください。

もし、自社での対策実施が難しい場合は、専門のセキュリティサービス提供会社に相談することを強くおすすめします。

サイト外リンク(公式情報源)

- 警察庁 ランサムウェア被害対策: https://www.npa.go.jp/bureau/cyber/countermeasures/ransom.html

- 情報処理推進機構(IPA)セキュリティ情報: https://www.ipa.go.jp/security/

- 内閣サイバーセキュリティセンター(NISC): https://www.nisc.go.jp/

- Microsoft セキュリティサポート: https://www.microsoft.com/ja-jp/security/

- No More Ransom プロジェクト(復号ツール): https://www.nomoreransom.org/