「パソコンのデータが暗号化されて開けない…身代金を要求する画面が表示された…」

もしもあなたのパソコンやスマートフォン、あるいは会社のネットワークに接続されたシステムが、このような状態になったらどうしますか?

それはまさに、今、世界的に拡大しているサイバー攻撃、「ランサムウェア」の被害に遭った可能性が高いです。

近年、ランサムウェアの脅威は年々増加しています。

個人から大企業、さらには医療機関や地方自治体にまで影響を及ぼしています。

- 「ランサムウェアってどういう特徴があるの?」

- 「感染経路は何?」

- 「もし感染したらどうすればいいの?」

パソコン初心者の方にとっては、聞き慣れない専門用語や複雑な対策に戸惑うことも多いでしょう。

しかし、ランサムウェアは他人事ではありません。

大切なデータを人質に取られ、金銭を要求されるという被害は、誰もが直面する可能性がある脅威なのです。

今回の記事は、「ランサムウェア対策」というキーワードを軸に、

- その概要から特徴

- 巧妙な感染経路

- そして日本を含む事例

までを解説します。

さらに、

- 感染を未然に防ぐための予防対策

- 万が一感染してしまった場合の具体的な対処法

そしてデータの復旧方法まで、知識と解決のジャンル要素を含めた完璧なコンテンツを提供します。

最新情報に基づいた内容です。

ランサムウェアという脅威に対し、パソコン初心者の方でも専門用語の注釈付きにすることで最後まで読みたくなるよう、対策のポイントを分かりやすく解説します。

2025年現在、あなたのデジタル資産を守るために必要な情報がすべてここにあります。

ぜひ、最後まで読んで、安全なデジタルライフを実現するための知識と行動を身につけておきましょう。

ランサムウェアとは?その恐ろしい特徴と仕組み

ランサムウェアの概要と金銭要求の仕組み

ランサムウェアとは、悪意のあるソフトウェア(マルウェア)の一種。

あなたのパソコンやネットワーク上のデータを暗号化し、それを復号するために「身代金(Ransom)」を要求するプログラムです。

マルウェアとは?初心者向けに種類から感染経路、効果的な対策まで徹底解説

ランサムウェアの特徴と金銭の要求

- データ暗号化

- ランサムウェアがシステムに侵入すると、ドキュメント、画像、動画、その他のファイルなど、特定の形式のデータを勝手に暗号化してしまいます。これにより、ユーザーは自分のファイルにアクセスできなくなり、利用できない状態になります。

- 身代金要求画面

- データ暗号化が完了すると、通常はパソコンの画面に身代金を要求するメッセージが表示されます。このメッセージには、金銭の支払い方法(多くは追跡が困難な仮想通貨が要求されます)や、支払い期限、支払いがない場合のデータ削除または公開といった脅迫が含まれます。

- 復号ツールの提供

- 身代金を支払った場合、攻撃者はデータを復号するためのツールや暗号解除キーを提供すると要求します。しかし、支払ったからといって必ずしもデータが復元される保証はなく、サイバー犯罪者を利するだけになる可能性もあり、警察や情報セキュリティ機関は支払いを推奨していません。

- 【注釈】マルウェア:悪意のあるソフトウェアの総称。ウイルス、スパイウェア、ランサムウェアなどが含まれる。

- 【注釈】暗号化:データを特定のルールに従って変換し、情報の内容を読み取れない状態にすること。復号化キーがないと元のデータには戻せない。

ランサムウェアの歴史と進化

ランサムウェアは1980年代後半にその原型が現れて以来、年々その種類や手口を変化させながら拡大してきました。

- 初期: 主にシンプルな暗号化と身代金要求を行うプログラムでした。

- 近年の進化

- ばらまき型から標的型攻撃へ: 不特定多数にメールを送信する「ばらまき型」だけでなく、特定の企業や組織を狙った「標的型攻撃」が増加しています。これは、事前に企業情報を調査し、より巧妙な手口で侵入を試みます。

- 二重の脅迫:データの暗号化に加え、窃取した情報を公開すると脅迫する手口も多く見られます。これにより、企業は身代金の支払いを迫られるリスクがさらに高まります。

- RaaS(Ransomware as a Service)の普及: ランサムウェアを「サービス」として提供するビジネスモデルが登場し、技術的な知識がない攻撃者でもランサムウェア攻撃を行うことが可能になりました。

- 【注釈】RaaS(Ransomware as a Service):攻撃者がランサムウェアのプログラムやインフラを提供し、他のサイバー犯罪者がそれを利用して攻撃を行い、利益を分け合うビジネスモデル。

ランサムウェアの最新動向と日本における事例

近年、日本においてもランサムウェアの被害事例が多数報告されています。

その脅威は決して対岸の火事ではありません。

日本における主な被害事例(2023年~2025年)

- 医療機関への攻撃

- 複数の医療機関がランサムウェア攻撃を受け、電子カルテシステムが利用できなくなる被害が発生しました。これにより、外来診療や手術の延期、新規患者の受け入れ停止など、医療サービスに甚大な影響が出た事例が報告されています。これは、患者の生命に関わる情報を人質に取る極めて悪質な手口です。

- 製造業への攻撃

- 大手製造業の工場がランサムウェアに感染し、生産ラインが停止する被害が発生しました。これにより、製品の出荷が遅延し、サプライチェーン全体に影響が拡大した事例もあります。金銭的な被害だけでなく、企業活動の停止という大きなリスクが現実のものとなっています。

- 中小企業への攻撃

- 大企業だけでなく、セキュリティ対策が手薄になりがちな中小企業も標的とされています。業務データの暗号化により、経理情報や顧客情報にアクセスできなくなり、事業継続が困難になるケースも多数報告されています。

最新動向と傾向

- サービス妨害型攻撃の増加

- データの暗号化だけでなく、DDoS攻撃と組み合わせてサービスを妨害し、身代金を要求する手口も見られるようになっています。

- サプライチェーン攻撃

- 信頼しているソフトウェアやサービスの提供元が攻撃を受け、そこを介して感染が拡大するサプライチェーン攻撃が増えています。

- モバイルデバイスへの脅威

- スマートフォンやタブレットなど、モバイルデバイスもランサムウェアの標的となりつつあります。

これらの事例は、ランサムウェアが企業や個人の生活に直接影響を与える深刻な脅威であることを示唆しています。

ランサムウェアに感染したらどうする?緊急時の対処法

感染が疑われる場合の初動対処

万が一ランサムウェアに感染してしまった場合、被害の拡大を最小限に抑えるための初動対処が非常に重要です。

ネットワークからの切り離し

- 有線接続の場合: すぐにLANケーブルを抜いて、インターネットや社内ネットワークからパソコンを切り離します。

- 無線接続(Wi-Fi)の場合: Wi-Fi接続をオフにするか、パソコンの電源を入れずにルーターの電源をオフにします。

- なぜ切り離す必要があるのか?

- ランサムウェアはネットワークを介して他のパソコンやサーバーに感染を拡大させようとします。切り離しにより、感染拡大を防止できます。

- 攻撃者が外部からシステムを制御したり、データを窃取したりするのを遮断できます。

電源をオフにする

- パソコンの電源ボタンを長押しして、強制的に電源をオフにします。

- なぜ電源をオフにするのか?

- 暗号化作業の進行を停止させるためです。感染直後であれば、すべてのファイルが暗号化される前に停止させられる可能性があります。

- ランサムウェアによっては、システムの奥深くに入り込み、復旧を困難にするプログラムを実行している場合があります。電源をオフにすることで、その実行を停止させられます。

専門家への相談と情報共有

- 個人利用の場合

- 情報処理推進機構(IPA)や警察庁のサイバーセキュリティ相談窓口など、公的な窓口に相談しましょう。彼らは無料で情報提供やアドバイスを提供しています。

- IPAの情報セキュリティ相談窓口は、個人・中小企業を対象に、情報セキュリティに関する質問や相談を受け付けています。電話やメールでの問い合わせが可能です。

- 警察庁のサイバー犯罪対策窓口も、サイバー犯罪に関する相談を受け付けており、被害報告や解決のための支援を提供しています。

- 企業の場合

- 社内のIT担当部署や情報システム部、あるいは外部のセキュリティ専門家に速やかに連絡し、指示を仰ぎましょう。

- JPCERT/CC(ジャパンセキュリティインシデント対応チーム)のような専門機関も、企業向けのインシデント対応支援を行っています。

被害報告の重要性

ランサムウェアの被害を報告することは、あなた自身だけでなく、社会全体のセキュリティ向上に役立ちます。

報告された情報は、警察やセキュリティ機関がランサムウェアの手口や傾向を分析します。

新たな対策を講じるための重要な資料となります。

- 【注釈】JPCERT/CC:日本のコンピュータセキュリティインシデント対応を調整する中心組織。企業や組織からのインシデント報告を受け、対応支援を行う。

復旧の可能性と注意点(身代金の支払いについて)

ランサムウェアに感染した際、「身代金を支払ってデータを復元してもらうべきか?」と考える方もいるかもしれません。

しかし、警察やセキュリティ専門家は、身代金の支払いを強く推奨していません。

身代金を支払わない理由

- データ復元保証がない

- 身代金を支払ったからといって、攻撃者が必ず復号ツールを提供し、データが復元される保証はありません。実際に、支払っても復元されなかった事例も多数報告されています。

- さらなる攻撃を助長する

- 支払いは、サイバー犯罪者に利益を与え、彼らの活動を助長することにつながります。あなたが支払うことで、新たなランサムウェア攻撃の資金源となる可能性があります。

- 情報窃取リスクの存在

- ランサムウェアによっては、データ暗号化の前に情報を窃取しているケースもあります。支払いを行っても、窃取された情報が不正に利用されるリスクは残ります。

復旧の可能性

データの復旧は、以下の方法を検討しましょう。

- バックアップからの復元:

- 最も確実な方法です。定期的にバックアップを取っている場合は、感染したデータを削除し、バックアップから復元することで復旧が可能です。ネットワークから切り離した状態で行いましょう。

Windowsバックアップ完全ガイド|初心者向け設定から復元まで徹底解説

- 最も確実な方法です。定期的にバックアップを取っている場合は、感染したデータを削除し、バックアップから復元することで復旧が可能です。ネットワークから切り離した状態で行いましょう。

- 復号ツールの利用:

- セキュリティ企業や国際機関(例: No More Ransom Project)が、特定のランサムウェアの復号ツールを提供している場合があります。無料で利用できるものもあるため、確認してみましょう。しかし、すべてのランサムウェアに対応しているわけではありません。

- No More Ransom Project(外部サイトへのリンク)

- 専門家への相談:

- 自力での復旧が困難な場合は、データ復旧の専門家やセキュリティベンダーに相談することを検討してください。費用はかかりますが、復旧の可能性を高めることができます。

ランサムウェアから身を守る!具体的な対策と予防策

感染を未然に防ぐための基本的なセキュリティ対策

ランサムウェア感染を未然に防ぐためには、日々のセキュリティ対策を徹底することが最も重要です。

OSやソフトウェアの最新化(脆弱性対策)

- OS(Windows、macOS、Linuxなど)や利用しているアプリケーション(Webブラウザ、Officeソフト、PDFリーダーなど)は、常に最新の状態に更新しておきましょう。

- なぜ最新化が必要なのか?

- ソフトウェアには脆弱性(セキュリティ上の弱点)が発見されることがあります。攻撃者はこれらの脆弱性を悪用してシステムに侵入し、ランサムウェアを実行しようとします。

- ソフトウェアの更新(アップデート)には、脆弱性を修正するプログラムが含まれているため、常に最新状態を保つことで安全性を向上させられます。

- 自動更新機能を有効にしておくとよいでしょう。

強固なパスワードの使用と二重認証

- パスワードを使い回さず、長く複雑なパスワードを設定しましょう。大文字、小文字、数字、記号を組み合わせた12文字以上のパスワードが推奨されます。

- 多要素認証(二重認証)の導入

- ログイン時にパスワードだけでなく、スマートフォンアプリで生成されるワンタイムパスワードや指紋認証など、複数の認証を要求する「多要素認証(二重認証)」を利用しましょう。これにより、万が一パスワードが漏洩しても、不正アクセスを防止できます。

- 特に、リモートデスクトップ接続(RDP)やVPN接続を利用している場合は、多要素認証の導入が必須です。

Windowsパスワード管理の決定版!安全に保存・活用する完全ガイド

【2025年最新】無料VPNは危険?安全なおすすめサービス比較

多要素認証(MFA)の導入ガイド|初心者でもわかる設定方法と仕組み

信頼できるウイルス対策ソフトの導入と更新

- 高性能なウイルス対策ソフト(セキュリティソフト)をパソコンにインストールし、常に有効にしておきましょう。

- ウイルス対策ソフトは、ランサムウェアを含むマルウェアを検知し、隔離または駆除する機能を持っています。

- ウイルス定義ファイルは最新の状態に更新しておく必要があります。自動更新設定にしておきましょう。

不審なメールやリンク、添付ファイルへの注意

- ランサムウェアの主要感染経路です。

- 送信元が不明なメール、件名や内容が不自然なメールは開かないようにしましょう。

- メールに記載されているURLリンクを安易にクリックしない。クリックする前に、リンク先が正規のURLであるかを確認しましょう(マウスカーソルをリンクの上に置くと、URLが表示されます)。

- 添付ファイルは、送信元や内容が確認できる場合でも、安易に開かないように注意が必要です。特に、マクロを含むファイル(.docm, .xlsmなど)は危険な可能性が高いです。

ファイアウォールの有効化

- ファイアウォールは、パソコンと外部ネットワーク間の通信を監視し、不正アクセスを防止する機能です。Windowsには標準でファイアウォールが搭載されていますので、常に有効にしておきましょう。

- 【注釈】脆弱性:ソフトウェアやシステムに存在するセキュリティ上の欠陥のこと。攻撃者に悪用されると、不正アクセスやマルウェア感染の原因となる。

- 【注釈】多要素認証:パスワードと別の認証方法(スマートフォンでの認証コード、生体認証など)を組み合わせて本人確認を行うセキュリティ強化機能。

- 【注釈】ファイアウォール:ネットワークとパソコンの間に設置される防御壁。不正な通信を遮断し、外部からの攻撃を防ぐ。

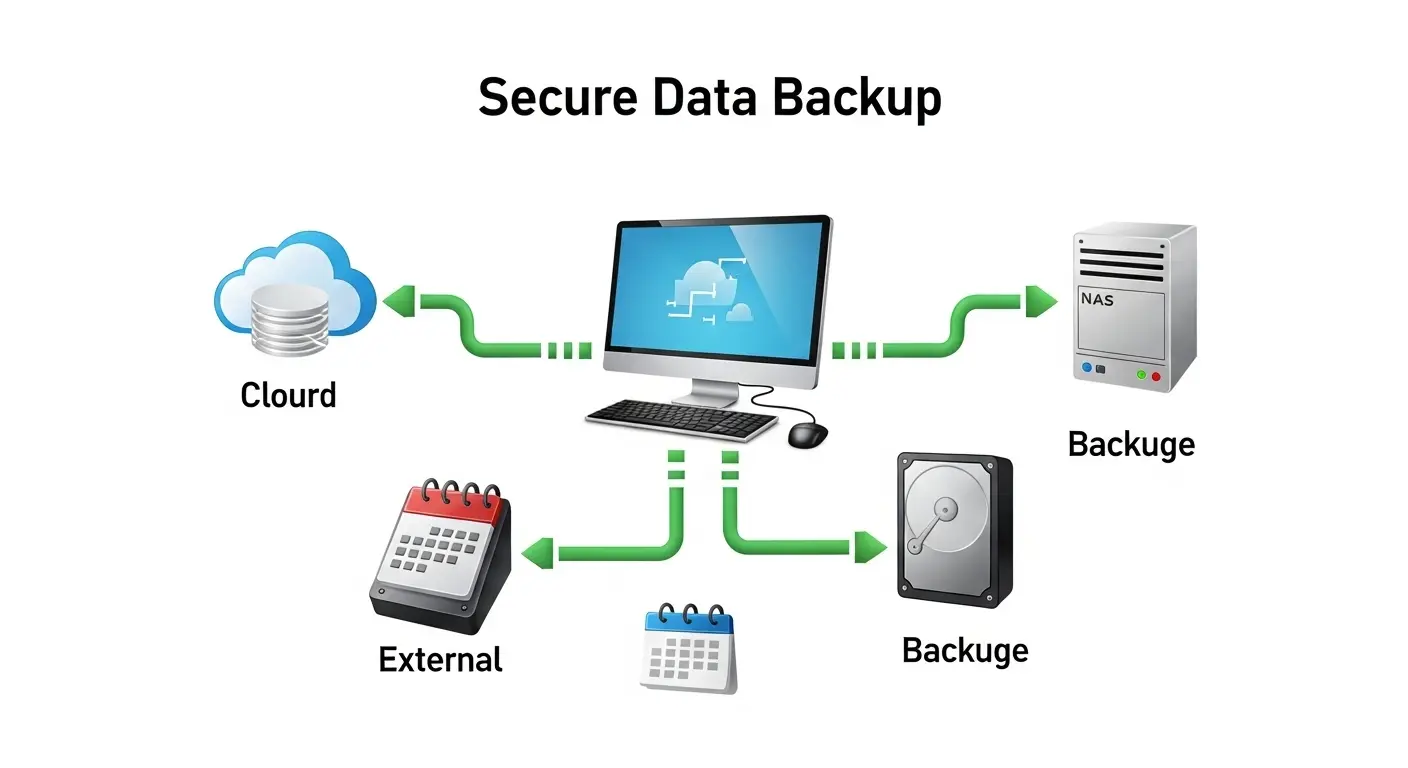

データバックアップの徹底と復旧計画

ランサムウェア対策において、最も重要かつ最終的な防御線となるのが、データバックアップの徹底です。

バックアップさえあれば、万が一感染してデータが暗号化されても、身代金を支払わずに復元することが可能になります。

「3-2-1ルール」を適用する

- データ保存の鉄則として、「3-2-1ルール」を推奨します。

- 3: データは3つのコピーを持つ(オリジナルデータと2つのバックアップ)。

- 2: 異なる2種類のメディアに保存する(例: パソコン本体、外部ハードディスク、クラウドストレージなど)。

- 1: そのうち1つはオフサイト(物理的に離れた場所)に保存する(例: クラウドストレージ、遠隔地のサーバー、別の拠点など)。

- なぜ「3-2-1ルール」が重要なのか?

- ランサムウェアはネットワークを介して接続されているストレージにも感染する可能性があります。そのため、バックアップデータをネットワークから切り離した状態で保存することが不可欠です。外部ハードディスクやUSBメモリにバックアップを取った後は、必ずパソコンから取り外しておきましょう。

- クラウドストレージも有効ですが、ランサムウェアが同期機能を悪用してクラウド上のデータも暗号化してしまうケースがあるため、バージョン管理機能があるサービスを利用し、古いバージョンに戻せるようにしておくのが安心です。

バックアップの頻度と確認

- 重要なデータは、日次や週次など、定期的にバックアップを取るようにしましょう。業務利用の場合は、バックアップの自動実行機能を活用することも検討してください。

- バックアップが正しく行われているか、定期的に復元テストを行い、データが破損していないかを確認することも重要です。

復旧計画の策定

- 万が一ランサムウェアに感染した場合に備え、事前に復旧計画を策定しておきましょう。

- 誰に連絡するか(IT担当、外部専門家など)

- システムの切り離し手順

- バックアップからの復元手順

- 業務再開までのプロセス

- これらの計画を文書化し、関係者間で共有しておくことで、緊急時に迅速かつ冷静に対処できます。

- 【注釈】クラウドストレージ:インターネット上にデータを保存できるサービス。Google Drive、OneDrive、Dropboxなどが代表例。

情報セキュリティ教育と意識の向上

ランサムウェア対策において、技術的な対策と同等に重要なのが、ユーザー一人ひとりの情報セキュリティ意識の向上です。

攻撃者はシステムの脆弱性だけでなく、「人」の心理的な隙も悪用します。

不審なメールやリンクの見分け方

- 教育の実施

- 企業の場合は、従業員向けの情報セキュリティ教育を定期的に実施しましょう。訓練用の不審メールを送信し、従業員が正しく対処できるか確認する「訓練メール」も有効です。

- 注意すべき点

- 送信元のメールアドレスが本当に正規のものか(一見すると似ているが、よく見ると違うドメイン名など)。

- 件名や本文に不自然な日本語や誤字脱字がないか。

- 緊急性を煽る内容や、金銭に関する要求、個人情報の入力を促す内容でないか。

- 添付ファイルの拡張子が実行可能ファイル(.exe, .scrなど)やマクロを含むファイル(.docm, .xlsmなど)でないか。

- URLリンクの確認:リンクの上にマウスカーソルを置くと、実際のURLが表示されます。身に覚えのないURLであればクリックしない。

公衆Wi-Fiの利用に注意

- カフェや空港など、不特定多数が利用する公衆Wi-Fiは、通信が暗号化されておらず、情報が傍受されるリスクがあります。

- 重要な情報のやり取りや、個人情報が含まれるサービスの利用は避けましょう。

- VPN(Virtual Private Network)を利用することで、通信を暗号化し、安全性を向上させられます。

不正サイトの回避

- 検索エンジンで表示されたサイトでも、正規のサイトを装った不正サイトが存在する場合があります。

- URLをよく確認し、不審な点がないかチェックしましょう。

ソーシャルエンジニアリングへの警戒

- サイバー犯罪者は、電話やSNSなどを利用して、ユーザーをだましてパスワードなどの情報を取得したり、不正な操作をさせようとすることがあります。これを「ソーシャルエンジニアリング」と呼びます。

- 知らない相手からの電話やメッセージには注意し、安易に情報を教えたり、要求に応じたりしないようにしましょう。

- 【注釈】ソーシャルエンジニアリング:技術的な方法ではなく、人の心理を悪用して情報を盗み出したり、不正操作をさせたりする手口。

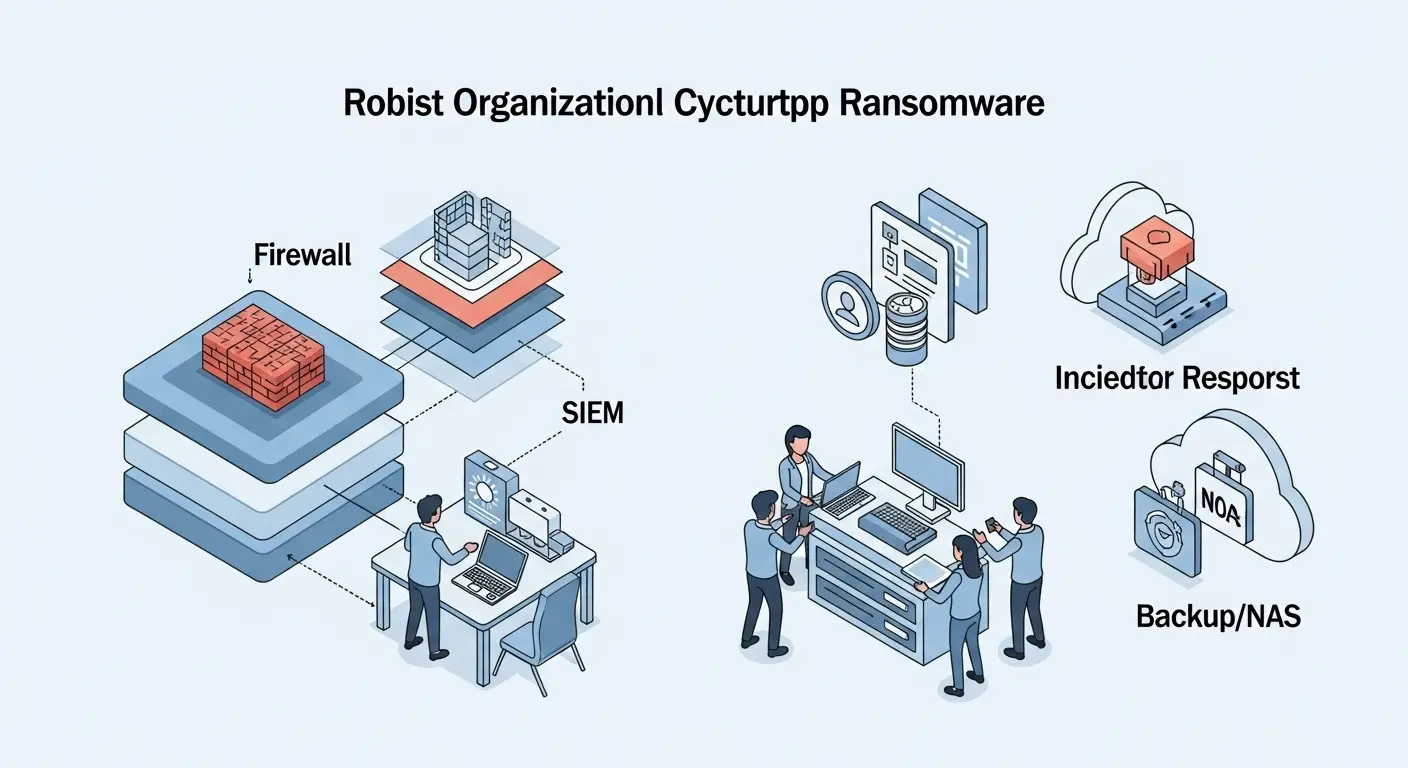

企業・組織向けのランサムウェア対策:体制構築と支援

企業や組織にとって、ランサムウェアは事業継続に直結する重大な脅威です。

個人ユーザー以上に、多層的な対策と強固な体制構築が必要となります。

セキュリティ対策強化のポイント

- エンドポイントセキュリティ

- パソコン、サーバー、モバイルデバイスなどの各端末(エンドポイント)に、高性能なウイルス対策ソフトやEDR(Endpoint Detection and Response)製品を導入し、マルウェアの検知・ブロック・対応を強化します。

- 【注釈】EDR(Endpoint Detection and Response):エンドポイント(パソコンやサーバーなど)で発生する不審な活動を継続的に監視・検知し、インシデント対応を支援するセキュリティソリューション。

- ネットワークセキュリティ

- ファイアウォール、IDS/IPS(侵入検知/防止システム)、VPNなどのネットワークセキュリティ製品を導入し、不正アクセスや不正通信を防止します。

- アクセス管理の徹底

- 最小限の権限の原則(必要な権限のみを与える)を適用し、ユーザーごとのアクセス権限を適切に管理します。管理者アカウントのパスワードは特に厳重に管理しましょう。

- ログ監視と分析

- システムやネットワークの活動ログを定期的に収集・監視し、不審な挙動や攻撃の兆候を早期に検知できる体制を構築します。SIEM(セキュリティ情報&イベント管理)ツールの導入も有効です。

インシデント対応計画の策定と訓練

- 万が一ランサムウェアに感染した場合に備え、事前にインシデント対応計画を詳細に策定しておきましょう。

- 感染検知から報告、隔離、復旧までのプロセスを明確にする。

- 担当者と役割を明確にする。

- 外部の専門家や機関(警察、JPCERT/CCなど)との連絡先を一覧にしておく。

- 定期的にこの計画に基づいた訓練(机上訓練やシミュレーション)を実施し、緊急時に従業員が迅速かつ適切に行動できるよう備えます。

セキュリティベンダーや専門家との連携

- 自社だけでの対策が困難な場合は、セキュリティベンダーや専門家と連携し、コンサルティング、脆弱性診断、インシデント対応支援などのサービスを利用することも検討しましょう。

ランサムウェア対策のよくある質問と追加情報

ランサムウェアに関するQ&A

ランサムウェア対策に関して、ユーザーからよく寄せられる質問とその回答をまとめました。

Q1: ランサムウェアはアンチウイルスソフトで検知・駆除できますか?

A1: 多くのランサムウェアはアンチウイルスソフトで検知・駆除される可能性があります。

しかし、攻撃者は検知を回避する手口を常に開発しています。

アンチウイルスソフトだけでは完全な防御は困難です。

最新のウイルス定義ファイルに更新しましょう。

その他の対策と組み合わせることが重要です。

特に、振る舞い検知機能を持つセキュリティソフトやEDR製品は、未知のランサムウェアにも対応できる可能性があります。

Q2: 感染後にデータを復号する無料ツールはありますか?

A2: セキュリティベンダーや国際機関(例: No More Ransom Project)が、特定のランサムウェアの復号ツールを無料で提供している場合があります。

しかし、すべてのランサムウェアに対応しているわけではありません。

復号ツールが公開されるのは、特定のランサムウェアの暗号化キーが解析された場合などに限られます。

感染した場合は、まずNo More Ransom Projectのウェブサイトを確認してみることを推奨します。

Q3: ランサムウェアの被害は日本でも拡大していますか?

A3: はい、日本でもランサムウェアの被害事例は年々増加しています。

特に医療機関や中小企業が標的となるケースが目立っています。

事業継続に深刻な影響が出ています。

警察庁やIPAなども注意喚起を行っています。

日本全体でランサムウェア対策の強化が必要とされています。

Q4: 金銭を支払って復号できた事例はありますか?

A4: 支払って復号できた事例も一部には存在します。

しかし、攻撃者が約束を守らないケースや、復号ツールが正しく機能しないケースも多数報告されています。

また、支払うことで、さらなる攻撃の標的になる可能性もあります。

繰り返しになりますが、警察や情報セキュリティ機関は身代金の支払いを強く推奨していません。

Q5: ランサムウェア対策は個人でも可能ですか?

A5: はい、個人でも可能です。

本記事で解説した基本的な対策(OSやソフトウェアの更新、バックアップの徹底、不審なメールへの注意、強固なパスワード設定など)を実施するだけでも、感染リスクを大幅に低減できます。

セキュリティソフトの導入も有効です。

Q6: テレワーク環境でのランサムウェア対策はどうすればいいですか?

A6: テレワーク環境では、自宅のネットワークや個人のデバイスを利用するため、企業のセキュリティポリシーが適用されにくい場合があります。

- VPN(Virtual Private Network)の利用: 会社のネットワークに安全に接続するためにVPNを利用しましょう。

- 多要素認証の必須化: リモートアクセス時の多要素認証を必須に設定しましょう。

- 個人デバイスのセキュリティ対策: 会社から支給されたデバイスだけでなく、個人のデバイスでもセキュリティソフトを導入し、OSやアプリケーションを常に最新に保ちましょう。

- データの持ち出し制限: 重要な業務データは、会社が提供する安全なクラウドストレージやサーバーにのみ保存し、個人のデバイスや外部ストレージへの保存は制限しましょう。

情報提供機関と相談窓口

ランサムウェアに関する情報や被害相談は、以下の機関を活用しましょう。

情報処理推進機構(IPA)

- 情報セキュリティに関する幅広い情報を提供し、個人や中小企業からの相談を受け付けています。

- ウェブサイト: IPA 独立行政法人 情報処理推進機構(外部サイトへのリンク)

- 相談窓口: 情報セキュリティ相談窓口(電話やメールでの問い合わせが可能です)

警察庁

- サイバー犯罪に関する情報提供や被害相談を受け付けています。ランサムウェア感染が確認された場合は、速やかに最寄りの警察署または都道府県警察のサイバー犯罪相談窓口に通報しましょう。

- ウェブサイト: 警察庁サイバー犯罪対策(外部サイトへのリンク)

JPCERT/CC(ジャパンセキュリティインシデント対応チーム)

- 日本国内の情報セキュリティインシデント対応の中心組織。企業や組織からのランサムウェア感染報告を受け、技術的な支援や情報共有を行っています。

- ウェブサイト: JPCERT/CC(外部サイトへのリンク)

No More Ransom Project

- 国際的な取り組みで、無料の復号ツールやランサムウェアに関する情報を提供しています。ランサムウェアに感染してしまった場合に、復号ツールが見つかる可能性があります。

- ウェブサイト: No More Ransom Project(外部サイトへのリンク)

これらの機関は、ランサムウェアの脅威から身を守るために非常に役立ちます。

困ったときは躊躇せず相談しましょう。

ランサムウェア対策で安全なデジタルライフを実現する

ランサムウェアの脅威は年々その巧妙さを増しています。

個人から企業、組織に至るまで、すべてのユーザーにとって避けて通れない課題となっています。

しかし、適切な知識と対策を講じることで、被害を最小限に抑えられます。

安全なデジタルライフを実現することは可能です。

本記事では、

- ランサムウェアとは何か

- その特徴

- 巧妙な感染経路

- そして日本を含む事例

を解説しました。

そして、

- 万が一感染したらどうすべきか

- 復旧の可能性と身代金支払いの注意点

- さらに感染を未然に防ぐための具体的な予防対策(OSやソフトウェアの更新、強固なパスワード、ウイルス対策ソフト、データバックアップ、情報セキュリティ教育など)

について詳細に紹介しました。

ランサムウェア対策は、一度行って終わりではありません。

攻撃者の手口は常に進化しています。

常に最新の情報を収集しましょう。

セキュリティ対策を更新し続ける必要があります。

ぜひ、本記事で得た知識を活用し、あなたのパソコンやデータをランサムウェアの脅威から守るための堅牢な防御体制を構築してください。

備えあれば憂いなし。

安全で安心なデジタルライフを実現しましょう。

脅威に負けない強い情報セキュリティを確立しましょう。