「ゼロトラスト」という言葉を最近よく耳にするけれど、具体的に何をすればいいのか分からない。

「リモートワークが進む中で、セキュリティ対策が追いつかない」

このような悩みを抱えている方は多いのではないでしょうか。

従来の「境界型セキュリティ」は、ネットワークの内側を信頼する前提に基づくものでした。

現在は、クラウドやリモートワークの普及に伴い、その限界が指摘されています。

知人の会社では、社員のPCがマルウェアに感染し、それが原因で社内ネットワーク全体に脅威が拡大するという経験がありました。

この被害は、「ゼロトラスト」の考え方で運用していれば防げた可能性が高かったと評価されています。

今回の記事では、ゼロトラストの概要や必要性といった基礎知識に加え、実際に導入・移行するための実践的なポイントをハンズオン形式で解説していきます。

初心者でも理解できるよう、具体的な手順やおすすめの書籍も紹介します。

ゼロトラストの基礎知識を学ぶ

「ゼロトラスト」を実践的に導入するためには、まずその基本的な考え方を理解することが必要です。

ゼロトラストが求められる背景

従来のセキュリティモデルでは、ネットワークの内と外を明確に分け、内側は安全だとみなしていました。

しかし、クラウドサービスやリモートワークの普及により、外部からネットワークにアクセスする機会が増加。

境界が曖昧になり、不正アクセスやマルウェア感染のリスクが高まりました。

こうした背景から、ゼロトラストという新しい考え方が注目を集めています。

マルウェアとは?初心者向けに種類から感染経路、効果的な対策まで徹底解説

ゼロトラストの基本モデル

ゼロトラストは、「ネットワークに接続するあらゆるユーザー、デバイス、アプリケーションを信頼しない」という前提に基づくセキュリティモデルです。

すべてのアクセスに対して、多要素認証やログ分析などを活用して検証を行い、安全だと確認された場合のみ接続を許可します。

このアプローチにより、たとえ不正な侵入が発生しても、被害の拡大を防ぐことが可能です。

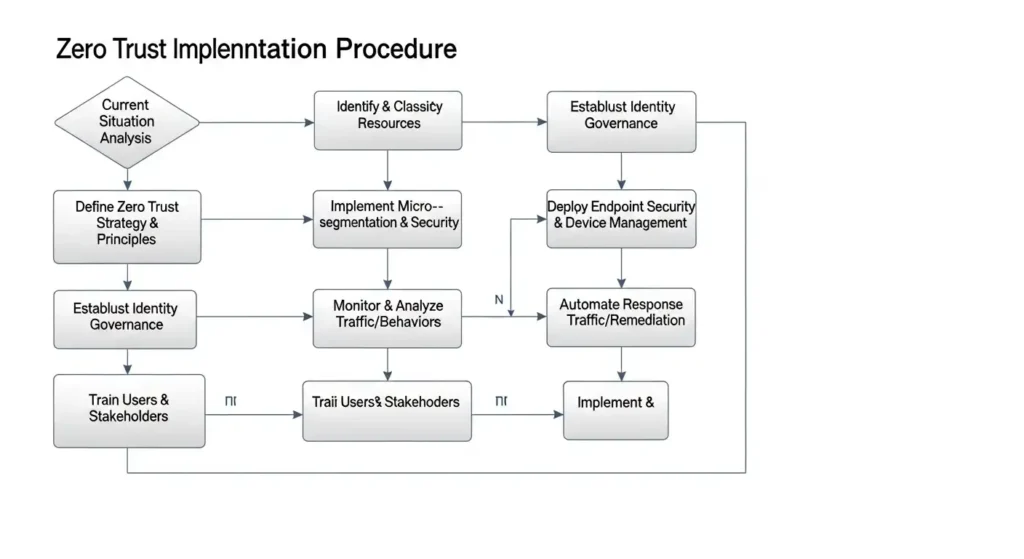

移行のためのハンズオン

ゼロトラストの導入は、単に製品を購入するだけでなく、組織全体のアーキテクチャを見直す必要があります。

ここでは、ゼロトラストへの移行を実現するための実践的な手順を解説します。

1. セキュリティの現状分析

まず自社のIT環境を把握し、ユーザーやデバイス、データがどこに存在するか、どのようなアクセス経路があるかを分析します。

これにより、ゼロトラストを適用すべきポイントが明確になります。

2. IAMの強化と実装

すべてのアクセス元を厳密に認証するため、IAM(Identity and Access Management)の強化が必要です。

多要素認証を必須とし、アクセス制御のルールを詳細に設計することで、不正アクセスを防ぐ基本体制が構築できます。

多要素認証(MFA)の導入ガイド|初心者でもわかる設定方法と仕組み

3. デバイスの保護

リモートワークで使用されるPCやスマートフォンは、常にセキュリティが強化された状態でなければなりません。

端末のOSやアプリを常に最新の状態に保ち、EDRなどのエンドポイントセキュリティソリューションを導入することで、脅威の検知と対処を可能にします。

4. ネットワークの可視化と制御

ネットワーク上の通信を常に監視し、不審な挙動を検知する仕組みが必要です。

CASB(Cloud Access Security Broker)などのサービスを利用して、クラウドサービスへのアクセスを制御し、不正なデータ通信をブロックします。

ゼロトラストおすすめ書籍

ゼロトラストの導入をさらに深く理解したい方に向けて、おすすめの書籍をいくつか紹介します。

ゼロトラストセキュリティ 実践ガイド(津郷 晶也 著)

この書籍は、ゼロトラストの基本から実践的な内容まで丁寧に解説しています。

著者の津郷晶也氏が、これまでのIT業界での経験や知見を基に、ゼロトラストを実現するための設計や運用方法を分かりやすく紹介しています。

マンガ+図解で基礎がよくわかる 情報セキュリティの教科書

この本は、マンガや図解を豊富に用いており、初心者でも楽しみながら情報セキュリティの基礎を学ぶことができます。

ゼロトラストの考え方も分かりやすく解説されているため、最初の1冊としておすすめです。

ゼロトラストは段階的な移行で

この記事では、ゼロトラストセキュリティを実践するための知識と手順について解説しました。

ゼロトラストは組織のセキュリティ体制を根本的に見直すモデルですが、一気にすべてを移行する必要はありません。

まずは多要素認証やアクセス制御といった基本から始め、段階的に導入を進めていくことが重要です。

この記事で得た知識を活用し、自社のセキュリティレベルを向上させていきましょう。

外部参考リンク