ソフトウェアやシステムに存在する脆弱性は、サイバー攻撃者にとって最も狙いやすいポイントです。

中でも、開発者やセキュリティベンダーがまだその存在を知らない、あるいは対応できていない脆弱性のことを「ゼロデイ脆弱性」と呼びます。

これは、修正プログラムが提供される前の無防備な状態を指し、この脆弱性を狙う攻撃が「ゼロデイ攻撃」です。

私の会社のシステム担当者も、取引先からのメールに添付されたファイルを開いた際にマルウェアに感染し、情報漏えいのリスクに直面した経験があります。

後の調査で、これはOSの未知の脆弱性を悪用したゼロデイ攻撃によるものだと判明しました。

このような脅威は非常に対処が難しいと思われがちですが、適切な知識とツールを活用することで、被害を最小限に抑えることが可能です。

今回の記事では、

- ゼロデイ脆弱性の基本的な仕組み

- 最新の攻撃事例

- 企業や組織が講じるべき対策

まで、IT管理者向けの詳細な内容を網羅します。

ゼロデイ脆弱性とは?基本を解説

ゼロデイ脆弱性の概要

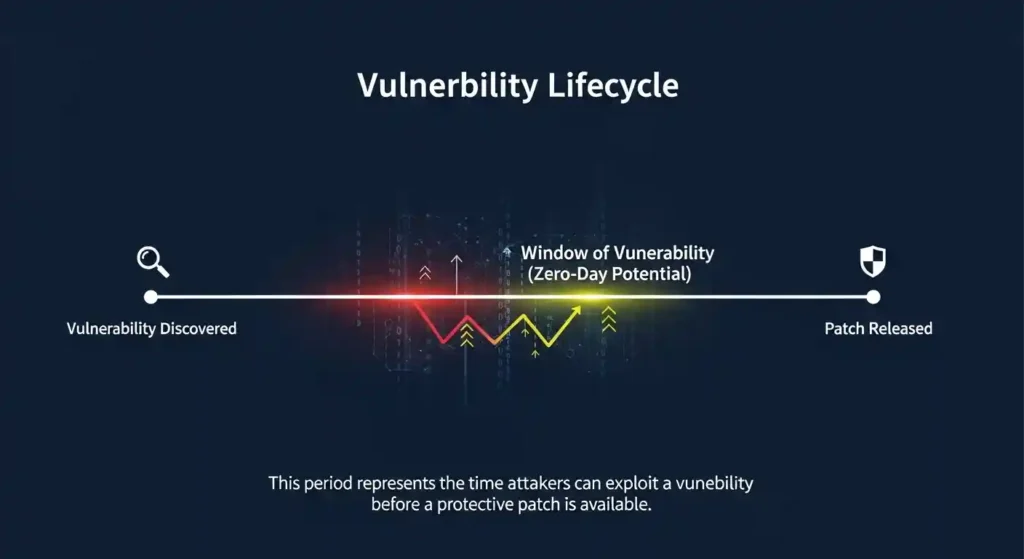

ゼロデイ脆弱性とは、ソフトウェアやハードウェアに存在する未修正の欠陥や弱点のことを指します。

これらの脆弱性が発見されても、開発元がその存在を認識し、修正プログラム(セキュリティパッチ)を作成・配布する前の期間は、誰もその脆弱性に対応できない状態にあります。

この期間中に行われる攻撃が、ゼロデイ攻撃と呼ばれます。

ゼロデイ攻撃との違い

ゼロデイ脆弱性とゼロデイ攻撃は密接に関連していますが、意味合いは異なります。

ゼロデイ脆弱性

ソフトウェアの欠陥そのものを指します。

ゼロデイ攻撃

その脆弱性を実際に悪用して行われるサイバー攻撃を指します。

両者はセットで語られることが多いですが、ゼロデイ攻撃を防ぐためには、まずゼロデイ脆弱性を理解することが重要です。

なぜゼロデイ脆弱性が危険なのか

未知の脅威であるため

ゼロデイ脆弱性の最も大きな特徴は、その未知性です。

従来のセキュリティソフトは、既知の脅威に対応する仕組みが主で、シグネチャと呼ばれるデータベースに基づいてマルウェアを検知します。

しかし、ゼロデイ脆弱性を突いた攻撃はそのデータベースには存在しないため、検知することが難しいのです。

マルウェアとは?初心者向けに種類から感染経路、効果的な対策まで徹底解説

攻撃の影響が甚大な可能性

ゼロデイ脆弱性を悪用した攻撃は、甚大な被害をもたらす可能性を秘めています。

標的型攻撃に利用され、機密な個人情報やビジネスデータの窃取、システムの停止、ランサムウェアの感染など、多岐にわたる被害が発生します。

一度攻撃が成功すると、対策を講じるのに時間がかかり、その間中に被害が拡大するリスクが高いです。

ゼロデイ脆弱性の最新事例

2025年の最新事例から、ゼロデイ脆弱性の脅威を見ていきましょう。

大手IT企業のクラウドサービス

2025年、大手IT企業が提供する人気のクラウドサービスに存在したゼロデイ脆弱性が悪用され、顧客データが不正にアクセスされた事例が発生しました。

この脆弱性は、外部からの認証を回避できるもので、修正プログラムが配布される前に攻撃が行われました。

影響を受けた企業は、緊急でセキュリティパッチを適用し、調査を行いました。

リモートワークツールの脆弱性

2025年に発生したもう一つの事例は、リモートワークで多く利用されるVPN機器の脆弱性を狙ったゼロデイ攻撃でした。

この脆弱性は、外部からの接続時に悪用され、組織の内部ネットワークへ不正にアクセスされる可能性を引き起こしました。

ベンダーからのセキュリティアラートが公表されると、各企業は緊急で対応を行いました。

ゼロデイ脆弱性の発見と公表の仕組み

脆弱性を発見するのは誰か?

ゼロデイ脆弱性は、多くの場合、セキュリティ研究者やホワイトハッカーと呼ばれる専門家によって発見されます。

彼らは企業の製品やサービスを独自に調査し、セキュリティホールを見つけ出します。

中にはバグ報奨金制度(Bug Bounty Program)を活用し、企業から報奨金を得ることを目的とする者も存在します。

この制度は、外部の目を借りて自社の製品の安全性を高めるために広く採用されています。

責任ある情報公表とは

脆弱性が発見された後、その情報がどのように扱われるかが非常に重要です。

公的な機関や業界では、ベンダーに脆弱性を報告し、修正プログラムが作成されるまで一定期間の公表猶予を与える「責任ある情報公表方針」が推奨されています。

これにより、攻撃者に情報が悪用される前に、ユーザーが安全にパッチを適用できるようにします。

ゼロデイ脆弱性に対する効果的な対策

ゼロデイ脆弱性への対策は、従来のセキュリティ対策に加え、未知の脅威に備えることが重要です。

WAF(Web Application Firewall)の導入

WAFは、Webアプリケーションの脆弱性を悪用した攻撃を防御するためのセキュリティ*製品です。

不正なリクエストを検知・ブロックし、ゼロデイ脆弱性を狙った攻撃を防ぐ役割を果たします。

IPS(Intrusion Prevention System)の活用

IPSは、ネットワークを流れる通信を監視し、不正な活動や攻撃を検知した際にそれをブロックする機能を持っています。

ゼロデイ脆弱性に関連する攻撃手法のパターンを分析することで、既知の攻撃だけでなく類似の攻撃も防御することが可能です。

脆弱性診断の定期実施

自社のシステムに未知の脆弱性が存在しないか確認するために、脆弱性診断を定期的に実施することが重要です。

専門の業者に依頼することで、自社では見つけられない脆弱性を発見し、対処することができます。

ゼロデイ脆弱性とサプライチェーンリスク

サプライチェーン攻撃の脅威

ゼロデイ脆弱性は、サプライチェーン攻撃の一環として悪用されることが多くあります。

取引先やパートナー企業が脆弱な状態にある場合、そこを足がかりとして自社に侵入される可能性が高まります。

今後のゼロデイ脆弱性対策の動向

AI活用による検知技術の進化

近年、セキュリティ業界ではAIを活用した検知技術の開発が進んでいます。

AIは膨大なデータを分析し、未知の脅威や不審な振る舞いをリアルタイムに検知することが可能です。

この技術は、ゼロデイ脆弱性を悪用した攻撃の兆候を見つけ出し、未然に防ぐための強力なツールとなります。

ゼロトラストモデルの普及

ゼロトラストモデルは、「何も信用しない」という前提に基づくセキュリティコンセプトです。

ネットワークの内外を問わずすべてのアクセスを厳格に認証し、最小限の権限を与えることで、万が一システムに侵入されても、被害の拡大を防ぎます。

ゼロデイ脆弱性が悪用されても、内部の重要資産にアクセスされるリスクを大幅に軽減できます。

パートナー企業との連携

サプライチェーンリスクを軽減するためには、パートナー企業と連携し、セキュリティレベルを評価し合う取り組みが必要です。

共通のセキュリティ方針を定め、定期的に情報を共有することで、全体の防御を強化することが可能です。

ゼロデイ脆弱性に対する継続的な対策

この記事では、ゼロデイ脆弱性の概要から最新事例、効果的な対策まで解説しました

ゼロデイ脆弱性は今後も発生し続ける脅威であり、その対策は一度行えば終わりではありません。

最新の情報を常に収集し、セキュリティソフトの更新や修正プログラムの適用を迅速に行うことが非常に重要です。

企業や組織は、WAFやIPSといった防御ツールを導入するに加え、脆弱性診断を実施し、自社のIT資産を把握することも必要です。

個人のユーザーも、OSやアプリケーションの更新を怠らず、不審なメールやサイトに注意を払うことが有効な対策となります。

ゼロデイ脆弱性に対する取り組みは、技術と運用、そして人の意識の向上が組み合わさって初めて効果を発揮します。

外部参考リンク